« SE5 IdO sécurité des objets 2024/2025 b1 » : différence entre les versions

Aucun résumé des modifications |

Aucun résumé des modifications |

||

| (24 versions intermédiaires par le même utilisateur non affichées) | |||

| Ligne 1 : | Ligne 1 : | ||

'''Configuration du routeur wifi pour notre Vlan 11''' | |||

le vlan est aparent sur le reseau mais pas d'acces internet | |||

pourtant is semble que on a la meme configuration que les binomes qui avaient un wifi fonctionel. | |||

Configuration de l'interface '''eth0 (172.26.145.101)''' et '''eth1 (172.16.11.111)''' sur la VM SE5-WIJSMAN-LEFRANC sur capbreton. | |||

'''Dans la VM,''' configuration de Freeradius''':''' | |||

/etc/freeradius/3.0/users: | |||

<pre> | |||

louis Cleartext-Password := "glopglop" | |||

MS-CHAP-Use-NTLM-Auth := Yes | |||

</pre> | |||

/etc/freeradius/3.0/clients.conf: | |||

<pre> | |||

client wifi_ap { | |||

ipaddr = 172.26.145.1 | |||

secret = glopglop | |||

shortname = VM_binome_11 | |||

} | |||

</pre> | |||

'''Sur le routeur CISCO:''' | |||

mise en place d'un poin d'acces VM_binome_11 avec comme mot de passe glopglop en suivant les comandes du wiki. | |||

<pre> | |||

ssh -l admin -o KexAlgorithms=diffie-hellman-group-exchange-sha1,diffie-hellman-group14-sha1,diffie-hellman-group1-sha1 -o HostKeyAlgorithms=ssh-rsa -c aes128-cbc,3des-cbc,aes192-cbc,aes256-cbc 172.26.145.1 | |||

</pre> | |||

<pre> | |||

... | |||

aaa new-model | |||

aaa authentication login eap_binome_11 group radius_binome_11 | |||

radius-server host 172.26.145.101 auth-port 1812 acct-port 1813 key glopglop | |||

aaa group server radius radius_binome_11 | |||

server 172.26.145.101 auth-port 1812 acct-port 1813 | |||

! | |||

... | |||

dot11 ssid VM_binome_11 | |||

vlan 411 | |||

authentication open eap eap_binome_11 | |||

authentication network-eap eap_binome_11 | |||

authentication key-management wpa | |||

mbssid guest-mode | |||

! | |||

... | |||

interface Dot11Radio0 | |||

encryption vlan 411 mode ciphers aes-ccm | |||

... | |||

! | |||

... | |||

interface Dot11Radio0.11 | |||

encapsulation dot1Q 411 | |||

bridge-group 11 | |||

! | |||

interface GigabitEthernet0.11 | |||

encapsulation dot1Q 411 | |||

bridge-group 11 | |||

! | |||

</pre> | |||

'''Objectif :''' | '''Objectif :''' | ||

Notre objectif est de pirater une sonnette sans fil. | Notre objectif dans un premier temps est de pirater une sonnette sans fil. | ||

Puis nous allons egalement tenter de cracker un capteur de temperature LIBERO CS. | |||

'''Sonnete sans fil:''' | |||

'''Matériel utilisé :''' | '''Matériel utilisé :''' | ||

| Ligne 10 : | Ligne 89 : | ||

'''Méthodologie :''' | '''Méthodologie :''' | ||

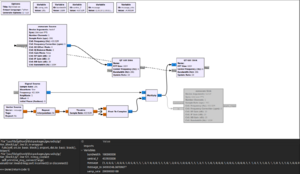

[[Fichier:Screenshot from 2024-10-21 14-25-36.png|vignette]] | |||

# '''Analyse du signal :''' Nous commençons par analyser le signal envoyé lorsqu'on appuie sur le bouton de la sonnette à l'aide d'un analyseur de spectre. | # '''Analyse du signal :''' Nous commençons par analyser le signal envoyé lorsqu'on appuie sur le bouton de la sonnette à l'aide d'un analyseur de spectre. | ||

# '''Analyse des trames :''' Nous analysons la trame envoyée à chaque appui sur le bouton. Après une série de tests, nous avons découvert que la trame envoyée est toujours la même. | # '''Analyse des trames :''' Nous analysons la trame envoyée à chaque appui sur le bouton. Après une série de tests, nous avons découvert que la trame envoyée est toujours la même. | ||

# '''Reproduction du signal :''' Dans un deuxième temps, nous mettons en place un programme sur GNU Radio pour reproduire le signal, afin de faire croire à la sonnette que le bouton a été appuyé. | # '''Reproduction du signal :''' Dans un deuxième temps, nous mettons en place un programme sur GNU Radio pour reproduire le signal, afin de faire croire à la sonnette que le bouton a été appuyé. | ||

Version du 13 novembre 2024 à 14:22

Configuration du routeur wifi pour notre Vlan 11

le vlan est aparent sur le reseau mais pas d'acces internet

pourtant is semble que on a la meme configuration que les binomes qui avaient un wifi fonctionel.

Configuration de l'interface eth0 (172.26.145.101) et eth1 (172.16.11.111) sur la VM SE5-WIJSMAN-LEFRANC sur capbreton.

Dans la VM, configuration de Freeradius:

/etc/freeradius/3.0/users:

louis Cleartext-Password := "glopglop" MS-CHAP-Use-NTLM-Auth := Yes

/etc/freeradius/3.0/clients.conf:

client wifi_ap {

ipaddr = 172.26.145.1

secret = glopglop

shortname = VM_binome_11

}

Sur le routeur CISCO:

mise en place d'un poin d'acces VM_binome_11 avec comme mot de passe glopglop en suivant les comandes du wiki.

ssh -l admin -o KexAlgorithms=diffie-hellman-group-exchange-sha1,diffie-hellman-group14-sha1,diffie-hellman-group1-sha1 -o HostKeyAlgorithms=ssh-rsa -c aes128-cbc,3des-cbc,aes192-cbc,aes256-cbc 172.26.145.1

...

aaa new-model

aaa authentication login eap_binome_11 group radius_binome_11

radius-server host 172.26.145.101 auth-port 1812 acct-port 1813 key glopglop

aaa group server radius radius_binome_11

server 172.26.145.101 auth-port 1812 acct-port 1813

!

...

dot11 ssid VM_binome_11

vlan 411

authentication open eap eap_binome_11

authentication network-eap eap_binome_11

authentication key-management wpa

mbssid guest-mode

!

...

interface Dot11Radio0

encryption vlan 411 mode ciphers aes-ccm

...

!

...

interface Dot11Radio0.11

encapsulation dot1Q 411

bridge-group 11

!

interface GigabitEthernet0.11

encapsulation dot1Q 411

bridge-group 11

!

Objectif :

Notre objectif dans un premier temps est de pirater une sonnette sans fil.

Puis nous allons egalement tenter de cracker un capteur de temperature LIBERO CS.

Sonnete sans fil:

Matériel utilisé :

- PC avec GNU Radio

- SDR HackRF One

Méthodologie :

- Analyse du signal : Nous commençons par analyser le signal envoyé lorsqu'on appuie sur le bouton de la sonnette à l'aide d'un analyseur de spectre.

- Analyse des trames : Nous analysons la trame envoyée à chaque appui sur le bouton. Après une série de tests, nous avons découvert que la trame envoyée est toujours la même.

- Reproduction du signal : Dans un deuxième temps, nous mettons en place un programme sur GNU Radio pour reproduire le signal, afin de faire croire à la sonnette que le bouton a été appuyé.