« Atelier SysRes SE2a5 2023/2024 E6 » : différence entre les versions

Aucun résumé des modifications |

Aucun résumé des modifications |

||

| Ligne 102 : | Ligne 102 : | ||

#Networking | #Networking | ||

vif = [ ' | vif = [ 'mac=00:16:3E:45:AF:1E,bridge=bridgeStudents, bridge=muaythai' , 'mac=00:16:3D:46:AB:1D,bridge=SE2a5'] | ||

</syntaxhighlight>Dans muaythai.cfg:<syntaxhighlight lang="shell"> | </syntaxhighlight>Dans muaythai.cfg:<syntaxhighlight lang="shell"> | ||

vim /etc/xen/muaythai.cfg | vim /etc/xen/muaythai.cfg | ||

| Ligne 116 : | Ligne 116 : | ||

</syntaxhighlight>Puis on effectue la commande suivante:<syntaxhighlight lang="shell"> | </syntaxhighlight>Puis on effectue la commande suivante:<syntaxhighlight lang="shell"> | ||

iptables -t nat -A POSTROUTING -j MASQUERADE -s 192.168.13.0/24 | iptables -t nat -A POSTROUTING -j MASQUERADE -s 192.168.13.0/24 | ||

iptables-save | iptables-save > /etc/iptables/rules.v4 | ||

reboot | |||

</syntaxhighlight>Reboot de la machine muaythai | </syntaxhighlight>Reboot de la machine muaythai | ||

Version du 6 octobre 2023 à 12:53

13/09: Création de la VM

Génération du fichier de configuration:

xen-create-image --hostname=Tokyo --ip=172.26.145.105 --netmask=255.255.255.0 --gateway 172.26.145.254 --bridge=bridgeStudents --dir=/usr/local/xen --password=glopglop

Lancement de la VM:

xen console Tokyo.cfg

xen console Tokyo

Modication de l'interface eth0 dans /etc/network/interfaces:

auto eth0

iface eth0 inet static

address 172.26.145.105/24

gateway 172.26.145.254

Configuration ssh, modifications dans /etc/ssh/sshd_config:

PermitRootLogin yes

service ssh restart

14/09: Création d'un conteneur à la main

Création d'une partition de 10GB:

dd if=/dev/zero of=toto bs=1024k count=10240

On formate l'espace mémoire toto créé, pour cela on passe en root:

su -

cd ~pifou

mkfs toto

On monte ensuite la partition:

mkdir /tmp/mnt

mount -o loop toto /tmp/mnt

On y ajoute l'image du conteneur:

debootstrap stable /tmp/mnt

Préparation du montage du pseudo système de fichier /proc:

echo "proc /proc proc defaults 0 0" >> /tmp/mnt/etc/fstab

Isolation du processus:

unshare -p -f -m chroot /tmp/mnt /bin/sh -c "mount /proc ; /bin/bash" ;

02/10:

Installation des paquetages pour le serveur web et dns:

apt install apache2

apt install bind9

Creation LVM:

lvcreate -L10G -nTokyo-home virtual

lvcreate -L10G -nTokyo-var virtual

Visualisation des LVM:

lvs

05/10:

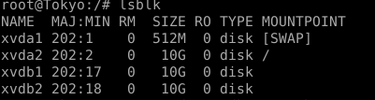

Dans la VM, vérification de la création des partitions:

lsblk

Formatage des partitions de disque:

mkfs /dev/xvdb1

mkfs /dev/xvdb2

Créations des répertoires new_home et new_var:

mkdir /new_var

mkdir /new_home

On monte les disques:

mount /dev/xvbd1 /new_home

mount /dev/xvdb2 /new_var

On déplace tout ce qu'il y'a dans var vers new_var:

mv /var/* /new_var

umount /new_home

umount /new_var

Modification de /etc/fstab:

Nous avons maintenant 10GB dans /home et /var

Création de la machine mandataire muaythai en collaboration avec Simon MAROLLEAU:

xen-create-image --hostname=muaythai --ip=193.48.57.164 --netmask=255.255.255.240 --gateway=193.48.57.161 --bridge=SE2a5 --dir=/usr/local/xen --password=glopglop

06/10:

Configuration de l'interface eth1 sur la machine mandataire pour communiquer avec nos machine de service (Tokyo et bogota):

vim /etc/network/interfaces

Machine mandataire (muaythai)

auto eth1

iface eth1 inet static

address 192.168.13.10/24

Configuration de l'interface eth1 sur la machine de service Tokyo:

auto eth1

iface eth1 inet static

adress 192.168.13.12/24

gateway 192.168.13.10

post-up ethtool -K eth1 tx off

Dans capbreton ajout du bridge dans Tokyo.cfg:

vim /etc/xen/Tokyo.cfg

#Networking

vif = [ 'mac=00:16:3E:45:AF:1E,bridge=bridgeStudents, bridge=muaythai' , 'mac=00:16:3D:46:AB:1D,bridge=SE2a5']

Dans muaythai.cfg:

vim /etc/xen/muaythai.cfg

#Networking

vif = [ 'ip=193.48.57.164 , mac=00:16:3E:CD:47:4D,bridge=SE2a5', 'bridge=muaythai' ]

Je redémarrage de la VM Tokyo:

xen shut Tokyo

xen create /etc/xen/Tokyo.cfg

Avant d'entamer la mascarade on installe sur la machine mandataire:

apt install iptables-persistent

Puis on effectue la commande suivante:

iptables -t nat -A POSTROUTING -j MASQUERADE -s 192.168.13.0/24

iptables-save > /etc/iptables/rules.v4

reboot

Reboot de la machine muaythai Pour permettre la connexion aux machines de services en passant par la mandataire sans mot de passe, on créer un répertoire .ssh dans les machines de services , où l'on viens mettre une clée publique générée sur la machine mandataire (dans le fichier authorized_keys):

ssh-keygen

mkdir /root/ .ssh

cd /root/.ssh

vim authorized_keys

Il n'est plus demandé d'entrer un mdp lors d'un connexion ssh de muaythai vers Tokyo ou bogota