« Atelier SysRes SE4 2024/2025 E7 » : différence entre les versions

Aucun résumé des modifications |

Aucun résumé des modifications |

||

| Ligne 80 : | Ligne 80 : | ||

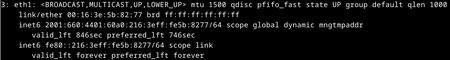

[[Fichier:Ipa eth1.png|thumb|center|450px|alt=Vérification de l'adresses V6|Vérification de l'adresses V6]] | [[Fichier:Ipa eth1.png|thumb|center|450px|alt=Vérification de l'adresses V6|Vérification de l'adresses V6]] | ||

=Configuration de la machine mandataire et routeur Cisco= | |||

[[Atelier_SysRes_SE4_2024/2025_E6|Voir ce Lien]] | [[Atelier_SysRes_SE4_2024/2025_E6|Voir ce Lien]] | ||

=Création des clés et des certificat pour les noms de domaines= | |||

Pour activer un certificat SSL, il est nécessaire de générer une **CSR (Certificate Signing Request)** ainsi qu’une **clé privée**. | |||

La CSR est un bloc de texte chiffré contenant les informations d’identification du domaine et du propriétaire du certificat. | |||

== 1. Où sont stockés les fichiers ? == | |||

Les fichiers générés sont enregistrés dans les répertoires suivants sur la machine mandataire **Vander** : | |||

* '''/home/cait''' | |||

* '''/home/ekko''' | |||

== 2. Étapes pour générer la CSR et la clé privée == | |||

=== a) Lancer la commande OpenSSL === | |||

Depuis un terminal UNIX, exécutez la commande suivante : | |||

<syntaxhighlight lang="bash"> | |||

openssl req -nodes -newkey rsa:2048 -sha256 -keyout myserver.key -out server.csr -utf8 | |||

</syntaxhighlight> | |||

=== b) Remplir les informations requises === | |||

Vous serez invité à entrer plusieurs informations, notamment : | |||

* **Common Name** : Nom de domaine principal (ex. ''example.com''). | |||

* **Pays, Région, Ville** : Coordonnées de l’organisation. | |||

* **Nom de l’Organisation** : Obligatoire pour les certificats professionnels. | |||

* **Adresse Email** : Optionnelle mais recommandée. | |||

=== c) Vérifier et copier la CSR === | |||

Une fois générée, la CSR peut être affichée avec : | |||

<syntaxhighlight lang="bash"> | |||

cat server.csr | |||

</syntaxhighlight> | |||

Copiez l’intégralité du contenu, y compris les balises : | |||

<syntaxhighlight lang="plaintext"> | |||

-----BEGIN CERTIFICATE REQUEST----- | |||

… texte …. | |||

-----END CERTIFICATE REQUEST----- | |||

</syntaxhighlight> | |||

Ce contenu devra être soumis à l’Autorité de Certification (ex. **Gandi/Sectigo**) pour obtenir un certificat signé. | |||

== 3. Points importants == | |||

✔ **La clé privée (`.key`) doit être conservée secrète.** Ne la partagez avec personne. | |||

✔ La CSR et la clé privée sont générées simultanément et doivent être utilisées ensemble. | |||

✔ Une fois validée par l’Autorité de Certification, vous recevrez un **certificat SSL signé** à installer sur votre serveur. | |||

Version du 26 février 2025 à 08:38

Création de la machine

Configuration des partitions LVM

Assigner les partitions dans le fichier `/etc/xen/SE4.Vi` (disk) :

'phy:/dev/virtual/SE4.Vi-home,xvda3,w',

'phy:/dev/virtual/SE4.Vi-var,xvdb1,w',

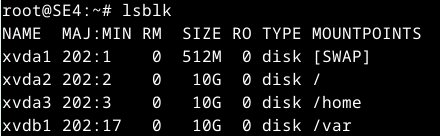

Affichage des partitions avec lsblk

Voici un aperçu des partitions avec la commande `lsblk` :

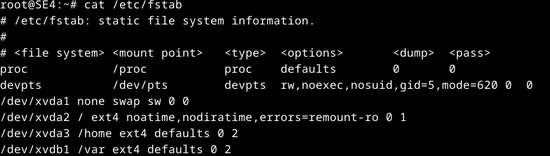

Modification du fichier fstab

Il faut aussi modifier le fichier `/etc/fstab` pour monter correctement les partitions :

/dev/xvda3 /home ext4 defaults 0 2

/dev/xvdb1 /var ext4 defaults 0 2

Aperçu du fichier fstab

Configuration des partitions /var et /home

Formatage et montage de /var (partition critique)

Création du système de fichiers et migration des données de `/var` :

mkfs -t ext4 /dev/xvdb1

mount /dev/xvdb1 /mnt

mv /var/* /mnt

umount /mnt

mount -a

Vérification du contenu de /var

Formatage et montage de /home

mkfs -t ext4 /dev/xvda3

mount -a

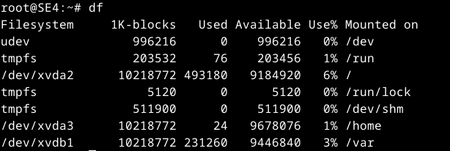

Vérification du montage des partitions

Réseau

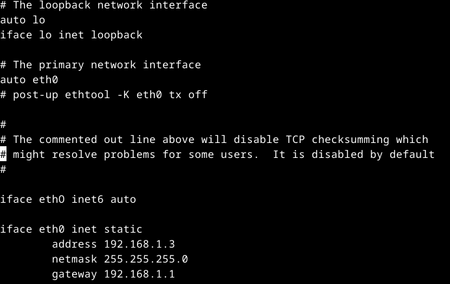

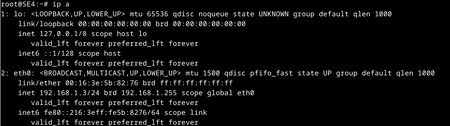

Pour la partie réseau de la machine de service j'ai simplement modifié l'interface réseau de celle-ci. J'ai mis en place deux interfaces pour les deux bridges

ETH0: J'ai mis le routage de l'ipv6 en auto et pour l'ipv4 j'ai mit l'adresse privée correspondant à ma machine dans le réseau privé. On utilise l'adresse ipv4 privée de la machine mandataire comme gateway.

ETH1:

Configuration de la machine mandataire et routeur Cisco

Création des clés et des certificat pour les noms de domaines

Pour activer un certificat SSL, il est nécessaire de générer une **CSR (Certificate Signing Request)** ainsi qu’une **clé privée**. La CSR est un bloc de texte chiffré contenant les informations d’identification du domaine et du propriétaire du certificat.

1. Où sont stockés les fichiers ?

Les fichiers générés sont enregistrés dans les répertoires suivants sur la machine mandataire **Vander** :

- /home/cait

- /home/ekko

2. Étapes pour générer la CSR et la clé privée

a) Lancer la commande OpenSSL

Depuis un terminal UNIX, exécutez la commande suivante :

openssl req -nodes -newkey rsa:2048 -sha256 -keyout myserver.key -out server.csr -utf8

b) Remplir les informations requises

Vous serez invité à entrer plusieurs informations, notamment :

- **Common Name** : Nom de domaine principal (ex. example.com).

- **Pays, Région, Ville** : Coordonnées de l’organisation.

- **Nom de l’Organisation** : Obligatoire pour les certificats professionnels.

- **Adresse Email** : Optionnelle mais recommandée.

c) Vérifier et copier la CSR

Une fois générée, la CSR peut être affichée avec :

cat server.csr

Copiez l’intégralité du contenu, y compris les balises :

-----BEGIN CERTIFICATE REQUEST-----

… texte ….

-----END CERTIFICATE REQUEST-----Ce contenu devra être soumis à l’Autorité de Certification (ex. **Gandi/Sectigo**) pour obtenir un certificat signé.

3. Points importants

✔ **La clé privée (`.key`) doit être conservée secrète.** Ne la partagez avec personne. ✔ La CSR et la clé privée sont générées simultanément et doivent être utilisées ensemble. ✔ Une fois validée par l’Autorité de Certification, vous recevrez un **certificat SSL signé** à installer sur votre serveur.