« Atelier SysRes SE2a5 2023/2024 E1 » : différence entre les versions

| Ligne 101 : | Ligne 101 : | ||

Interface ether9 | Interface ether9 | ||

Création du réseau privé dans /etc/network/interfaces de capbreton | Création du réseau privé dans /etc/network/interfaces de capbreton | ||

| Ligne 113 : | Ligne 111 : | ||

bridge: Leinster | bridge: Leinster | ||

Restriction d'accès sur rugby | Restriction d'accès sur rugby | ||

| Ligne 130 : | Ligne 126 : | ||

https://www.installerunserveur.com/configuration-bind9 | https://www.installerunserveur.com/configuration-bind9 | ||

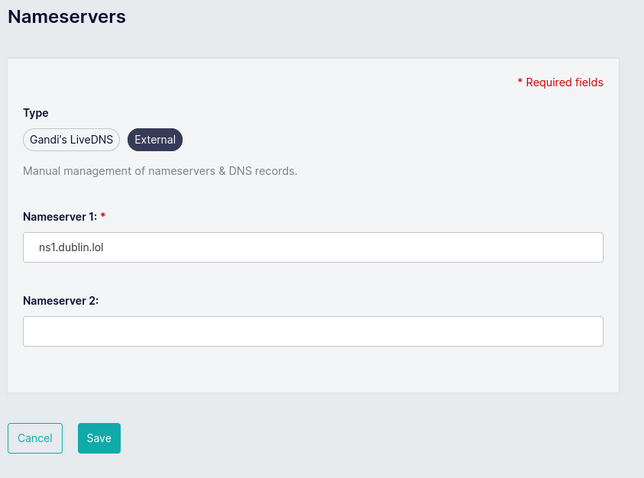

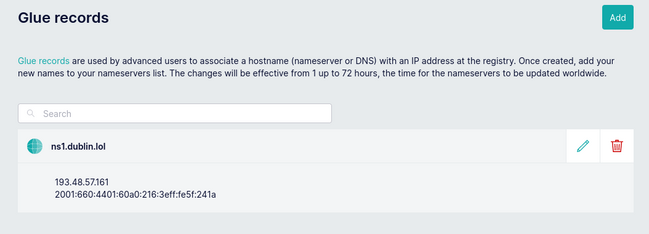

NS dans gandi.net: | NS dans gandi.net: | ||

| Ligne 140 : | Ligne 134 : | ||

DNS Checker: https://dnschecker.org/#NS/ns1.dublin.lol | DNS Checker: https://dnschecker.org/#NS/ns1.dublin.lol | ||

DNS secondaire sur rugby: https://serverspace.io/fr/support/help/bind9-as-a-secondary-dns-server-on-ubuntu/ | DNS secondaire sur rugby: https://serverspace.io/fr/support/help/bind9-as-a-secondary-dns-server-on-ubuntu/ | ||

[[Fichier:DNS SEC.png|sans_cadre|652x652px]] | [[Fichier:DNS SEC.png|sans_cadre|652x652px]] | ||

Passage sur CHIMAERA | Passage sur CHIMAERA | ||

Générer la CSR: https://docs.gandi.net/fr/ssl/operations_courantes/csr.html | Générer la CSR: https://docs.gandi.net/fr/ssl/operations_courantes/csr.html | ||

Conf apache2 pour HTTPS sur 443: https://www.vincentliefooghe.net/content/activer-un-acc%C3%A8s-https-sur-apache | Conf apache2 pour HTTPS sur 443: https://www.vincentliefooghe.net/content/activer-un-acc%C3%A8s-https-sur-apache | ||

| Ligne 161 : | Ligne 147 : | ||

(virtual host dans /etc/apache2/sites-available) | (virtual host dans /etc/apache2/sites-available) | ||

Achat de certificat SSL sur Gandi avec la clef CSR pour obtenir le crt | |||

Attente de la propagation, pour obtention du certificat | |||

Securisation du DNS par DNSSEC en mode automatique: Cf TP attention avec l'utilisation de auto-dnssec : https://shaunc.com/blog/article/migrating-from-autodnssec-to-dnssecpolicy-in-bind~aEpnuMVvmPF7 | |||

[https://dnsviz.net/d/dublin.lol/dnssec/ Verif: https://dnsviz.net/d/dublin.lol/dnssec/] | |||

Version du 6 octobre 2023 à 13:13

IP: 172.26.145.107

Name: Dublin

Related Links

https://rex.plil.fr/Enseignement/Reseau/Reseau.SE5/index.html

13/09/23: Installation de la VM

Création du fichier de config:

xen-create-image --hostname=Dublin --ip=172.26.145.107 --netmask=255.255.255.0 --gateway 172.26.145.254 --bridge=bridgeStudents --dir=/usr/local/xen --password=glopglop

Lancer la VM:

xen create Dublin.cfg

Première connexion:

xen console Dublin

On peut au préalable vérifier que la VM s'est lancée

xen list

Configuration de l'interface eth0:

auto eth0 iface eth0 inet static

address 172.26.145.107/24 gateway 172.26.145.254

Configuartion du SSH:

Dans /etc/ssh/sshd_config, modifier:

PermitRootLogin yes

service ssh restart

14/09/23: Création de container sans et avec Docker

Création de container sans et avec Docker sur zabeth18.

Sans Docker

Créer la partition, rempli de 0:

dd if=/dev/zero of=sf bs=1024k count=10240

Au format file system:

mkfs sf

Monter la partition:

mount -oloop sf /tmp/mnt

Installation du system debian en version stable:

debootstrap stable /tmp/mnt

Préparation du montage du pseudo system de fichier:

echo "proc /proc proc defaults 0 0" >> rootfs/etc/fstab

Finalement, création du processus isolé:

unshare -p -f -m chroot rootfs /bin/sh -c "mount /proc ; /bin/bash" ;

Avec Docker

cf cours partie 2.6

Résultats

Avec la commande ps, on observe bien uniquement les processus dans le container. Dans la machine hôte, on voit bien TOUT les processus

Suite du TP

Création de LVM:

lvcreate -L10G -nDublin-home virtual

Liste des LVM:

lvs

02/10/23

Création de la partition LVM /var.

Dans le fichier de configuration de la VM, dans la partie Disk Devices:

'phy:/dev/virtual/Dublin-home, xvdb1, w', 'phy:/dev/virtual/Dublin-var, xvdb2, w',

Puis xen shut de la VM.

Avec lsblk, on peut vérifier la présence des disques dans la vm (xvdb).

Ensuite mkfs des disque puis mount dans /new_home et /new_var.

Pour le new_home, simple copie du home

IDEM pour le new_var

Configuration automatique de l'adresse ipv6 dans /etc/network/interfaces:

iface eth0 inet6 auto

05/10/23

Configuration du router avec B.GERMOND:

vlan42 = VLAN-XEN

Connecté au port Te1/1/1 en mode access

Cf Cours de l'année dernière

Gateway = 193.48.57.161

Netmask = 255.255.255.240

Création de la machine mandataire rugby avec le bridge SE2a5

Interface ether9

Création du réseau privé dans /etc/network/interfaces de capbreton

Dublin : 10.0.42.2

rugby : 10.0.42.1

douarneznez : 10.0.42.3

bridge: Leinster

Restriction d'accès sur rugby

Cf cours

Utilisation de iptables-persistent qui permet de conserver les règles en sauvegardant dans /etc/iptables/rule.v4

Pour se connecter en ssh sans utiliser de jump:

iptables -A PREROUTING -t nat -i eth0 -p tcp -m tcp --dport 2201 -j DNAT --to-destination 10.0.42.2:22

06/10/23

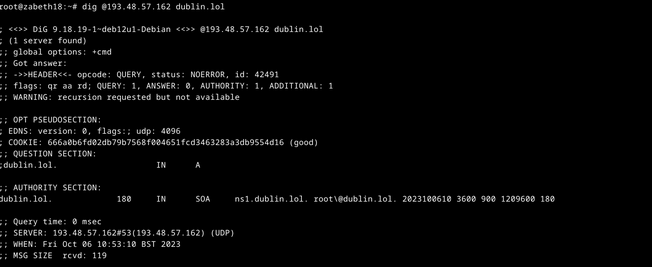

Configuration de bind9 dans dublin:

https://www.installerunserveur.com/configuration-bind9

NS dans gandi.net:

DNS Checker: https://dnschecker.org/#NS/ns1.dublin.lol

DNS secondaire sur rugby: https://serverspace.io/fr/support/help/bind9-as-a-secondary-dns-server-on-ubuntu/

Passage sur CHIMAERA

Générer la CSR: https://docs.gandi.net/fr/ssl/operations_courantes/csr.html

Conf apache2 pour HTTPS sur 443: https://www.vincentliefooghe.net/content/activer-un-acc%C3%A8s-https-sur-apache

(virtual host dans /etc/apache2/sites-available)

Achat de certificat SSL sur Gandi avec la clef CSR pour obtenir le crt

Attente de la propagation, pour obtention du certificat

Securisation du DNS par DNSSEC en mode automatique: Cf TP attention avec l'utilisation de auto-dnssec : https://shaunc.com/blog/article/migrating-from-autodnssec-to-dnssecpolicy-in-bind~aEpnuMVvmPF7