« SE5 IdO sécurité des objets 2024/2025 b5 » : différence entre les versions

Aucun résumé des modifications |

Aucun résumé des modifications |

||

| Ligne 52 : | Ligne 52 : | ||

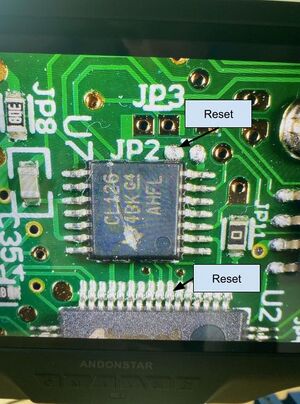

Nous avons lu la datasheet pour en extraire les pins SWDIO, SWCLK, RST, VSS et VDD afin de brancher des fils sur ceux-ci pour tenter d'écrire sur la mémoire à l'aide d'un ST-link. | Nous avons lu la datasheet pour en extraire les pins SWDIO, SWCLK, RST, VSS et VDD afin de brancher des fils sur ceux-ci pour tenter d'écrire sur la mémoire à l'aide d'un ST-link. | ||

[[Fichier:Photo Pin carte.jpg| | [[Fichier:Photo Pin carte.jpg|gauche|vignette|Pins dessous de carte]] | ||

[[Fichier:Photo carte avant.jpg|vignette|centré|Photo carte dessus]] | |||

[[Fichier: | |||

[[Fichier:Procesor temptale4usb simon louis.jpg|gauche|vignette|Emplacement des pads SWCLK et SWDIO]] | |||

[[Fichier:Reset temptale4usb simon louis2.jpg|vignette|Emplacement du pad NRST|centré]] | |||

===Craquage Roomba=== | ===Craquage Roomba=== | ||

Version du 9 octobre 2024 à 14:32

Infrastructure WIFI

Pour déployer notre infrastructure WIFI nous aurons besoin d'un serveur d'authentification. Nous utiliserons pour cela une machine virtuelle Xen.

Après avoir créer notre machine nous devons nous assurer que celle-ci possède deux interfaces:

- Une interface dans le bridge student connecté en DHCP sur le réseau info 172.26.145.0/24 avec une adresse statique 172.26.145.105 (servant également à ssh).

- Une interface dans un nouveau bridge bridge405 dans le Vlan405 avec une addresse statique 172.16.5.105 (Pour avoir notre propre réseau 172.16.5.0/24.

Nous configurons cela sur capbreton et également sur notre VM.

Nous nous tournons maintenant sur la configuration de l'access point CISCO pour du WPA2-EAP.

Nous le déployons sous le ssid VM_binome_5.

Il nous reste maintenant à spécialiser notre VM.

Nous ajoutons le service freeradius permettant de déployer un serveur d'authentification.

Après avoir spécifier l'utilisation de EAP nous ajoutons donc 2 utilisateurs:

- Romain -> mdp: glopglop

- Amaury -> mdp: glopglop

Pour finir après avoir tester le service d'authentification.

Nous ajoutons le service isc-dhcp-server.

Nous renseignons la plage d'adresse disponible 172.16.5.110 - 17.2.16.5.200.

Notre infrastructure WIFI est fonctionnelle. Sur notre téléphone nous retrouvons notre SSID nous pouvons nous connecter avec nos identifiants et avoir accès à internet.

Craquage Elpro Libero (medical)

Le petit appareil USB qui nous a été donné sert à enregistrer des données, notamment la température lors du transport de ressources médicales. À la fin du transport, ces données peuvent être récupérées dans un PDF transmis par le protocole USB.

sudo mount -o rw /dev/sda1 /mnt

Nous parvenons à monter le système de fichiers de ce petit appareil, mais il possède une protection qui le fait se monter en lecture seule, même en tentant de le forcer au montage. Si nous souhaitons modifier les données, il faudra retirer cette protection dans le firmware.

Après démontage de l'appareil nous découvrons le microp qui gère ce dernier. C'est un STM32L073

Nous avons lu la datasheet pour en extraire les pins SWDIO, SWCLK, RST, VSS et VDD afin de brancher des fils sur ceux-ci pour tenter d'écrire sur la mémoire à l'aide d'un ST-link.