« SE5 IdO sécurité des objets 2024/2025 b1 » : différence entre les versions

Aller à la navigation

Aller à la recherche

Aucun résumé des modifications |

Aucun résumé des modifications |

||

| Ligne 1 : | Ligne 1 : | ||

Configuration du routeur wifi pour notre Vlan 11 | '''Configuration du routeur wifi pour notre Vlan 11''' | ||

le vlan est aparent sur le reseau mais pas d'acces internet | le vlan est aparent sur le reseau mais pas d'acces internet | ||

Configuration de l'interface eth1 (172.16.11.111/24) sur la VM SE5-WIJSMAN-LEFRANC sur capbreton. | |||

dans la VM, configuration de Freeradius: | |||

users: | |||

louis Cleartext-Password := "glopglop" | |||

MS-CHAP-Use-NTLM-Auth := Yes | |||

Version du 13 novembre 2024 à 13:16

Configuration du routeur wifi pour notre Vlan 11

le vlan est aparent sur le reseau mais pas d'acces internet

Configuration de l'interface eth1 (172.16.11.111/24) sur la VM SE5-WIJSMAN-LEFRANC sur capbreton.

dans la VM, configuration de Freeradius:

users:

louis Cleartext-Password := "glopglop"

MS-CHAP-Use-NTLM-Auth := Yes

Objectif :

Notre objectif dans un premier temps est de pirater une sonnette sans fil.

Puis nous allons egalement tenter de cracker un capteur de temperature LIBERO CS.

Sonnete sans fil:

Matériel utilisé :

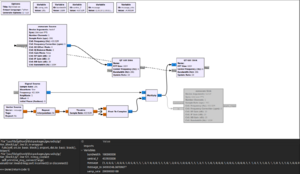

- PC avec GNU Radio

- SDR HackRF One

Méthodologie :

- Analyse du signal : Nous commençons par analyser le signal envoyé lorsqu'on appuie sur le bouton de la sonnette à l'aide d'un analyseur de spectre.

- Analyse des trames : Nous analysons la trame envoyée à chaque appui sur le bouton. Après une série de tests, nous avons découvert que la trame envoyée est toujours la même.

- Reproduction du signal : Dans un deuxième temps, nous mettons en place un programme sur GNU Radio pour reproduire le signal, afin de faire croire à la sonnette que le bouton a été appuyé.