« Atelier SysRes SE2a5 2023/2024 E7 » : différence entre les versions

(Page créée avec « Aide Commandes : Connexion capbreton = Connexion Oslo.cfg = Séance 1, 14/09/2023 (2H): -> Création de la VM "Oslo" sur capbreton -> Modification fichier de configaration /etc/network/interfaces" de la VM Oslo: * ajout address + IP/24 * ajout gateway + IP * ajout netcast + MASK -> Création du conteneur sous Linux -> Installation docker A faire: -> Créer deux partitions LVM de 10G ----Séance 2, /09/2023: ----Séance 3, /09/2023: ----Séance 4,... ») |

(MAJ wiki) |

||

| (2 versions intermédiaires par le même utilisateur non affichées) | |||

| Ligne 1 : | Ligne 1 : | ||

Aide | Aide MEMO : | ||

Connexion capbreton = | Connexion capbreton = ssh root@capbreton.plil.info | ||

Nom de domaine : oslo666.lol | |||

Connexion Oslo.cfg = xen console Oslo | |||

Connexion aquaponey.cfg = xen console aquaponey | |||

IP Machine de service Oslo : 192.168.66.10 | |||

Séance 1 | IP Machine de mandataire aquaponey : 193.48.57.166 | ||

Connexion via root avec mascarade = ssh root@IPmandataire -p2202 | |||

----Séance 1: | |||

-> Création de la VM "Oslo" sur capbreton | -> Création de la VM "Oslo" sur capbreton | ||

* <code>xen-create-image --hostname='NomVille' --ip='IP' --bridge=bridgeStudents --dir=/usr/local/xen --password=glopglop</code> | |||

-> Modification fichier de configaration /etc/network/interfaces" de la VM Oslo: | -> Modification fichier de configaration /etc/network/interfaces" de la VM Oslo: | ||

| Ligne 21 : | Ligne 29 : | ||

-> Installation docker | -> Installation docker | ||

----Séance 2 & 3 : | |||

Configuration d'un nouveau PC | |||

----Séance 4, : | |||

Finitions paramétrage du nouveau PC et de Firefox sur nouvelle machine | |||

----Séance 5, 5/10/2023: | |||

->Sous Oslo, modification /etc/network/interfaces (correction erreurs de frappes) | |||

-> Capbreton : création de deux partitions de 10G pour la VM Oslo | |||

* <code>lvcreate -L10G -nOslo-home virtual</code> | |||

* <code>lvcreate -L10G -nOslo-var virtual</code> | |||

->NOTE : montage des partitions non terminées, à résoudre pour le prochain cours | |||

----Séance 6 : | |||

-> Suite montage des partitions : | |||

* Sous Capbreton, ajout dans /etc/xen/Oslo.cfg: | |||

<code>'phy:/dev/virtual/Oslo-home,xvdb, w',</code> | |||

<code>'phy:/dev/virtual/Oslo-var,xvdc, w',</code> | |||

* Puis implémentation des répertoires dans la MV: | |||

<code>mkfs /dev/xvdc</code> | |||

<code>mkfs /dev/xvdb</code> | |||

<code>mkdir new-var</code> | |||

<code>mount /dev/xvdc new-var/</code> | |||

<code>cp -r /var/* new-var/</code> | |||

<code>mkdir /mnt/new-home</code> | |||

<code>mount /dev/xvdb /mnt/new-home/</code> | |||

<code>cp -r /home/* /mnt/new-home/</code> | |||

* reboot de la MV | |||

* unmount new-var & /mnt/new-home | |||

* lsblk pour vérifier si les partitions ont bien été implémentées | |||

-> Création de la machine mandataire | |||

* <code>xen-create-image --hostname='NomSport' --ip=193.48.57.166 --netmask=255.255.255.240 --bridge=bridgeStudents --dir=/usr/local/xen --password=glopglop --gateway=193.48.57.161</code> | |||

* <code>xen create aquaponey.cfg</code> | |||

* <code>xen console aquaponey</code> | |||

-> Lien privé entre oslo et aquaponey | |||

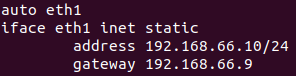

* pour oslo, dans /etc/network/interface (eth1) | |||

[[Fichier:Screenshot from 2023-11-24 14-10-59.png|gauche|vignette]] | |||

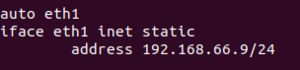

* pour aquaponey, dans /etc/network/interface | |||

[[Fichier:Image7.png|gauche|vignette]] | |||

* Pour créer la mascarade : | |||

# Sous capbreton, dans Oslo.cfg, ajout : | |||

[[Fichier:Image9.png|gauche|vignette]] | |||

# Dans aquaponey.cfg, ajout : | |||

[[Fichier:Image10.png|gauche|vignette]] | |||

* Installation iptables : <code>apt install iptables-persistent</code> | |||

* On créer la mascarade: | |||

* <code>iptables -t nat -A POSTROUTING -j MASQUERADE -s 192.168.66.0/24</code> | |||

* <code>iptables-save</code> | |||

* <code>iptables-save >> /etc/iptables/rules.v4</code> | |||

->problème si on se connecte en ssh, à résoudre... | |||

----Séance 7 : | |||

Résolution problème mascarade : | |||

-> fichier /etc/network/interface de aquaponey mal configué: correction | |||

-> Redirection d'IP sous aquaponey : <code>sysctl net.ipv4.ip_forward=1</code> | |||

-> Pour se connecter via la commande ssh sur le port 22 : <code>iptables -t nat -A PREROUTING -p tcp -m tcp --dport 2202 -j DNAT --to-destination 192.168.66.10:22</code> | |||

-> Suavegarde avec <code>iptables-save >> /etc/iptables/rules.v4</code> | |||

Création et configaration du DNS : | |||

* Pour DNS Principal -> machine de service : nous allons utiliser l'IPV6 | |||

* Pour DNS Secondaire -> machine mandataire : nous allons utiliser l'IPV4 | |||

* Apt install bind9 | |||

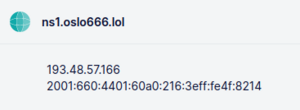

Sur le Site gandi.net, renseigner les IPs et le nom 'record' du DNS dans glue record. Puis le renseigner en externe (External nameservers) | |||

[[Fichier:Screenshot from 2023-11-24 13-40-54.png|gauche|vignette]] | |||

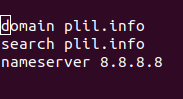

-> Sous MV Oslo : renseigner le DNS de google ('namerserver 8.8.8.8') | |||

[[Fichier:Screenshot from 2023-11-24 13-43-26.png|gauche|vignette]] | |||

-> Ajout de la zone DNS sous oslo dans : /etc/bind/named.conf.local : | |||

[[Fichier:Image.2.png|gauche|vignette]] | |||

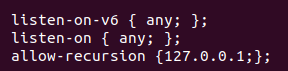

-> Renseigner dans /etc/bind/named.conf.options : | |||

[[Fichier:Image.3.png|gauche|vignette]] | |||

-> fichier db.oslo666.lol : modification pour les enregistrements DNS (voir prochain screen pour fichier complété)-> Erreur lorsqu'on vérifie la configuration DNS et non fait sur mandataire, à résoudre pour le prochaine cours ... | |||

----Séance 8 : | |||

-> Installation de bind sur MV aquaponey | |||

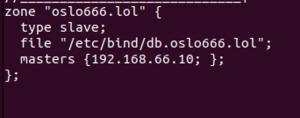

-> Création de la zone dans /etc/bind/named.conf.local () | |||

[[Fichier:Screenshot from 2023-11-24 13-55-18.png|gauche|vignette]] | |||

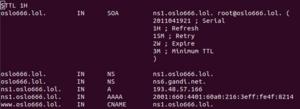

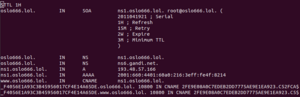

-> Modification du fichier db.oslo666.lol (!attention, il faut toujours incrémenter le serial number avant de faire un restart lorsqu'on modifie ce fichier!) | |||

[[Fichier:Image4.png|gauche|vignette]] | |||

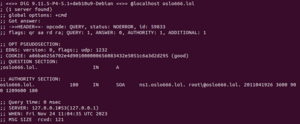

* Si on vérifie les fichiers avec les commandes <code>named-checkconf named.conf."..."</code>; <code>named-checkzone oslo666.lol db.oslo666.lol</code>et on fait un dig @localhost oslo666.lol = le DNS fonctionne correctement | |||

[[Fichier:Image6.png|gauche|vignette]] | |||

->HTTPS (certificat reçu le soir après le cours) et DNSSEC (modification de /etc/apt/sources.list pour renseigner chimaera) commencés, à finir pour le prochain cours | |||

----Séance 9 : | |||

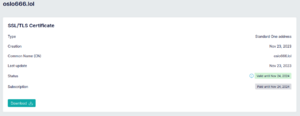

-> HTTPS (commencé durant la dernière séance, expliquée dans cette rubrique car finalisation): | |||

Création de la clef manuellement : <code>openssl req -nodes -newkey rsa:2048 -sha256 -keyout oslo666.lol.key -out oslo666.lol.csr</code> | |||

Ranger la clé dans la direction private de ssl (/etc/ssl/private) | |||

Clef .csr à copier dans gandi.net : on peut télécharger le certificat crt | |||

[[Fichier:Image13.png|néant|vignette]] | |||

Modification db.oslo666.lol : | |||

[[Fichier:Image16.png|néant|vignette]] | |||

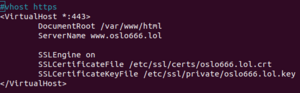

Créer le ficher virtual host -> vhost-https.conf dans /etc/apache2/sites-available/ : | |||

[[Fichier:Image14.png|néant|vignette]] | |||

Activer le virtual host, relaod et restart apache2. Résultat, on arrive bien à se connecter en https : | |||

[[Fichier:Image12.png|néant|vignette]] | |||

-> DNSSEC (de même que pour HTTPS : commencé durant la dernière séance, expliquée dans cette rubrique car finalisation): | |||

renseigner chimeara dans le fichier : | |||

dans db.oslo666.lol -> dnssec-policy pour une gestion automatique | |||

Création du dossier keys pour la génération des clés | |||

service named restart | |||

Renseigner la clé sous gandi | |||

En attente de propagation... | |||

[[Fichier:Image17.png|néant|vignette]] | |||

Début craquage clef wifi... | |||

Version actuelle datée du 24 novembre 2023 à 12:43

Aide MEMO :

Connexion capbreton = ssh root@capbreton.plil.info

Nom de domaine : oslo666.lol

Connexion Oslo.cfg = xen console Oslo

Connexion aquaponey.cfg = xen console aquaponey

IP Machine de service Oslo : 192.168.66.10

IP Machine de mandataire aquaponey : 193.48.57.166

Connexion via root avec mascarade = ssh root@IPmandataire -p2202

Séance 1:

-> Création de la VM "Oslo" sur capbreton

xen-create-image --hostname='NomVille' --ip='IP' --bridge=bridgeStudents --dir=/usr/local/xen --password=glopglop

-> Modification fichier de configaration /etc/network/interfaces" de la VM Oslo:

- ajout address + IP/24

- ajout gateway + IP

- ajout netcast + MASK

-> Création du conteneur sous Linux

-> Installation docker

Séance 2 & 3 :

Configuration d'un nouveau PC

Séance 4, :

Finitions paramétrage du nouveau PC et de Firefox sur nouvelle machine

Séance 5, 5/10/2023:

->Sous Oslo, modification /etc/network/interfaces (correction erreurs de frappes)

-> Capbreton : création de deux partitions de 10G pour la VM Oslo

lvcreate -L10G -nOslo-home virtuallvcreate -L10G -nOslo-var virtual

->NOTE : montage des partitions non terminées, à résoudre pour le prochain cours

Séance 6 :

-> Suite montage des partitions :

- Sous Capbreton, ajout dans /etc/xen/Oslo.cfg:

'phy:/dev/virtual/Oslo-home,xvdb, w',

'phy:/dev/virtual/Oslo-var,xvdc, w',

- Puis implémentation des répertoires dans la MV:

mkfs /dev/xvdc

mkfs /dev/xvdb

mkdir new-var

mount /dev/xvdc new-var/

cp -r /var/* new-var/

mkdir /mnt/new-home

mount /dev/xvdb /mnt/new-home/

cp -r /home/* /mnt/new-home/

- reboot de la MV

- unmount new-var & /mnt/new-home

- lsblk pour vérifier si les partitions ont bien été implémentées

-> Création de la machine mandataire

xen-create-image --hostname='NomSport' --ip=193.48.57.166 --netmask=255.255.255.240 --bridge=bridgeStudents --dir=/usr/local/xen --password=glopglop --gateway=193.48.57.161xen create aquaponey.cfgxen console aquaponey

-> Lien privé entre oslo et aquaponey

- pour oslo, dans /etc/network/interface (eth1)

- pour aquaponey, dans /etc/network/interface

- Pour créer la mascarade :

- Sous capbreton, dans Oslo.cfg, ajout :

- Dans aquaponey.cfg, ajout :

- Installation iptables :

apt install iptables-persistent - On créer la mascarade:

iptables -t nat -A POSTROUTING -j MASQUERADE -s 192.168.66.0/24iptables-saveiptables-save >> /etc/iptables/rules.v4

->problème si on se connecte en ssh, à résoudre...

Séance 7 :

Résolution problème mascarade :

-> fichier /etc/network/interface de aquaponey mal configué: correction

-> Redirection d'IP sous aquaponey : sysctl net.ipv4.ip_forward=1

-> Pour se connecter via la commande ssh sur le port 22 : iptables -t nat -A PREROUTING -p tcp -m tcp --dport 2202 -j DNAT --to-destination 192.168.66.10:22

-> Suavegarde avec iptables-save >> /etc/iptables/rules.v4

Création et configaration du DNS :

- Pour DNS Principal -> machine de service : nous allons utiliser l'IPV6

- Pour DNS Secondaire -> machine mandataire : nous allons utiliser l'IPV4

- Apt install bind9

Sur le Site gandi.net, renseigner les IPs et le nom 'record' du DNS dans glue record. Puis le renseigner en externe (External nameservers)

-> Sous MV Oslo : renseigner le DNS de google ('namerserver 8.8.8.8')

-> Ajout de la zone DNS sous oslo dans : /etc/bind/named.conf.local :

-> Renseigner dans /etc/bind/named.conf.options :

-> fichier db.oslo666.lol : modification pour les enregistrements DNS (voir prochain screen pour fichier complété)-> Erreur lorsqu'on vérifie la configuration DNS et non fait sur mandataire, à résoudre pour le prochaine cours ...

Séance 8 :

-> Installation de bind sur MV aquaponey

-> Création de la zone dans /etc/bind/named.conf.local ()

-> Modification du fichier db.oslo666.lol (!attention, il faut toujours incrémenter le serial number avant de faire un restart lorsqu'on modifie ce fichier!)

- Si on vérifie les fichiers avec les commandes

named-checkconf named.conf."...";named-checkzone oslo666.lol db.oslo666.lolet on fait un dig @localhost oslo666.lol = le DNS fonctionne correctement

->HTTPS (certificat reçu le soir après le cours) et DNSSEC (modification de /etc/apt/sources.list pour renseigner chimaera) commencés, à finir pour le prochain cours

Séance 9 :

-> HTTPS (commencé durant la dernière séance, expliquée dans cette rubrique car finalisation):

Création de la clef manuellement : openssl req -nodes -newkey rsa:2048 -sha256 -keyout oslo666.lol.key -out oslo666.lol.csr

Ranger la clé dans la direction private de ssl (/etc/ssl/private)

Clef .csr à copier dans gandi.net : on peut télécharger le certificat crt

Modification db.oslo666.lol :

Créer le ficher virtual host -> vhost-https.conf dans /etc/apache2/sites-available/ :

Activer le virtual host, relaod et restart apache2. Résultat, on arrive bien à se connecter en https :

-> DNSSEC (de même que pour HTTPS : commencé durant la dernière séance, expliquée dans cette rubrique car finalisation):

renseigner chimeara dans le fichier :

dans db.oslo666.lol -> dnssec-policy pour une gestion automatique

Création du dossier keys pour la génération des clés

service named restart

Renseigner la clé sous gandi

En attente de propagation...

Début craquage clef wifi...