« Atelier SysRes SE2a5 2023/2024 E4 » : différence entre les versions

Aller à la navigation

Aller à la recherche

| (169 versions intermédiaires par le même utilisateur non affichées) | |||

| Ligne 3 : | Ligne 3 : | ||

* Connexion à capbreton : <code>ssh root@capbreton.plil.info</code><br /> | * Connexion à capbreton : <code>ssh root@capbreton.plil.info</code><br /> | ||

* Connexion en passant par arsenic : <code> ssh wbecue@arsenic.polytech-lille.org</code><br /> | * Connexion en passant par arsenic : <code> ssh wbecue@arsenic.polytech-lille.org</code><br /> | ||

* Connexion via p2202 : <code> ssh root@193.48.57.167 -p2202</code><br /> | |||

* Si modification alors incrémentation du serial number sous :<code> vim /etc/bind/db.bruxelles.lol </code><br /> | |||

* Accès machine mandataire : <code> cd /etc/xen/ </code><br /> | |||

* Historique du bash vi <code>~/.bash_history </code><br /> | |||

= Journal de bord = | = Journal de bord = | ||

| Ligne 9 : | Ligne 13 : | ||

=== Ce qui a été fait === | === Ce qui a été fait === | ||

<ul> | <ul> | ||

<li> Création d'un conteneur sous Linux sous machine ZABETH13 : <br> <code>dd if=dev/zero of=toto bs=1024k count=10240</code> Nous avons créer la partition <br> | <li> Création de la VIM : <br> | ||

<code>su -</code> Nous avons du passer en super utilisateur <br> | <code> xen-create-image --hostname=Bruxelles --ip=172.26.145.109 --bridge=bridgeStudents --dir=/usr/local/xen --password=glopglop</code> <br> | ||

<code>mkfs /home/pifou/toto</code> Nous avons imposé le format fichier<br> | Nous avons lancé la VM : <code> xen create Bruxelles.cfg </code> <br> | ||

Puis, nous avons démarré notre VM : <code> xen console Bruxelles </code> <br> | |||

<br> | |||

<li> Création d'un conteneur sous Linux sous machine ZABETH13 : <br> <code>dd if=dev/zero of=toto bs=1024k count=10240</code> Nous avons créer la partition. <br> | |||

<code>su -</code> Nous avons du passer en super utilisateur. <br> | |||

<code>mkfs /home/pifou/toto</code> Nous avons imposé le format fichier.<br> | |||

<code>mkdir /tmp/mnt</code> Nous avons créé un espace mémoire dans lequel sera créé notre conteneur.<br> | <code>mkdir /tmp/mnt</code> Nous avons créé un espace mémoire dans lequel sera créé notre conteneur.<br> | ||

<code>mount -oloop /home/pifou/toto /tmp/mnt</code> Nous avons monté l'espace disque de notre partition.<br> | <code>mount -oloop /home/pifou/toto /tmp/mnt</code> Nous avons monté l'espace disque de notre partition.<br> | ||

<code>apt install debootstrap</code> Nous avons installé deboostrap.<br> | <code>apt install debootstrap</code> Nous avons installé deboostrap.<br> | ||

<code>debootstrap stable /tmp/mnt</code> De cette manière nous avons obtenu une bonne syntaxe dans notre espace mémoire.<br> | <code>debootstrap stable /tmp/mnt</code> De cette manière nous avons obtenu une bonne syntaxe dans notre espace mémoire.<br> | ||

<code>echo "proc /proc proc defaults 0 0" >> rootfs/etc/fstab</code> Puis nous avons paramétré notre fichier <br> | <code>echo "proc /proc proc defaults 0 0" >> rootfs/etc/fstab</code> Puis nous avons paramétré notre fichier. <br> | ||

<code>unshare -p -f -m chroot rootfs /bin/sh -c "mount /proc ; /bin/bash"</code>Enfin, nous avons rendu notre système indépendant<br> | <code>unshare -p -f -m chroot rootfs /bin/sh -c "mount /proc ; /bin/bash"</code>Enfin, nous avons rendu notre système indépendant.<br> | ||

<br> | |||

<li> Modification de l'ipv4 : <br> | |||

<code> nano /etc/network/interfaces </code> <br> | |||

Nous avons modifié <code> # The primary network interface </code> de cette manière :<br> | |||

<code>auto eth0</code> <br> | |||

<code>iface eth0 inet static</code> <br> | |||

<code>address 172.26.145.109/24</code> <br> | |||

<code>gateway 172.26.145.254</code> <br> | |||

En effet, nous ne l'avions pas paramétré dans notre première commande <code> xen-create-image </code> | |||

<br> | |||

<br> | |||

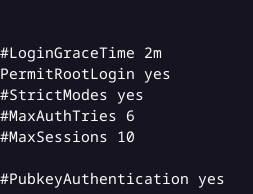

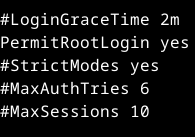

<li> Mise en place de l'accessibilité SSH : <br> | |||

<code> nano /etc/ssh/sshd_config </code> Nous avons modifié les permissions d'accès, afin que l'utilisation d'un autre mot de passe que "root" soit possible.<br> | |||

[[Fichier:permission.PNG|thumb|800px|center]] <br> | |||

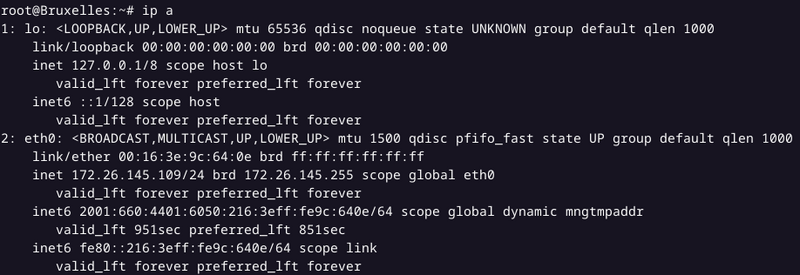

Depuis notre console nous avons lancé <code> ip a </code> : [[Fichier:ssh.PNG|thumb|800px|center]] <br> | |||

== Séance 1 (18/09/2023) == | |||

=== Ce qui a été fait === | |||

<ul> | |||

<li> Modification de l'adresse ip et de la gateway de la zabeth09 | |||

<li> modification sous la zabeth09 du fichier en passant en su : <br> <code> cd /root/.ssh </code> le fichier : <code> vi /etc/ssh//sshd_config </code> dans le but d'y modifier le <code> PermitRootLogin yes </code> de manière a pouvoir se connecter à la zabeth21 en ssh<br> | |||

<li> Installation de la clé publique <code>cat .ssh/id_rsa.pub | ssh 172.26.145.59 "cat >> /root/.ssh/authorized_key2"</code> <br> | |||

<li> Réalisation sous la zabeth 21 de ansible pour la zabeth09 : <code> ansible-playbook -l zabeth09.plil.info /etc/ansible/plil.yml </code> dans le but d'obtenir les dossiers et packages nécessaires <br> | |||

<li> sous capbreton lvcreat ... <br> | |||

<li> halt => relancer VM <br> | |||

<li> lv create /etc/xen Bruxelles.cfg <br> | |||

== Séance 2 (02/10/2023) == | |||

=== Ce qui a été fait === | |||

<ul> | |||

<li> Installation de la machine annexe daedalus sous la zabeth15 : <code> cat /etc/apt/sources.list ; apt update ; apt dist-upgrade </code> <br> | |||

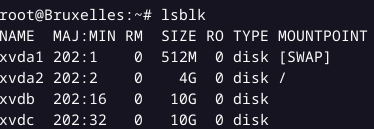

<li> Création de 2 partitions LVM, sous capbreton : <br> <code> lvcreate -L10G -nBruxelles-home virtual </code> <br> <code> lvcreate -L10G -nBruxelles-var virtual </code> <br> | |||

<li> Ajout sous la capbreton via <code> cd /etc/xen ; vi Bruxelles.cfg </code> ajout dans disk : <br> <code>'phy:/dev/virtual/Bruxelles-home,xvdb, w', </code> <br> <code>'phy:/dev/virtual/Bruxelles-var,xvdc, w', </code> <br> | |||

<li> Vérification via <code> lsblk </code> <br> | |||

[[Fichier:lsblk.PNG|thumb|800px|center]] <br> | |||

== Séance 3 (04/10/2023) == | |||

=== Ce qui a été fait === | |||

<ul> | |||

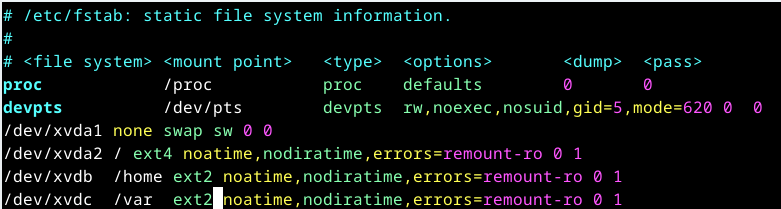

<li> Sous la VM Bruxelles réalisation des commandes pour la partition et montage de la partition. | |||

<li><code> mkfs /dev/xvdc </code> <br> | |||

<li><code> mkfs /dev/xvdb </code> <br> | |||

<li><code> mkdir new-var </code> <br> | |||

<li><code> mount /dev/xvdc new-var/ </code> <br> | |||

<li><code> cp -r /var/* new-var/ </code> <br> | |||

<li> <code> mkdir /mnt/new_home </code> <br> <code> mount /dev/xvdb /mnt/new-home </code> <br> <code> cp -r /home/* /mnt/new_home </code> <br> <code> vi /etc/fstab </code> <br> | |||

<li> <code> reboot </code> A la fin ! Quand tout est fait ! <br> | |||

<li> <code> umount new-car </code> <br> <code> umount /mnt/new_home </code> <br> | |||

[[Fichier:fstab.PNG|thumb|800px|center]] <br> | |||

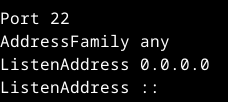

<li> Création de la machine mandataire virtuelle : <code> cd /etc/xen/ </code> <br> <code> xen-create-image --hostname=badminton --ip=193.48.57.167 --netmask=255.255.255.240 --bridge=SE2a5 --dir=/usr/local/xen --password=glopglop --gateway=193.48.57.161 </code> <br> | |||

<li> Création de la VM mandataire : <code> xen create /etc/xen/badminton.cfg </code> <br> <code> xen console badminton </code> <br> | |||

<li> Modification sous <code> nano /etc/ssh/sshd_config </code> | |||

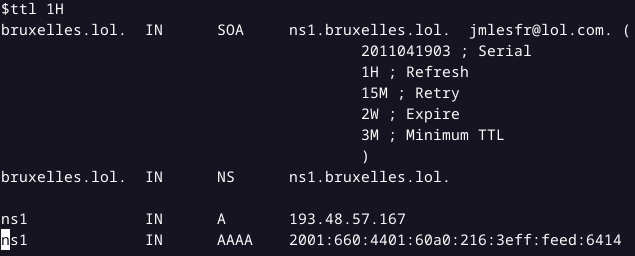

<li> IPV6 de la machine mandataire badminton : <code> 2001:660:4401:60a0:216:3eff:feed:6414 </code> <br> | |||

[[Fichier:badminton.PNG|thumb|800px|center]] <br> | |||

[[Fichier:enable.PNG|thumb|800px|center]] <br> | |||

<li> Test <code> ping 2001:660:4401:60a0:216:3eff:feed:6414 </code> fonctionnel <br> | |||

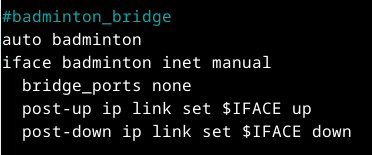

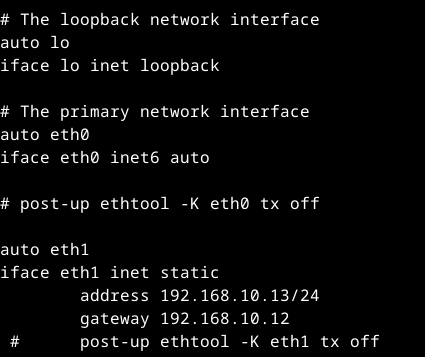

<li> Sous Capbreton modification de <code> nano /etc/network/interfaces </code> afin d'établir un commutateur commun entre le VM alger, Bruxelles et badminton <br> | |||

[[Fichier:bridge.PNG|thumb|800px|center]] <br> | |||

== Séance 4 (05/10/2023) == | |||

=== Ce qui a été fait === | |||

<ul> | |||

<li> Installation des règles de iptables : <code> apt install iptables-persistent </code> <br> | |||

<li> Etablissement lien privée avec les VM alger et Bruxelles [[Fichier:liens_Bruxelles.PNG|thumb|800px|center]] <br> | |||

<li> Etablissement commutateur pour la VM madantaire[[Fichier:liens_badminton.PNG|thumb|800px|center]] <br> | |||

<li> Etablissement de la mascarade : | |||

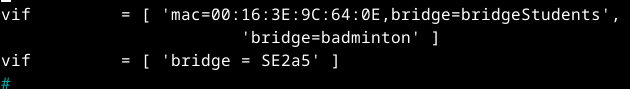

<li> Sous Bruxelles.cfg ajout <code>vif = ['SE2a5']</code> [[Fichier:bridge_brux.cfg.PNG|thumb|800px|center]]<br> | |||

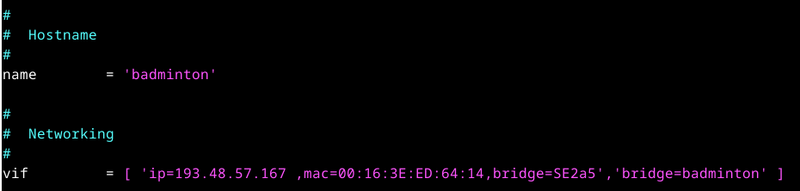

<li> Sous VM mandataire badminton.cfg ajout :[[Fichier:bad.cfg.PNG|thumb|800px|center]] <br> | |||

<li> Etablissement de la mascarade : <br> <code> iptables -t nat -A POSTROUTING -j MASQUERADE -s 192.168.10.0/24 </code> <br> <code>iptables-save</code> <br> <code> iptables-save >> /etc/iptables/rules.v4</code> | |||

<li> Test ping google.com sous VM mandataire et VM Bruxelles fonctionnel | |||

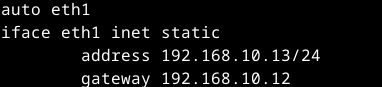

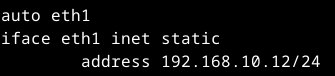

<li> Suppression de l'iPV4 sous Bruxelles puis reboot. [[Fichier:auto.PNG|thumb|800px|center]] Connexion à Bruxelles désormais uniquement via capbreton : <code> ssh -J root@193.48.57.167 root@192.168.10.13 </code> <br> | |||

et du réseau polytech : <code> ssh root@193.48.57.167 -p2202</code> <br> | |||

== Séance 5 (05/10/2023) == | |||

=== Ce qui a été fait === | |||

<ul> | |||

<li> Sous la machine mandataire badminton : <br> | |||

<li> Autorisation de la redirection d'ip : <code> sysctl net.ipv4.ip_forward=1 </code> <br> | |||

<li> Mise en place accès via commande ssh port 22 à la VM en passant par la VM mandataire : <br> | |||

<code>iptables -t nat -A PREROUTING -p tcp -m tcp --dport 2202 -j DNAT --to-destination 192.168.10.13:22 </code> pour la VM Bruxelles <br> | |||

<code>iptables -t nat -A PREROUTING -p tcp -m tcp --dport 2201 -j DNAT --to-destination 192.168.10.11:22 </code> pour la VM alger <br> | |||

<li> Sauvegarde de la masquerade <code> iptables-save > /etc/iptables/rules.v4 </code> <br> | |||

<li> Test commande : <code>ssh -p2202 root@193.48.57.167</code> <br> | |||

<li> Enlever mot de passe depuis accès VM mandataire (sous badminton) : <code> ssh-keygen </code> <br> <code> cat ~/.ssh/id_rsa.pub | ssh 192.168.10.13 "cat >> /root/.ssh/authorized_keys"</code> <br> <code> rm .ssh/authorized_key </code> Après avoir créer un mauvais fichier | |||

<li> Installation du dns, sous gandi.net, nameserver, sous zabeth09 => add puis <code> apt install dnsutils </code> puis <code>dig 193.48.57.167 bruxelles.lol | |||

</code> <br> | |||

<li> Mise en place de | == Séance 6 (06/10/2023) == | ||

=== Ce qui a été fait === | |||

<ul> | |||

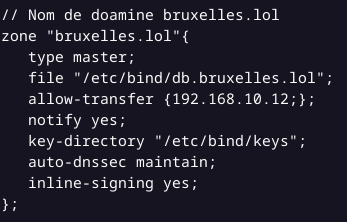

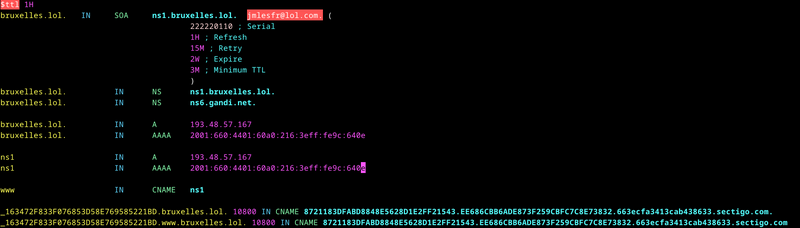

<li> Création du serveur DNS sous le site Gandi, hébergeur de DNS, <code>nano /etc/bind/db.bruxelles.lol</code> : <code> ns1.bruxelles.lol. </code> <br> | |||

<li> [[Fichier:dnsb.PNG|thumb|800px|center]] <br> | |||

<li> installation de apache2 : <code> apt install apache2 </code> après avoir réalisé un <code> apt update </code> <br> | |||

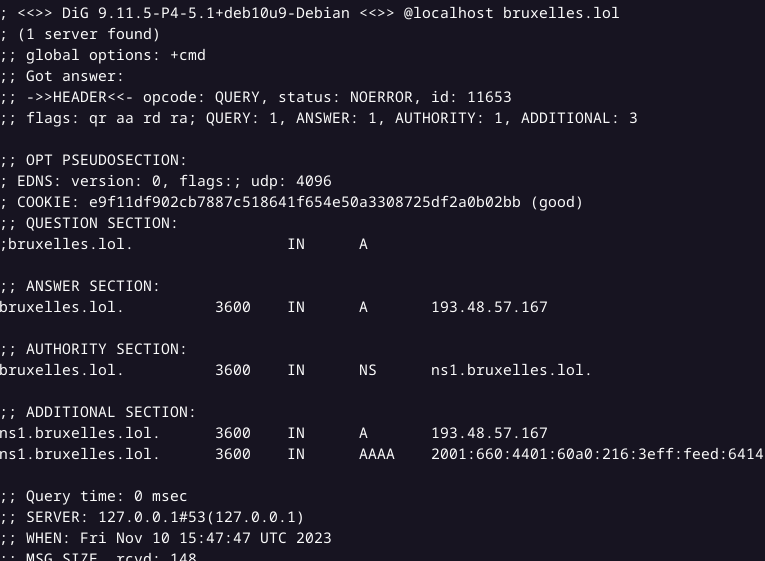

<li> Test d'une requête DNS après l'installation de la commande dig <code> apt install dnsutils </code> puis<code> dig @localhost bruxelles.lol </code> <br> | |||

Réponse : [[Fichier:dig.PNG|thumb|800px|center]] <br>Surtout ne pas oublier d'incrémenter le Serial number avec lorsque l'on fait une modification sous <code> vim /etc/bind/db.bruxelles.lol </code> pour ensuite faire :<code> service bind9 restart</code><br> | |||

<li> Sous la VM Mandataire badminton :<code>cat /etc/bind/named.conf.local </code>, de manière à ce que nos VM de service soit définis en tant que "esclave" de notre VM mandataire badminton. Afin de bien refaire la redirection de service, lors d'une requête dns à via notre VM de service en passant par la VM mandataire (addresse IPV4 non routé sur machine de service passage via machine mandataire obligatoire pour requête dns): [[Fichier:conf.PNG|thumb|800px|center]] <br> | |||

== Séance 7 (10/11/2023) == | |||

=== Ce qui a été fait === | |||

<ul> | |||

<li> Demande de certificat sous gandi.net <br> | |||

<li> Commande pour générer le CSR : <code> openssl req -nodes -newkey rsa:2048 -sha256 -keyout myserver.key -out server.csr -utf8 </code> | |||

<br> | |||

<li> Sous <code> vim /etc/bind/db.bruxelles.lol </code> modification pour lier au dns disponible sous gandi.net : [[Fichier:CSRbis.PNG|thumb|800px|center]] <br> | |||

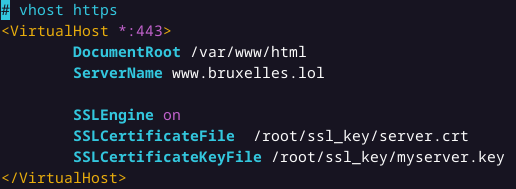

<li> Accès à www.bruxelles.lol <br> | |||

<li> Problème de redirection http de la machine mandataire vers la machine de service <br> | |||

<li> Génération de clé sous <code> /etc/bind/keys </code> via la commande <code>cd /etc/bind/keys | |||

dnssec-keygen -a NSEC3RSASHA1 -b 2048 -n ZONE bruxelles.lol</code> | |||

<li> Envoi du certificat CSR, la clé de la machine de service, sous la machine mandataire pour.<code> scp myserver.key root@192.168.10.12:/etc/ssl/private/bruxellesServer.key </code> | |||

* dans <code> /etc/ssl/certs/ </code> de la machine mandataire copié collé le certificat ssl obtenu sous gandi.net (via la scp) | |||

(# openssl req -new -x509 -days 365 -nodes -out /etc/ssl/certs/mailserver.crt -keyout /etc/ssl/private/mailserver.key) | |||

<br> | |||

=== Pour la prochaine séance === | |||

<li> Mise en place du certificat SSL sous <code> cat /etc/apache2/sites-available/vhost-https.conf </code>, finalisation en attente du certificat sous gandi.net : | |||

[[Fichier:vhost.PNG|thumb|800px|center]] | |||

<li> Commande pour identifier les erreurs : <code> cat /var/log/daemon.log </code> <br> | |||

<li> Attente de la propagation, suite à la demande sous gandi.net de certificat SSL <br> | |||

<li> HTTPS sécurisé et attente du TTL <br> | |||

<li> Sécurisation du dns<br> | |||

<li> note perso : <code> ls /etc/ssl/certs/ | grep key </code> <br> | |||

<code> | == Séance 8 (23/11/2023) == | ||

=== Ce qui a été fait === | |||

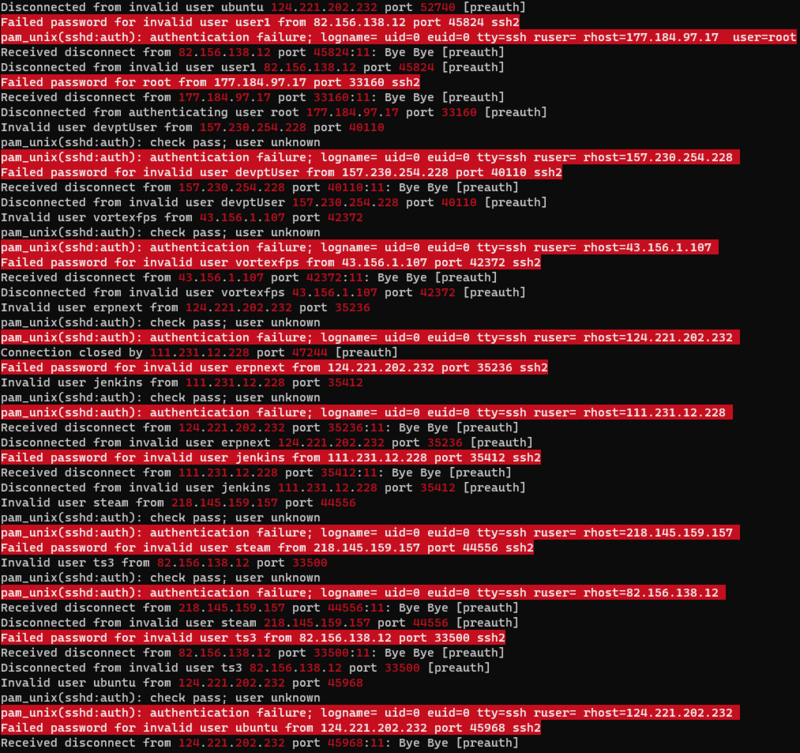

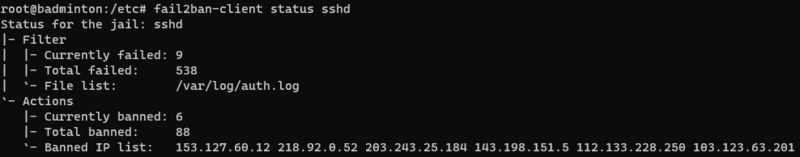

<li> Suite commande <code> /var/log/auth.log </code> sur la machine mandataire badminton : | |||

[[Fichier:test.PNG|thumb|800px|center]] | |||

<li> Pour bannir les tentatives ssh infructueuses, installation du failban2. | |||

[[Fichier:ipban.PNG|thumb|800px|center]] | |||

* Modification sous capbreton de <code> vi /etc/xen/badminton.cfg </code>. <br> | |||

[[Fichier:badcfg.PNG|thumb|800px|center]] | |||

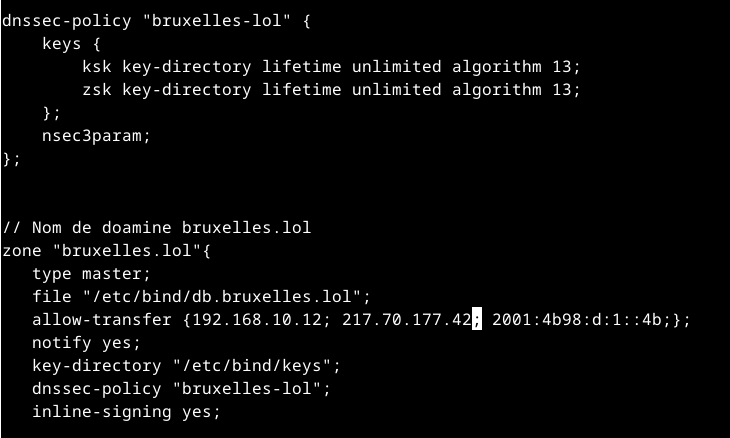

* Modification de <code>/etc/bind/db.bruxelles.lol </code>. Ajouter IPV4 et IPV6 de ns6.gandi.net commande à la racine : <code> host ns6.gandi.net </code> . Créer manuellement via mkdir le répertoire keys<br> | |||

[[Fichier:conflocal.PNG|thumb|800px|center]] | |||

* Modification de <code>/etc/bind/named.conf.local </code>. Changer les addresses IPV6 avec celle de la machine de service et ajout de <code>ns6.gandi.net.</code> <code>host ns6.gandi.net.</code> Pour avoir les adresses macs de gandi<br> | |||

[[Fichier:lolmaj.PNG|thumb|800px|center]] | |||

* Ne pas oublier de copier la clé ksk sous <code> cd /etc/bind/keys </code> sous gandi.net => DOMAIN => DNSSEC => coller la clé ksk. Et rajouter dans DOMAIN => NameServers => ns6.gandi.net en external | |||

* Modification des droits de bind via : <code> cd /etc; ls -ld bind; chown -R bind bind </code> <br> | |||

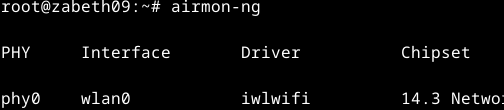

* Sous la zabeth09 => commande passer en su <code> apt install network-manager </code> <code> nmcli device wifi list </code> <code> apt install aircrack </code><code> airmon-ng check kill </code><br> | |||

[[Fichier:cracotte.PNG|thumb|800px|center]] | |||

* Via la commande <code> airmon-ng </code>, j'ai pu identifier la carte wifi à craquer <br> | |||

[[Fichier:airm.PNG|thumb|800px|center]] | |||

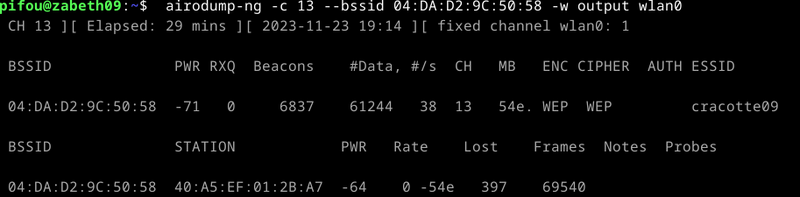

* Puis suite commande : <code> airodump-ng -c 13 --bssid 04:DA:D2:9C:50:58 -w output wlan0 </code> airodump sur cracotte09 sur le channel 3 <br> | |||

[[Fichier:airo.PNG|thumb|800px|center]] | |||

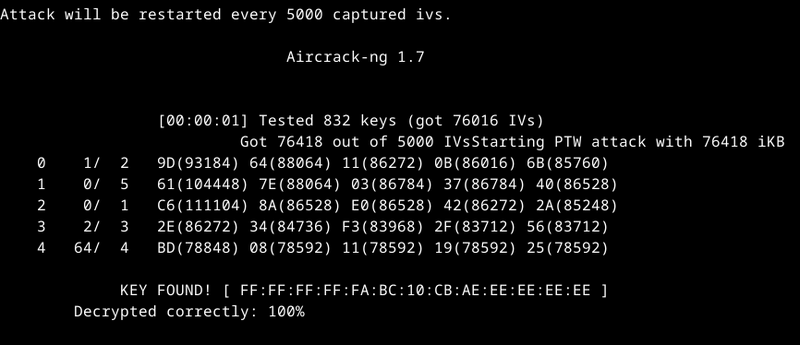

* Commande aircrack : <code> aircrack-ng -b 04:DA:D2:9C:50:58 output*.cap </code> : | |||

[[Fichier:aircr.PNG|thumb|800px|center]] | |||

Version actuelle datée du 24 novembre 2023 à 11:17

TP système/réseau 2023 - Spécifications techniques

- Connexion à capbreton :

ssh root@capbreton.plil.info - Connexion en passant par arsenic :

ssh wbecue@arsenic.polytech-lille.org - Connexion via p2202 :

ssh root@193.48.57.167 -p2202 - Si modification alors incrémentation du serial number sous :

vim /etc/bind/db.bruxelles.lol - Accès machine mandataire :

cd /etc/xen/ - Historique du bash vi

~/.bash_history

Journal de bord

Séance 1 (14/09/2023)

Ce qui a été fait

- Création de la VIM :

xen-create-image --hostname=Bruxelles --ip=172.26.145.109 --bridge=bridgeStudents --dir=/usr/local/xen --password=glopglop

Nous avons lancé la VM :xen create Bruxelles.cfg

Puis, nous avons démarré notre VM :xen console Bruxelles

- Création d'un conteneur sous Linux sous machine ZABETH13 :

dd if=dev/zero of=toto bs=1024k count=10240Nous avons créer la partition.

su -Nous avons du passer en super utilisateur.

mkfs /home/pifou/totoNous avons imposé le format fichier.

mkdir /tmp/mntNous avons créé un espace mémoire dans lequel sera créé notre conteneur.

mount -oloop /home/pifou/toto /tmp/mntNous avons monté l'espace disque de notre partition.

apt install debootstrapNous avons installé deboostrap.

debootstrap stable /tmp/mntDe cette manière nous avons obtenu une bonne syntaxe dans notre espace mémoire.

echo "proc /proc proc defaults 0 0" >> rootfs/etc/fstabPuis nous avons paramétré notre fichier.

unshare -p -f -m chroot rootfs /bin/sh -c "mount /proc ; /bin/bash"Enfin, nous avons rendu notre système indépendant.

- Modification de l'ipv4 :

nano /etc/network/interfaces

Nous avons modifié# The primary network interfacede cette manière :

auto eth0

iface eth0 inet static

address 172.26.145.109/24

gateway 172.26.145.254

En effet, nous ne l'avions pas paramétré dans notre première commandexen-create-image

- Mise en place de l'accessibilité SSH :

nano /etc/ssh/sshd_configNous avons modifié les permissions d'accès, afin que l'utilisation d'un autre mot de passe que "root" soit possible.

Depuis notre console nous avons lancéip a:

Séance 1 (18/09/2023)

Ce qui a été fait

- Modification de l'adresse ip et de la gateway de la zabeth09

- modification sous la zabeth09 du fichier en passant en su :

cd /root/.sshle fichier :vi /etc/ssh//sshd_configdans le but d'y modifier lePermitRootLogin yesde manière a pouvoir se connecter à la zabeth21 en ssh

- Installation de la clé publique

cat .ssh/id_rsa.pub | ssh 172.26.145.59 "cat >> /root/.ssh/authorized_key2"

- Réalisation sous la zabeth 21 de ansible pour la zabeth09 :

ansible-playbook -l zabeth09.plil.info /etc/ansible/plil.ymldans le but d'obtenir les dossiers et packages nécessaires

- sous capbreton lvcreat ...

- halt => relancer VM

- lv create /etc/xen Bruxelles.cfg

Séance 2 (02/10/2023)

Ce qui a été fait

- Installation de la machine annexe daedalus sous la zabeth15 :

cat /etc/apt/sources.list ; apt update ; apt dist-upgrade

- Création de 2 partitions LVM, sous capbreton :

lvcreate -L10G -nBruxelles-home virtual

lvcreate -L10G -nBruxelles-var virtual

- Ajout sous la capbreton via

cd /etc/xen ; vi Bruxelles.cfgajout dans disk :

'phy:/dev/virtual/Bruxelles-home,xvdb, w',

'phy:/dev/virtual/Bruxelles-var,xvdc, w',

- Vérification via

lsblk

Séance 3 (04/10/2023)

Ce qui a été fait

- Sous la VM Bruxelles réalisation des commandes pour la partition et montage de la partition.

mkfs /dev/xvdc

mkfs /dev/xvdb

mkdir new-var

mount /dev/xvdc new-var/

cp -r /var/* new-var/

-

mkdir /mnt/new_home

mount /dev/xvdb /mnt/new-home

cp -r /home/* /mnt/new_home

vi /etc/fstab

-

rebootA la fin ! Quand tout est fait !

-

umount new-car

umount /mnt/new_home

- Création de la machine mandataire virtuelle :

cd /etc/xen/

xen-create-image --hostname=badminton --ip=193.48.57.167 --netmask=255.255.255.240 --bridge=SE2a5 --dir=/usr/local/xen --password=glopglop --gateway=193.48.57.161

- Création de la VM mandataire :

xen create /etc/xen/badminton.cfg

xen console badminton

- Modification sous

nano /etc/ssh/sshd_config - IPV6 de la machine mandataire badminton :

2001:660:4401:60a0:216:3eff:feed:6414

- Test

ping 2001:660:4401:60a0:216:3eff:feed:6414fonctionnel

- Sous Capbreton modification de

nano /etc/network/interfacesafin d'établir un commutateur commun entre le VM alger, Bruxelles et badminton

Séance 4 (05/10/2023)

Ce qui a été fait

- Installation des règles de iptables :

apt install iptables-persistent

- Etablissement lien privée avec les VM alger et Bruxelles

- Etablissement commutateur pour la VM madantaire

- Etablissement de la mascarade :

- Sous Bruxelles.cfg ajout

vif = ['SE2a5']

- Sous VM mandataire badminton.cfg ajout :

- Etablissement de la mascarade :

iptables -t nat -A POSTROUTING -j MASQUERADE -s 192.168.10.0/24

iptables-save

iptables-save >> /etc/iptables/rules.v4 - Test ping google.com sous VM mandataire et VM Bruxelles fonctionnel

- Suppression de l'iPV4 sous Bruxelles puis reboot. Connexion à Bruxelles désormais uniquement via capbreton :

ssh -J root@193.48.57.167 root@192.168.10.13

et du réseau polytech :

ssh root@193.48.57.167 -p2202

Séance 5 (05/10/2023)

Ce qui a été fait

- Sous la machine mandataire badminton :

- Autorisation de la redirection d'ip :

sysctl net.ipv4.ip_forward=1

- Mise en place accès via commande ssh port 22 à la VM en passant par la VM mandataire :

iptables -t nat -A PREROUTING -p tcp -m tcp --dport 2202 -j DNAT --to-destination 192.168.10.13:22pour la VM Bruxelles

iptables -t nat -A PREROUTING -p tcp -m tcp --dport 2201 -j DNAT --to-destination 192.168.10.11:22pour la VM alger

- Sauvegarde de la masquerade

iptables-save > /etc/iptables/rules.v4

- Test commande :

ssh -p2202 root@193.48.57.167

- Enlever mot de passe depuis accès VM mandataire (sous badminton) :

ssh-keygen

cat ~/.ssh/id_rsa.pub | ssh 192.168.10.13 "cat >> /root/.ssh/authorized_keys"

rm .ssh/authorized_keyAprès avoir créer un mauvais fichier - Installation du dns, sous gandi.net, nameserver, sous zabeth09 => add puis

apt install dnsutilspuisdig 193.48.57.167 bruxelles.lol

Séance 6 (06/10/2023)

Ce qui a été fait

- Création du serveur DNS sous le site Gandi, hébergeur de DNS,

nano /etc/bind/db.bruxelles.lol:ns1.bruxelles.lol.

-

- installation de apache2 :

apt install apache2après avoir réalisé unapt update

- Test d'une requête DNS après l'installation de la commande dig

apt install dnsutilspuisdig @localhost bruxelles.lol

Réponse :

Surtout ne pas oublier d'incrémenter le Serial number avec lorsque l'on fait une modification sousvim /etc/bind/db.bruxelles.lolpour ensuite faire :service bind9 restart

- Sous la VM Mandataire badminton :

cat /etc/bind/named.conf.local, de manière à ce que nos VM de service soit définis en tant que "esclave" de notre VM mandataire badminton. Afin de bien refaire la redirection de service, lors d'une requête dns à via notre VM de service en passant par la VM mandataire (addresse IPV4 non routé sur machine de service passage via machine mandataire obligatoire pour requête dns):

Séance 7 (10/11/2023)

Ce qui a été fait

- Demande de certificat sous gandi.net

- Commande pour générer le CSR :

openssl req -nodes -newkey rsa:2048 -sha256 -keyout myserver.key -out server.csr -utf8

- Sous

vim /etc/bind/db.bruxelles.lolmodification pour lier au dns disponible sous gandi.net :

- Accès à www.bruxelles.lol

- Problème de redirection http de la machine mandataire vers la machine de service

- Génération de clé sous

/etc/bind/keysvia la commandecd /etc/bind/keys dnssec-keygen -a NSEC3RSASHA1 -b 2048 -n ZONE bruxelles.lol - Envoi du certificat CSR, la clé de la machine de service, sous la machine mandataire pour.

scp myserver.key root@192.168.10.12:/etc/ssl/private/bruxellesServer.key- dans

/etc/ssl/certs/de la machine mandataire copié collé le certificat ssl obtenu sous gandi.net (via la scp)

Pour la prochaine séance

- dans

- Mise en place du certificat SSL sous

cat /etc/apache2/sites-available/vhost-https.conf, finalisation en attente du certificat sous gandi.net : - Commande pour identifier les erreurs :

cat /var/log/daemon.log

- Attente de la propagation, suite à la demande sous gandi.net de certificat SSL

- HTTPS sécurisé et attente du TTL

- Sécurisation du dns

- note perso :

ls /etc/ssl/certs/ | grep key

Séance 8 (23/11/2023)

Ce qui a été fait

- Suite commande

/var/log/auth.logsur la machine mandataire badminton : - Pour bannir les tentatives ssh infructueuses, installation du failban2.

- Modification sous capbreton de

vi /etc/xen/badminton.cfg.

- Modification de

/etc/bind/db.bruxelles.lol. Ajouter IPV4 et IPV6 de ns6.gandi.net commande à la racine :host ns6.gandi.net. Créer manuellement via mkdir le répertoire keys

- Modification de

/etc/bind/named.conf.local. Changer les addresses IPV6 avec celle de la machine de service et ajout dens6.gandi.net.host ns6.gandi.net.Pour avoir les adresses macs de gandi

- Ne pas oublier de copier la clé ksk sous

cd /etc/bind/keyssous gandi.net => DOMAIN => DNSSEC => coller la clé ksk. Et rajouter dans DOMAIN => NameServers => ns6.gandi.net en external - Modification des droits de bind via :

cd /etc; ls -ld bind; chown -R bind bind - Sous la zabeth09 => commande passer en su

apt install network-managernmcli device wifi listapt install aircrackairmon-ng check kill

- Via la commande

airmon-ng, j'ai pu identifier la carte wifi à craquer

- Puis suite commande :

airodump-ng -c 13 --bssid 04:DA:D2:9C:50:58 -w output wlan0airodump sur cracotte09 sur le channel 3

- Commande aircrack :

aircrack-ng -b 04:DA:D2:9C:50:58 output*.cap:

- Modification sous capbreton de

- Demande de certificat sous gandi.net

- Création du serveur DNS sous le site Gandi, hébergeur de DNS,

- Sous la machine mandataire badminton :

- Installation des règles de iptables :

- Installation de la machine annexe daedalus sous la zabeth15 :