« SE5 IdO sécurité des objets 2024/2025 b5 » : différence entre les versions

Aucun résumé des modifications |

|||

| (113 versions intermédiaires par 3 utilisateurs non affichées) | |||

| Ligne 1 : | Ligne 1 : | ||

===Infrastructure WIFI=== | ===Infrastructure WIFI=== | ||

| Ligne 11 : | Ligne 5 : | ||

Après avoir créer notre machine nous devons nous assurer que celle-ci possède deux interfaces: | Après avoir créer notre machine nous devons nous assurer que celle-ci possède deux interfaces: | ||

* Une interface dans le bridge student connecté en DHCP sur le réseau info 172.26.145.0/24 avec une adresse statique '''172.26.145.105''' (servant également à ssh). | |||

* Une interface dans un nouveau bridge '''bridge405''' dans le '''Vlan405''' avec une addresse statique '''172.16.5.105''' (Pour avoir notre propre réseau '''172.16.5.0/24'''. | |||

Nous configurons cela sur capbreton et également sur notre VM. | Nous configurons cela sur capbreton et également sur notre VM. | ||

| Ligne 21 : | Ligne 14 : | ||

Nous le déployons sous le ssid '''VM_binome_5'''. | Nous le déployons sous le ssid '''VM_binome_5'''. | ||

Il nous reste maintenant à spécialiser notre VM. | Il nous reste maintenant à spécialiser notre VM. | ||

| Ligne 26 : | Ligne 20 : | ||

Nous ajoutons le service freeradius permettant de déployer un serveur d'authentification. | Nous ajoutons le service freeradius permettant de déployer un serveur d'authentification. | ||

Nous ajoutons donc 2 | Après avoir spécifier l'utilisation de '''EAP''' nous ajoutons donc 2 utilisateurs: | ||

* romain -> mdp: ******** | |||

* amaury -> mdp: ******** | |||

Pour finir après avoir tester le service d'authentification. | |||

Nous ajoutons le service isc-dhcp-server. | |||

Nous renseignons la plage d'adresse disponible '''172.16.5.110 - 17.2.16.5.200'''. | |||

Notre infrastructure WIFI est fonctionnelle. Sur notre téléphone nous retrouvons notre SSID nous pouvons nous connecter avec nos identifiants et avoir accès à internet. | |||

===Craquage Elpro Libero (medical)=== | |||

Le petit appareil USB qui nous a été donné sert à enregistrer des données, notamment la température lors du transport de ressources médicales. À la fin du transport, ces données peuvent être récupérées dans un PDF transmis par le protocole USB. | |||

<pre> | |||

sudo mount -o rw /dev/sda1 /mnt | |||

</pre> | |||

Nous parvenons à monter le système de fichiers de ce petit appareil, mais il possède une protection qui le fait se monter en lecture seule, même en tentant de le forcer au montage. Si nous souhaitons modifier les données, il faudra retirer cette protection dans le firmware. | |||

Après démontage de l'appareil nous découvrons le microp qui gère ce dernier. C'est un '''STM32L073''' | |||

Nous avons lu la datasheet pour en extraire les pins SWDIO, SWCLK, RST, VSS et VDD. Et ce afin de brancher des fils sur ceux-ci pour tenter de reprogrammer le firmware à l'aide d'un ST-link. | |||

{| class="wikitable" style="text-align:center;" | |||

| [[Fichier:Pins soudés.jpg|150px|vignette|Photo carte pins soudés]] | |||

| [[Fichier:Photo dessus.jpg|150px|vignette|Pins dessus de carte]] | |||

| [[Fichier:Photo dessous.jpg|150px|vignette|Pins dessous de carte]] | |||

|} | |||

En utilisant une board '''Nucleo-F401RE''' nous pouvons à l'aide des fils soudés brancher la carte à notre ordinateur personnel grâce au protocole de stm (stlink). | |||

Par chance Stm ont développés un software permettant la lecture de la mémoire flash '''SMT32CubeProgrammer'''. On récupère donc le binaire et on s'attaque à la décompilation. | |||

Le binaire apparait bien comme un firmware cortex-M avec la commande file. | |||

<pre> | |||

file libero.bin | |||

libero.bin: ARM Cortex-M firmware, initial SP at 0x20018000, reset at 0x08003fc8, NMI at 0x080012e4, HardFault at 0x080012e6, SVCall at 0x080012ee, PendSV at 0x080012f2 | |||

</pre> | |||

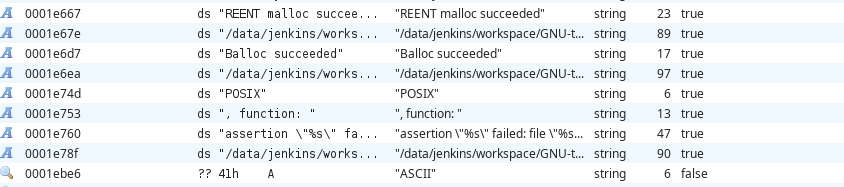

A l'aide de ghidra nous décompilons le firmware. Nous cherchons d'abord des strings pour retrouver certaines fonctions intéressantes. Nous voyons qu'une des strings à rapport avec des fichiers nous allons nous pencher sur le code associé. | |||

[[Fichier:libero.png|Strings mémoire]] | |||

===Craquage Roomba=== | |||

Nous avons configuré les robots sur l'application '''iRobot''' (Nous les connectons à un point d'accès wifi personnel qui est '''realme'''). | |||

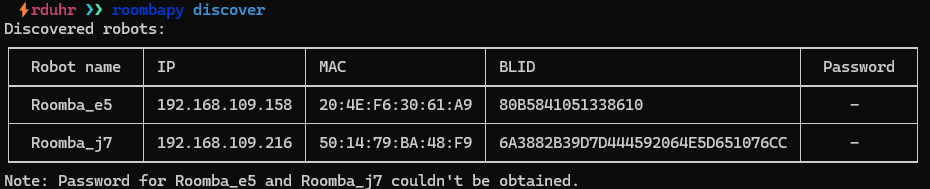

Nous supposons maintenant que l'attaquant a réussi à infiltrer le wifi personnel. Avec cet accès nous utilisons un script python '''Roombapy''' qui permet de récupérer plus d'informations sur nos Roombas. | |||

<pre> | |||

roombapy discover | |||

</pre> | |||

Nous obtenons le résultat suivant : | |||

[[Fichier:Resultat_roombapy_discover.png|Résultat de roombapy discover]] | |||

* '''Roomba_j7 :''' le modèle le plus récent, probablement le plus complexe à compromettre. | |||

* '''Roomba_e5 :''' une version plus ancienne, que nous mettons d'abord à l'épreuve. | |||

Ainsi, nous avons accès au '''nom''', '''IP''', '''MAC''' et '''blid''' de chaque appareil. | |||

Cependant, le mot de passe reste une énigme, car aucun n’a été spécifié lors de la configuration sur l’application iRobot. | |||

Nous supposons qu'il est généré et échangé durant l’installation, afin de sécuriser les communications entre l’application et le Roomba. | |||

====Utilisation de ettercap==== | |||

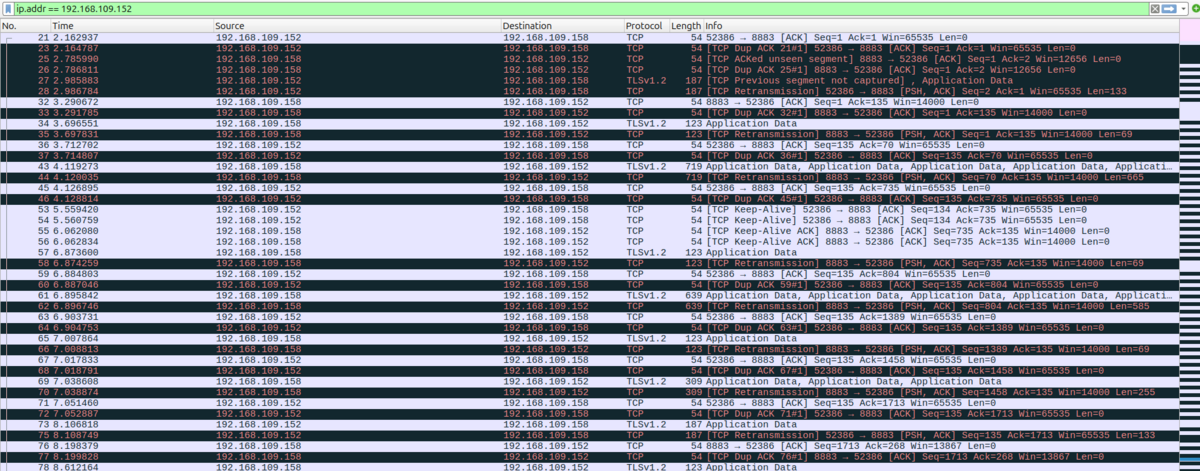

Avec ethercap nous récupérons les paquets envoyer par l'application iRobot vers le Roomba et inversement. | |||

Nous simulons le lancement de certaines tâches afin de produire ces paquets. | |||

<pre> | |||

sudo ethercap -T -M /ip_roomba// /ip_Téléphone// -w capture.pcap | |||

</pre> | |||

Cela nous donne des paquets sous un affichage illisible pour un être humain classique. | |||

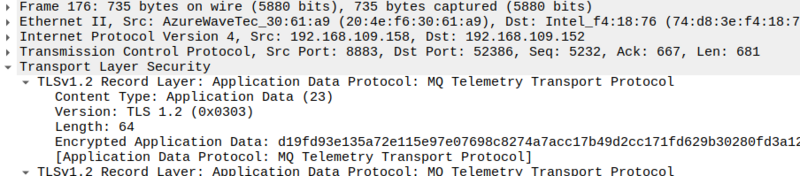

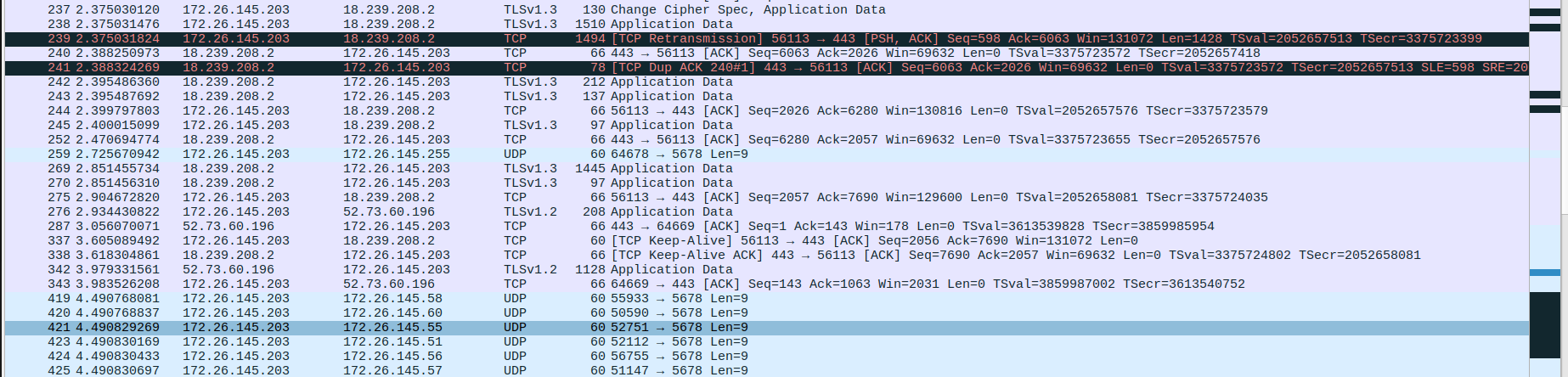

On étudie ensuite le paquet en important le fichier dans '''wireshark''' afin de le décoder. | |||

[[Fichier:wireshark_groupe5.png|1200px|Résultat wireshark]] | |||

[[Fichier:wireshark_cap_groupe5.png|800px|Paquet wireshark]] | |||

On remarque qu'en cas d'échange sur le même réseau. Côté robot le port utilisé est le 8883. C'est donc en théorie le protocole MQTTS qui permet la communication. | |||

Ce qui se vérifié par l'analyse d'un paquet "application data" qui utilise le protocole TLSv1.2 pour encrypter les payloads. | |||

====Utilisation de Nmap==== | |||

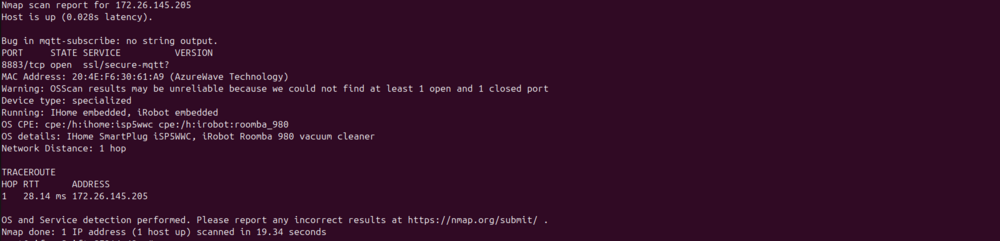

Connaissant le port utilisé, nous utilisons la commande nmap pour vérifier ce qui tourne dessus. | |||

<pre> | |||

sudo nmap IP_ROOMBA -p 8883 -A | |||

</pre> | |||

[[Fichier:Roomba_nmap_scan.png|1000px|scan nmap sur protocole MQTT]] | |||

Nous pouvons observer une version de l'OS qui est IHome SmartPlug iSP5WWC, iRobot Roomba 980 vacuum cleaner. | |||

Nous pensons que l'OS IHome SmartPlug est celui du Dock de recharge. De même l'OS IRobot 980 vacuum cleaner serait l'OS du robot. | |||

====Man in the middle==== | |||

À travers nos recherches, nous découvrons que si le Roomba et le téléphone se trouvent sur des réseaux séparés. La connexion est quand même possible à l'aide de serveur distant. | |||

A l'aide de wireshark nous découvrons que le robot communique avec 2 serveurs distants : | |||

[[Fichier:wireshark_tls.png|Capture Wireshark via Silure]] | |||

Serveur aws 18.239.208.2 sur lequel tourne sûrement une API pour la communication avec le roomba. En effet c'est celui qui est situé le plus proche (en belgique) ce qui réduit donc les temps de latences : | |||

(Note: échange en tls 1.3) | |||

[[Fichier:serveur_18_239_208_2.png|800px|Infos sur le serveur 18.239.208.2]] | |||

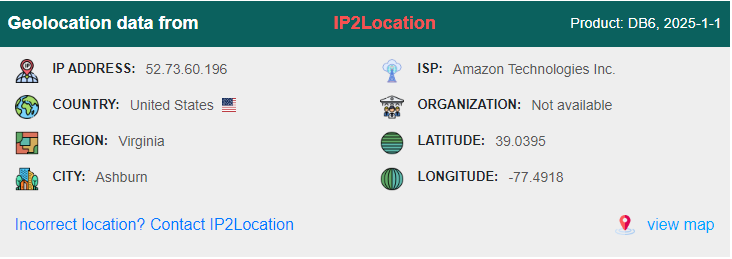

Serveur aws 52.73.60.196 qui est probablement un serveur interne à amazon sur lequel le robot tape pour récupérer des infos à ne pas garder en clair ou alors un serveur de IRobot avec lequel les échanges de certificats se font : | |||

(Note: échange en tls 1.2) | |||

[[Fichier:serveur_52_73_60_196.png|800px|Infos sur le serveur 52.73.60.196]] | |||

Voici le site utilisé pour récupérer les infos: https://www.iplocation.net/ip-lookup | |||

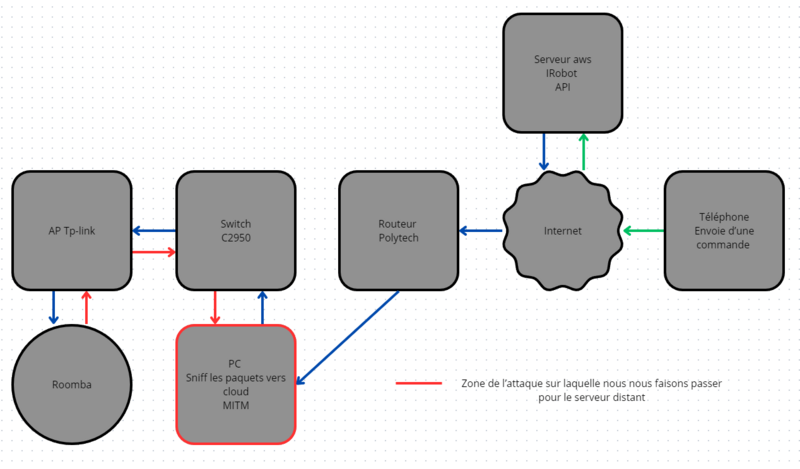

Nous aimerions nous faire passer pour ce serveur afin d'intercepter sans encombre les communications entrantes et sortantes de nos Roomba. | |||

Durant cette étape une inconnue persiste. Est-ce que l'API cloud s'authentifie (A l'aide de DNSSec par exemple). Si c'est le cas la tâche sera plus complexe. | |||

Pour ce montage nous installons: | |||

* Une borne Wifi sur laquelle le Roomba va s'appairer. | |||

* Un pc qui va jouer le rôle du routeur et permettre également d'intercepter les communications. | |||

* Un switch faisant la liaison entre l'access point Wifi et le pc. | |||

[[Fichier:schema_attaque_mitm.png|800px|Schéma de principe de notre attaque mitm]] | |||

Nous cherchons à effectuer du DNS spoofing car nous pensons qu'il n'y a pas de vérification de DNS par DNSSEC. | |||

====Reverse de l'application==== | |||

En utilisant le site Apk downloader : https://apps.evozi.com/ | |||

Nous récupérons l'apk de l'application iRobot sur notre pc personnel. | |||

Afin de savoir où commencer à chercher nous nous basons sur la fonction '''vacuum everywhere'''. | |||

En effet celle-ci se retrouve facilement dans l'application et nous permettra de comprendre la suite de la communication en cas d'instruction depuis l'application. | |||

[[Fichier:screen_app_vaccum_everywhere.jpeg|200px|Fonction "vacuum everywhere" permettant de commander le Roomba]] | |||

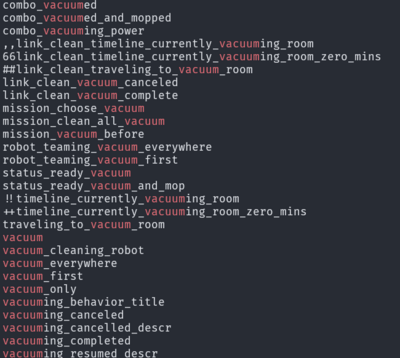

Avec l'apk nous vérifions la présence des commandes de l'application: | |||

<pre> | |||

strings com.irobot.home_1605060000_apps.evozi.com.apk | grep "vacuum" | |||

</pre> | |||

[[Fichier:apk_result_string_command.png|400px|Résultat de la commande string]] | |||

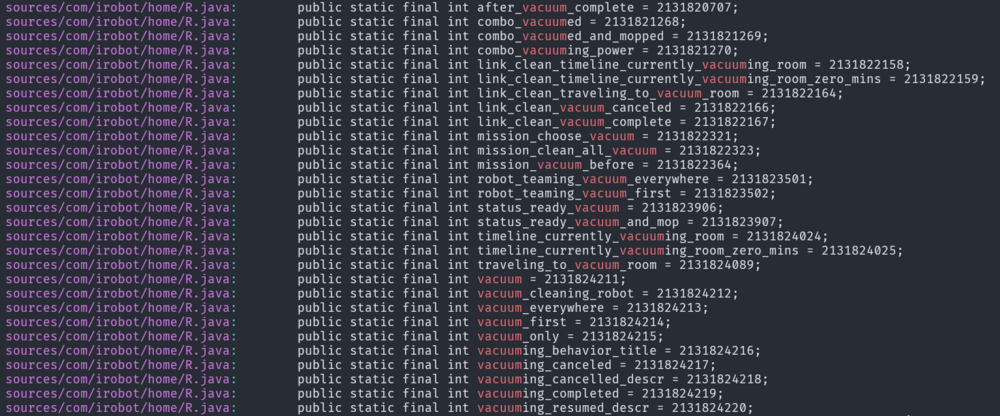

Après avoir décompilé l'appli grâce à https://www.decompiler.com/. | |||

Nous y voyons un peu plus clair sur le fonctionnement. | |||

On retrouve même espoir en voyant les fonctions qui permettent d'assurer la communication mqtt: | |||

<pre> | |||

grep -r password | |||

</pre> | |||

[[Fichier:decompile_result_mqtt_connection_password.png|1000px|Fonction assurant la communication mqtt]] | |||

On retrouve aussi par la recherche de "vacuum everywhere" un fonctionnement d'ordre par code: | |||

[[Fichier:ordre_code_vaccum.png|1000px|L'ensemble des codes des différentes fonctions de l'application]] | |||

Version actuelle datée du 8 janvier 2025 à 16:56

Infrastructure WIFI

Pour déployer notre infrastructure WIFI nous aurons besoin d'un serveur d'authentification. Nous utiliserons pour cela une machine virtuelle Xen.

Après avoir créer notre machine nous devons nous assurer que celle-ci possède deux interfaces:

- Une interface dans le bridge student connecté en DHCP sur le réseau info 172.26.145.0/24 avec une adresse statique 172.26.145.105 (servant également à ssh).

- Une interface dans un nouveau bridge bridge405 dans le Vlan405 avec une addresse statique 172.16.5.105 (Pour avoir notre propre réseau 172.16.5.0/24.

Nous configurons cela sur capbreton et également sur notre VM.

Nous nous tournons maintenant sur la configuration de l'access point CISCO pour du WPA2-EAP.

Nous le déployons sous le ssid VM_binome_5.

Il nous reste maintenant à spécialiser notre VM.

Nous ajoutons le service freeradius permettant de déployer un serveur d'authentification.

Après avoir spécifier l'utilisation de EAP nous ajoutons donc 2 utilisateurs:

- romain -> mdp: ********

- amaury -> mdp: ********

Pour finir après avoir tester le service d'authentification.

Nous ajoutons le service isc-dhcp-server.

Nous renseignons la plage d'adresse disponible 172.16.5.110 - 17.2.16.5.200.

Notre infrastructure WIFI est fonctionnelle. Sur notre téléphone nous retrouvons notre SSID nous pouvons nous connecter avec nos identifiants et avoir accès à internet.

Craquage Elpro Libero (medical)

Le petit appareil USB qui nous a été donné sert à enregistrer des données, notamment la température lors du transport de ressources médicales. À la fin du transport, ces données peuvent être récupérées dans un PDF transmis par le protocole USB.

sudo mount -o rw /dev/sda1 /mnt

Nous parvenons à monter le système de fichiers de ce petit appareil, mais il possède une protection qui le fait se monter en lecture seule, même en tentant de le forcer au montage. Si nous souhaitons modifier les données, il faudra retirer cette protection dans le firmware.

Après démontage de l'appareil nous découvrons le microp qui gère ce dernier. C'est un STM32L073

Nous avons lu la datasheet pour en extraire les pins SWDIO, SWCLK, RST, VSS et VDD. Et ce afin de brancher des fils sur ceux-ci pour tenter de reprogrammer le firmware à l'aide d'un ST-link.

En utilisant une board Nucleo-F401RE nous pouvons à l'aide des fils soudés brancher la carte à notre ordinateur personnel grâce au protocole de stm (stlink).

Par chance Stm ont développés un software permettant la lecture de la mémoire flash SMT32CubeProgrammer. On récupère donc le binaire et on s'attaque à la décompilation.

Le binaire apparait bien comme un firmware cortex-M avec la commande file.

file libero.bin libero.bin: ARM Cortex-M firmware, initial SP at 0x20018000, reset at 0x08003fc8, NMI at 0x080012e4, HardFault at 0x080012e6, SVCall at 0x080012ee, PendSV at 0x080012f2

A l'aide de ghidra nous décompilons le firmware. Nous cherchons d'abord des strings pour retrouver certaines fonctions intéressantes. Nous voyons qu'une des strings à rapport avec des fichiers nous allons nous pencher sur le code associé.

Craquage Roomba

Nous avons configuré les robots sur l'application iRobot (Nous les connectons à un point d'accès wifi personnel qui est realme).

Nous supposons maintenant que l'attaquant a réussi à infiltrer le wifi personnel. Avec cet accès nous utilisons un script python Roombapy qui permet de récupérer plus d'informations sur nos Roombas.

roombapy discover

Nous obtenons le résultat suivant :

- Roomba_j7 : le modèle le plus récent, probablement le plus complexe à compromettre.

- Roomba_e5 : une version plus ancienne, que nous mettons d'abord à l'épreuve.

Ainsi, nous avons accès au nom, IP, MAC et blid de chaque appareil. Cependant, le mot de passe reste une énigme, car aucun n’a été spécifié lors de la configuration sur l’application iRobot. Nous supposons qu'il est généré et échangé durant l’installation, afin de sécuriser les communications entre l’application et le Roomba.

Utilisation de ettercap

Avec ethercap nous récupérons les paquets envoyer par l'application iRobot vers le Roomba et inversement. Nous simulons le lancement de certaines tâches afin de produire ces paquets.

sudo ethercap -T -M /ip_roomba// /ip_Téléphone// -w capture.pcap

Cela nous donne des paquets sous un affichage illisible pour un être humain classique.

On étudie ensuite le paquet en important le fichier dans wireshark afin de le décoder.

On remarque qu'en cas d'échange sur le même réseau. Côté robot le port utilisé est le 8883. C'est donc en théorie le protocole MQTTS qui permet la communication.

Ce qui se vérifié par l'analyse d'un paquet "application data" qui utilise le protocole TLSv1.2 pour encrypter les payloads.

Utilisation de Nmap

Connaissant le port utilisé, nous utilisons la commande nmap pour vérifier ce qui tourne dessus.

sudo nmap IP_ROOMBA -p 8883 -A

Nous pouvons observer une version de l'OS qui est IHome SmartPlug iSP5WWC, iRobot Roomba 980 vacuum cleaner. Nous pensons que l'OS IHome SmartPlug est celui du Dock de recharge. De même l'OS IRobot 980 vacuum cleaner serait l'OS du robot.

Man in the middle

À travers nos recherches, nous découvrons que si le Roomba et le téléphone se trouvent sur des réseaux séparés. La connexion est quand même possible à l'aide de serveur distant.

A l'aide de wireshark nous découvrons que le robot communique avec 2 serveurs distants :

Serveur aws 18.239.208.2 sur lequel tourne sûrement une API pour la communication avec le roomba. En effet c'est celui qui est situé le plus proche (en belgique) ce qui réduit donc les temps de latences :

(Note: échange en tls 1.3)

Serveur aws 52.73.60.196 qui est probablement un serveur interne à amazon sur lequel le robot tape pour récupérer des infos à ne pas garder en clair ou alors un serveur de IRobot avec lequel les échanges de certificats se font :

(Note: échange en tls 1.2)

Voici le site utilisé pour récupérer les infos: https://www.iplocation.net/ip-lookup

Nous aimerions nous faire passer pour ce serveur afin d'intercepter sans encombre les communications entrantes et sortantes de nos Roomba.

Durant cette étape une inconnue persiste. Est-ce que l'API cloud s'authentifie (A l'aide de DNSSec par exemple). Si c'est le cas la tâche sera plus complexe.

Pour ce montage nous installons:

- Une borne Wifi sur laquelle le Roomba va s'appairer.

- Un pc qui va jouer le rôle du routeur et permettre également d'intercepter les communications.

- Un switch faisant la liaison entre l'access point Wifi et le pc.

Nous cherchons à effectuer du DNS spoofing car nous pensons qu'il n'y a pas de vérification de DNS par DNSSEC.

Reverse de l'application

En utilisant le site Apk downloader : https://apps.evozi.com/

Nous récupérons l'apk de l'application iRobot sur notre pc personnel.

Afin de savoir où commencer à chercher nous nous basons sur la fonction vacuum everywhere.

En effet celle-ci se retrouve facilement dans l'application et nous permettra de comprendre la suite de la communication en cas d'instruction depuis l'application.

Avec l'apk nous vérifions la présence des commandes de l'application:

strings com.irobot.home_1605060000_apps.evozi.com.apk | grep "vacuum"

Après avoir décompilé l'appli grâce à https://www.decompiler.com/.

Nous y voyons un peu plus clair sur le fonctionnement.

On retrouve même espoir en voyant les fonctions qui permettent d'assurer la communication mqtt:

grep -r password

On retrouve aussi par la recherche de "vacuum everywhere" un fonctionnement d'ordre par code: