« I2L 2025 Groupe10 » : différence entre les versions

| Ligne 1 : | Ligne 1 : | ||

= Proposition de système (étudiants) = | = Proposition de système (étudiants) = | ||

Notre système, | Notre système est une clé de sécurité, capable de sauvegarder et de générer des mots de passe TRNG (True RNG), c.-à.-d. des mots de passe réellement aléatoire, et non pseudo-aléatoires. | ||

Plusieurs méthodes différentes sont identifiées pour générer des nombres vraiment aléatoires : | |||

* La méthode "simple", qui va consister à mesurer la tension d'une broche analogique flottante, correspondante au bruit électrique présent aux alentours de la clé. | |||

* La méthode "complexe", qui va consister à utiliser un circuit spécialisé de génération de bruit, composé d'un thermistor, d'un amplificateur et de condensateurs, afin de capter le bruit thermique du thermistor. | |||

La clé de sécurité va proposer plusieurs fonctionnalités, accessibles via un petit écran type SSD1306 et une croix directionnelle. | |||

La première fonctionnalité va être de simplement pouvoir générer des mots de passe aléatoires d'une longueur voulue. | |||

Le seconde fonctionnalité va être de pouvoir protéger un ordinateur grâce à la clé et à la communication USB entre la clé et l'ordinateur. Lors de la configuration de l'ordinateur, ce dernier va demander ses identifiants à la clé, qui va générer une paire identifiant/mot de passe qu'elle va stocker en ROM, et les transmettre à l'ordinateur. Ensuite, lorsque l'on voudra déverrouiller l'ordinateur, il faudra, sur la clé, s'authentifier en sélectionnant l'identifiant de l'ordinateur. La clé enverra alors le mot de passe à l'ordinateur, qui pourra se déverrouiller. | |||

Les différentes fonctionnalités seront accessibles via un menu affiché sur l'écran, et navigable grâce à la croix directionnelle. | |||

Ci-dessous deux schémas montrant la configuration du mot de passe et l'authentification : | |||

[[Fichier:Schéma montrant la configuration du mot de passe.png|bordure|centré|sans_cadre|400x400px|Les différentes étapes lors de la configuration du mot de passe entre l'ordinateur et la clé]] | |||

[[Fichier:Schéma montrant la procédure d'authentification.png|bordure|centré|sans_cadre|423x423px|Schéma montrant la procédure d'authentification entre l'utilisateur, son ordinateur et la clé de sécurité.]] | |||

= Contre-proposition (intervenant) = | = Contre-proposition (intervenant) = | ||

Version du 8 septembre 2025 à 16:55

Proposition de système (étudiants)

Notre système est une clé de sécurité, capable de sauvegarder et de générer des mots de passe TRNG (True RNG), c.-à.-d. des mots de passe réellement aléatoire, et non pseudo-aléatoires.

Plusieurs méthodes différentes sont identifiées pour générer des nombres vraiment aléatoires :

- La méthode "simple", qui va consister à mesurer la tension d'une broche analogique flottante, correspondante au bruit électrique présent aux alentours de la clé.

- La méthode "complexe", qui va consister à utiliser un circuit spécialisé de génération de bruit, composé d'un thermistor, d'un amplificateur et de condensateurs, afin de capter le bruit thermique du thermistor.

La clé de sécurité va proposer plusieurs fonctionnalités, accessibles via un petit écran type SSD1306 et une croix directionnelle.

La première fonctionnalité va être de simplement pouvoir générer des mots de passe aléatoires d'une longueur voulue.

Le seconde fonctionnalité va être de pouvoir protéger un ordinateur grâce à la clé et à la communication USB entre la clé et l'ordinateur. Lors de la configuration de l'ordinateur, ce dernier va demander ses identifiants à la clé, qui va générer une paire identifiant/mot de passe qu'elle va stocker en ROM, et les transmettre à l'ordinateur. Ensuite, lorsque l'on voudra déverrouiller l'ordinateur, il faudra, sur la clé, s'authentifier en sélectionnant l'identifiant de l'ordinateur. La clé enverra alors le mot de passe à l'ordinateur, qui pourra se déverrouiller.

Les différentes fonctionnalités seront accessibles via un menu affiché sur l'écran, et navigable grâce à la croix directionnelle.

Ci-dessous deux schémas montrant la configuration du mot de passe et l'authentification :

Contre-proposition (intervenant)

Proposition définitive (étudiants)

Répartition du travail (étudiants)

Carte

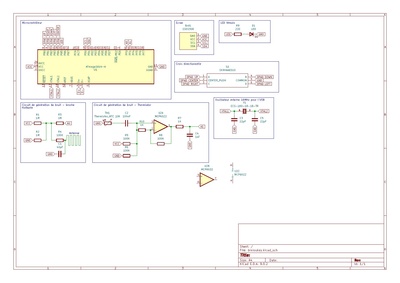

Schéma initial (étudiants)

- schéma (projet KiCAD) : Fichier:I2L-2025-Carte-G10.zip

Carte routée (intervenant)

Composants (intervenant)

Carte réalisée (intervenant)

Travaux (étudiants)

Extraits significatifs de code (étudiants)

Rendus (étudiants)

Projet KiCAD : Fichier:I2L-2025-Carte-G10-final.zip

Programmes :

- microcontrôleur : Fichier:I2L-2025-Programmes-uC-G10.zip

- ordinateur Fichier:I2L-2025-Programmes-PC-G10.zip