« Atelier SysRes SE4 2024/2025 E7 » : différence entre les versions

Aller à la navigation

Aller à la recherche

Aucun résumé des modifications |

|||

| Ligne 2 : | Ligne 2 : | ||

= Création de la machine = | = Création de la machine = | ||

==Création des VMs avec XEN== | ==Création des VMs avec XEN== | ||

Dans ce projet, nous avons créé deux machines de services et une machine mandataire à l'aide de l'outil Xen. Les commandes utilisées sont les suivantes : | Dans ce projet, nous avons créé deux machines de services et une machine mandataire à l'aide de l'outil Xen. Les commandes utilisées sont les suivantes : | ||

<syntaxhighlight lang="bash"> | <syntaxhighlight lang="bash"> | ||

xen-create-image --hostname=SE4.Vi --dhcp --bridge=ekko_caitlyn --dir=/usr/local/xen --size=10GB --dist=daedalus --memory=2048M --force | |||

</syntaxhighlight> | </syntaxhighlight> | ||

| Ligne 22 : | Ligne 23 : | ||

== Configuration des partitions LVM == | == Configuration des partitions LVM == | ||

Assigner les partitions dans le fichier `/etc/xen/SE4.Vi` (disk) : | Assigner les partitions dans le fichier `/etc/xen/SE4.Vi` (disk) : | ||

| Ligne 31 : | Ligne 31 : | ||

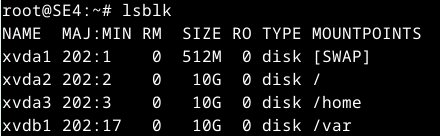

=== Affichage des partitions avec lsblk === | === Affichage des partitions avec lsblk === | ||

[[Fichier:Vi lsblk.png|thumb|center|450px|alt=Affichage de lsblk|Résultat de la commande lsblk]] | [[Fichier:Vi lsblk.png|thumb|center|450px|alt=Affichage de lsblk|Résultat de la commande lsblk]] | ||

<br style="clear: both;" /> | <br style="clear: both;" /> | ||

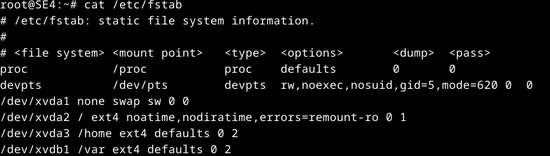

== Modification du fichier fstab == | == Modification du fichier fstab == | ||

<syntaxhighlight lang="ini"> | <syntaxhighlight lang="ini"> | ||

/dev/xvda3 /home ext4 defaults 0 2 | /dev/xvda3 /home ext4 defaults 0 2 | ||

| Ligne 48 : | Ligne 41 : | ||

=== Aperçu du fichier fstab === | === Aperçu du fichier fstab === | ||

[[Fichier:Vi fstab.png|thumb|center|550px|alt=Affichage de fstab|Contenu du fichier /etc/fstab]] | [[Fichier:Vi fstab.png|thumb|center|550px|alt=Affichage de fstab|Contenu du fichier /etc/fstab]] | ||

<br style="clear: both;" /> | <br style="clear: both;" /> | ||

== Configuration des partitions /var et /home == | == Configuration des partitions /var et /home == | ||

=== Formatage et montage de /var (partition critique) === | === Formatage et montage de /var (partition critique) === | ||

<syntaxhighlight lang="bash"> | <syntaxhighlight lang="bash"> | ||

mkfs -t ext4 /dev/xvdb1 | mkfs -t ext4 /dev/xvdb1 | ||

| Ligne 69 : | Ligne 56 : | ||

==== Vérification du contenu de /var ==== | ==== Vérification du contenu de /var ==== | ||

[[Fichier:Vi ls var.png|thumb|center|800px|alt=Affichage du contenu de /var|Résultat des commandes]] | [[Fichier:Vi ls var.png|thumb|center|800px|alt=Affichage du contenu de /var|Résultat des commandes]] | ||

<br style="clear: both;" /> | <br style="clear: both;" /> | ||

=== Formatage et montage de /home === | === Formatage et montage de /home === | ||

<syntaxhighlight lang="bash"> | <syntaxhighlight lang="bash"> | ||

mkfs -t ext4 /dev/xvda3 | mkfs -t ext4 /dev/xvda3 | ||

| Ligne 81 : | Ligne 66 : | ||

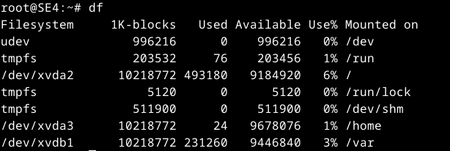

==== Vérification du montage des partitions ==== | ==== Vérification du montage des partitions ==== | ||

[[Fichier:Df mounting varhome.png|thumb|center|450px|alt=Vérification df|On vérifie le montage des disques avec df]] | [[Fichier:Df mounting varhome.png|thumb|center|450px|alt=Vérification df|On vérifie le montage des disques avec df]] | ||

<br style="clear: both;" /> | <br style="clear: both;" /> | ||

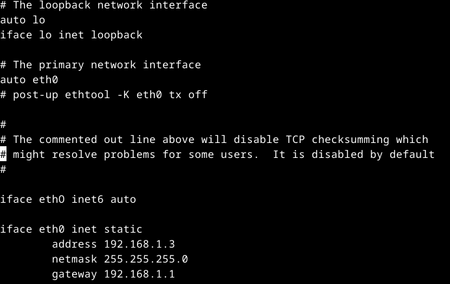

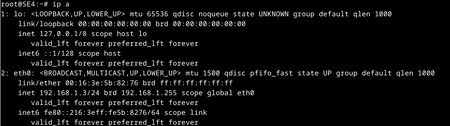

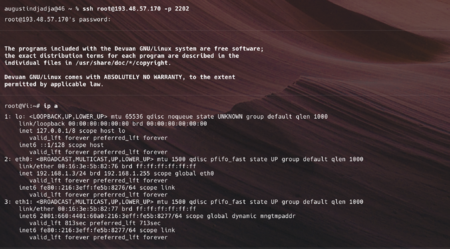

==Réseau== | == Réseau == | ||

[[Fichier:Interface vi.png|thumb|center|450px|alt=Vérification interface réseau|Interface réseau de Vi ETH0]] | [[Fichier:Interface vi.png|thumb|center|450px|alt=Vérification interface réseau|Interface réseau de Vi ETH0]] | ||

[[Fichier:Ip a.png|thumb|center|450px|alt=Vérification des adresses IPV4 et V6|Vérification des adresses IPV4 et V6]] | [[Fichier:Ip a.png|thumb|center|450px|alt=Vérification des adresses IPV4 et V6|Vérification des adresses IPV4 et V6]] | ||

[[Fichier:interface eth1.png|thumb|center|450px|alt=Vérification ET1|Interface réseau de Vi ETH1]] | [[Fichier:interface eth1.png|thumb|center|450px|alt=Vérification ET1|Interface réseau de Vi ETH1]] | ||

[[Fichier:Ipa eth1.png|thumb|center|450px|alt=Vérification de l'adresses V6|Vérification de l'adresses V6]] | [[Fichier:Ipa eth1.png|thumb|center|450px|alt=Vérification de l'adresses V6|Vérification de l'adresses V6]] | ||

=Configuration de la machine mandataire et routeur Cisco= | = Configuration de la machine mandataire et routeur Cisco = | ||

[[Atelier_SysRes_SE4_2024/2025_E6|Voir ce Lien]] | [[Atelier_SysRes_SE4_2024/2025_E6|Voir ce Lien]] | ||

=Création des clés et | = Création des clés et certificat pour les noms de domaines = | ||

<syntaxhighlight lang="bash"> | <syntaxhighlight lang="bash"> | ||

openssl req -nodes -newkey rsa:2048 -sha256 -keyout myserver.key -out server.csr -utf8 | openssl req -nodes -newkey rsa:2048 -sha256 -keyout myserver.key -out server.csr -utf8 | ||

</syntaxhighlight> | </syntaxhighlight> | ||

== Vérifier et copier la CSR == | |||

<syntaxhighlight lang="bash"> | <syntaxhighlight lang="bash"> | ||

cat server.csr | cat server.csr | ||

</syntaxhighlight> | </syntaxhighlight> | ||

<syntaxhighlight lang="plaintext"> | <syntaxhighlight lang="plaintext"> | ||

| Ligne 136 : | Ligne 93 : | ||

</syntaxhighlight> | </syntaxhighlight> | ||

=Problème de renouvellement du certificat et validation DNS= | = Problème de renouvellement du certificat et validation DNS = | ||

== Résolution du problème == | |||

<syntaxhighlight lang="bash"> | |||

==Résolution du problème== | |||

openssl req -new -newkey rsa:2048 -nodes -keyout caitlyn.key -out caitlyn.csr | openssl req -new -newkey rsa:2048 -nodes -keyout caitlyn.key -out caitlyn.csr | ||

</ | </syntaxhighlight> | ||

== Validation du domaine via DNS == | |||

<pre> | <pre> | ||

_mznyn1dwqlil5cvfou9kcwr48c8cfku.caitlyn.eu. 10800 IN CNAME dcv.digicert.com. | _mznyn1dwqlil5cvfou9kcwr48c8cfku.caitlyn.eu. 10800 IN CNAME dcv.digicert.com. | ||

| Ligne 165 : | Ligne 106 : | ||

</pre> | </pre> | ||

== Vérification de la propagation DNS == | |||

Check effectué via dig / nslookup / outils en ligne. | |||

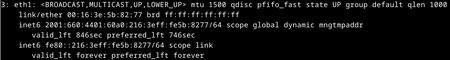

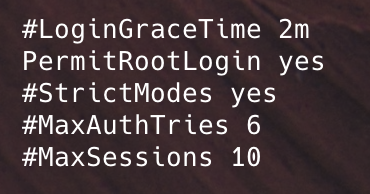

= Serveur SSH = | |||

[[Fichier:PermitRootLogin yes.png|thumb|center|450px]] | |||

<syntaxhighlight lang="bash"> | <syntaxhighlight lang="bash"> | ||

iptables -t nat -A PREROUTING -p tcp --dport 2202 -j DNAT --to-destination 192.168.1.2:22 | iptables -t nat -A PREROUTING -p tcp --dport 2202 -j DNAT --to-destination 192.168.1.2:22 | ||

| Ligne 184 : | Ligne 116 : | ||

</syntaxhighlight> | </syntaxhighlight> | ||

[[Fichier:Ssh reussi.png|thumb|center|450px | [[Fichier:Ssh reussi.png|thumb|center|450px]] | ||

= Serveur DNS = | |||

== Configuration du fichier named.conf.options == | == Configuration du fichier named.conf.options == | ||

<pre> | <pre> | ||

key-directory "/etc/bind/keys"; | key-directory "/etc/bind/keys"; | ||

dnssec-policy "dnspol"; | dnssec-policy "dnspol"; | ||

inline-signing yes; | inline-signing yes; | ||

dnssec-policy "dnspol" { | |||

keys { | keys { | ||

ksk key-directory lifetime unlimited algorithm 13; | ksk key-directory lifetime unlimited algorithm 13; | ||

| Ligne 206 : | Ligne 132 : | ||

}; | }; | ||

nsec3param; | nsec3param; | ||

}; | |||

</pre> | </pre> | ||

[[Fichier:Named.conf.local vi.png|thumb|center|]] | |||

[[Fichier:Named.conf.local vi.png|thumb|center| | |||

[[Fichier:Named ekko.png|thumb|center| | [[Fichier:Named ekko.png|thumb|center|]] | ||

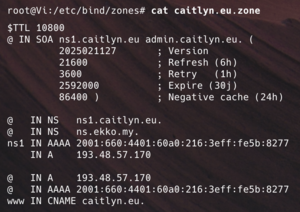

== Création du fichier de zone == | == Création du fichier de zone == | ||

[[Fichier:Zonevi.png|thumb|center|Création du fichier de zone]] | [[Fichier:Zonevi.png|thumb|center|Création du fichier de zone]] | ||

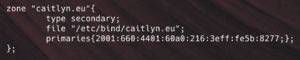

== | == Configuration du serveur mandataire comme DNS secondaire == | ||

<pre> | <pre> | ||

zone "caitlyn.eu" { | |||

type secondary; | |||

file "/etc/bind/caitlyn.eu"; | |||

primariest { 2001:660:4401:60a0:216:3eff:fe5b:8277; }; | |||

} | |||

} | |||

</pre> | </pre> | ||

[[Fichier:Named.local.conf vander.png|thumb|center|]] | |||

== Activation de DNSSEC == | |||

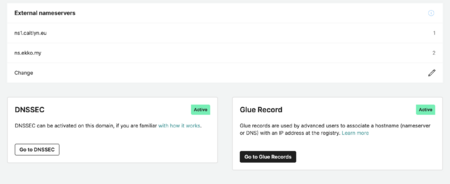

<pre> | <pre> | ||

sudo systemctl restart bind9 | sudo systemctl restart bind9 | ||

</pre> | </pre> | ||

== Ajout des enregistrements DNS chez Gandi == | |||

== | |||

[[Fichier:Capture d’écran 2025-03-17 à 15.13.04.png|thumb|center|450px]] | [[Fichier:Capture d’écran 2025-03-17 à 15.13.04.png|thumb|center|450px]] | ||

[[Fichier:Capture d’écran 2025-03-17 à 15.12.55.png|thumb|center|450px]] | [[Fichier:Capture d’écran 2025-03-17 à 15.12.55.png|thumb|center|450px]] | ||

| Ligne 267 : | Ligne 164 : | ||

== Conclusion == | == Conclusion == | ||

[[Fichier:Capture d’écran 2025-03-17 à 15.10.17.png|thumb|center|Serveur DNS opérationnel]] | |||

[[Fichier:Capture d’écran 2025-03-17 à 15.10.17.png|thumb|center|Serveur DNS | |||

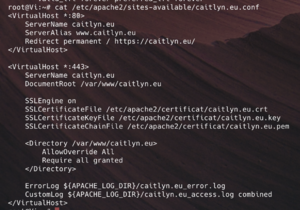

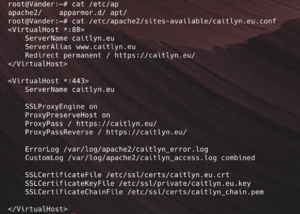

= Apache = | = Apache = | ||

[[Fichier:Conf apache.png|thumb|center|alt=apache2|Configuration Apache]] | |||

<br style="clear: both;" /> | |||

== Configuration de l'accès IPv4 == | |||

[[Fichier:Apache2 vander.png|thumb|center|alt=Vander apache2|Configuration Vander Apache2]] | |||

<br style="clear: both;" /> | |||

<syntaxhighlight lang="bash"> | |||

a2enmod proxy | |||

a2enmod proxy_http | |||

a2ensite ekko.my.conf | |||

service apache2 reload | |||

service apache2 restart | |||

</syntaxhighlight> | |||

< | |||

a2enmod proxy | |||

a2enmod proxy_http | |||

a2ensite ekko.my.conf | |||

service apache2 reload | |||

service apache2 restart | |||

</ | |||

Version du 13 avril 2025 à 19:12

Création de la machine

Création des VMs avec XEN

Dans ce projet, nous avons créé deux machines de services et une machine mandataire à l'aide de l'outil Xen. Les commandes utilisées sont les suivantes :

xen-create-image --hostname=SE4.Vi --dhcp --bridge=ekko_caitlyn --dir=/usr/local/xen --size=10GB --dist=daedalus --memory=2048M --force

Par la suite pour les démarrer on utilise:

xen create /etc/xen/SE4.Vi.cfg

Et pour y rentrer:

xen console SE4.Vi

Configuration des partitions LVM

Assigner les partitions dans le fichier `/etc/xen/SE4.Vi` (disk) :

'phy:/dev/virtual/SE4.Vi-home,xvda3,w',

'phy:/dev/virtual/SE4.Vi-var,xvdb1,w',

Affichage des partitions avec lsblk

Modification du fichier fstab

/dev/xvda3 /home ext4 defaults 0 2

/dev/xvdb1 /var ext4 defaults 0 2

Aperçu du fichier fstab

Configuration des partitions /var et /home

Formatage et montage de /var (partition critique)

mkfs -t ext4 /dev/xvdb1

mount /dev/xvdb1 /mnt

mv /var/* /mnt

umount /mnt

mount -a

Vérification du contenu de /var

Formatage et montage de /home

mkfs -t ext4 /dev/xvda3

mount -a

Vérification du montage des partitions

Réseau

Configuration de la machine mandataire et routeur Cisco

Création des clés et certificat pour les noms de domaines

openssl req -nodes -newkey rsa:2048 -sha256 -keyout myserver.key -out server.csr -utf8

Vérifier et copier la CSR

cat server.csr

-----BEGIN CERTIFICATE REQUEST-----

… texte ….

-----END CERTIFICATE REQUEST-----Problème de renouvellement du certificat et validation DNS

Résolution du problème

openssl req -new -newkey rsa:2048 -nodes -keyout caitlyn.key -out caitlyn.csr

Validation du domaine via DNS

_mznyn1dwqlil5cvfou9kcwr48c8cfku.caitlyn.eu. 10800 IN CNAME dcv.digicert.com. _mznyn1dwqlil5cvfou9kcwr48c8cfku.www.caitlyn.eu. 10800 IN CNAME dcv.digicert.com.

Vérification de la propagation DNS

Check effectué via dig / nslookup / outils en ligne.

Serveur SSH

iptables -t nat -A PREROUTING -p tcp --dport 2202 -j DNAT --to-destination 192.168.1.2:22

iptables -A FORWARD -p tcp -d 192.168.1.2 --dport 22 -j ACCEPT

Serveur DNS

Configuration du fichier named.conf.options

key-directory "/etc/bind/keys";

dnssec-policy "dnspol";

inline-signing yes;

dnssec-policy "dnspol" {

keys {

ksk key-directory lifetime unlimited algorithm 13;

zsk key-directory lifetime unlimited algorithm 13;

};

nsec3param;

};

Création du fichier de zone

Configuration du serveur mandataire comme DNS secondaire

zone "caitlyn.eu" {

type secondary;

file "/etc/bind/caitlyn.eu";

primariest { 2001:660:4401:60a0:216:3eff:fe5b:8277; };

}

Activation de DNSSEC

sudo systemctl restart bind9

Ajout des enregistrements DNS chez Gandi

Conclusion

Apache

Configuration de l'accès IPv4

a2enmod proxy

a2enmod proxy_http

a2ensite ekko.my.conf

service apache2 reload

service apache2 restart