« Atelier SysRes SE4 2025/2026 E7 » : différence entre les versions

| Ligne 79 : | Ligne 79 : | ||

On écoute tout le traffic avec <code>airodump-ng wlx40a5ef0125e9</code> pour repérer le BSSID et le canal de diffusion du point d'accès à cracker, en l'occurence, <code>cracotte07</code> qui diffuse sur le canal 4 et son BSSID est <code>04:DA:D2:9C:50:56</code>. | On écoute tout le traffic avec <code>airodump-ng wlx40a5ef0125e9</code> pour repérer le BSSID et le canal de diffusion du point d'accès à cracker, en l'occurence, <code>cracotte07</code> qui diffuse sur le canal 4 et son BSSID est <code>04:DA:D2:9C:50:56</code>. | ||

Ensuite on fait une fausse authentification pour s'associer au point, pour cela il suffit de faire <code></code> | |||

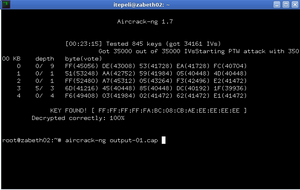

[[Fichier:Screenshot 2026-02-10 16-02-57.png|vignette|Clef WEP trouvée]] | [[Fichier:Screenshot 2026-02-10 16-02-57.png|vignette|Clef WEP trouvée]] | ||

Version du 10 février 2026 à 16:07

Création du pont:

Dans capbreton, dans /etc/network/interfaces on renseigne notre pont pontclio

auto pontclio

iface pontclio inet manual

bridge_ports none

up ip link set $IFACE up

down ip link set $IFACE downCréation des VM:

Pour créer nos VM avec xen:

xen-create-image --hostname=SE4.C2 --dir=/usr/local/xen --dist=excalibur --size=10GB --memory=1024M --bridge=pontclio --dhcpEnsuite créer les partitions var et home:

lvcreate -L10G -nSE4.C2.home virtual

lvcreate -L10G -nSE4.C2.var virtualLes ajouter dans le fichier /etc/xen/SE4.C2:

'phy:/dev/virtual/SE4.C2-home,xvda3,w',

'phy:/dev/virtual/SE4.C2-var,xvdb1,w',Pour monter le /home et /var:

mkfs -t ext4 /dev/xvdb1

mount /dev/xvdb1 /mnt

mv /var/* /mnt

umount /mnt

mount -a

mkfs -t ext4 /dev/xvda3

mount -aConfiguration des VM:

rajouter un vif dans le fichier de configuration de la VM:

dans /etc/xen/SE4.C2.cfg :

vif = [ 'mac=00:16:3E:D3:58:AD,bridge=pontclio', #vif qu'on avait déjà

'mac=00:16:3E:D3:58:AE,bridge=SE4' ] #vif ajoutéEnsuite dans la VM ajouter les interfaces dans /etc/network/interfaces :

auto lo

iface lo inet loopback

auto eth0

iface eth0 inet static

address 192.168.0.3/24

gateway 192.168.0.1

iface eth1 inet6 autoRelancer la VM puis après un ifup on remarque que nos interfaces sont actives :

root@C2:~# ip link show

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN mode DEFAULT group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000

link/ether 00:16:3e:d3:58:ad brd ff:ff:ff:ff:ff:ff

3: eth1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000

link/ether 00:16:3e:d3:58:ae brd ff:ff:ff:ff:ff:ffEffraction WiFi

J'utilise une clef Wi-Pi qui a pour nom d'interface wlx40a5ef0125e9

Pour cracker la clef WPA, on met tout d'abord la Wi-Pi en mode monitor avec airmon-ng start wlx40a5ef0125e9.

On écoute tout le traffic avec airodump-ng wlx40a5ef0125e9 pour repérer le BSSID et le canal de diffusion du point d'accès à cracker, en l'occurence, cracotte07 qui diffuse sur le canal 4 et son BSSID est 04:DA:D2:9C:50:56.

Ensuite on fait une fausse authentification pour s'associer au point, pour cela il suffit de faire