« SE4 IdO sécurité système/réseau » : différence entre les versions

| Ligne 104 : | Ligne 104 : | ||

** <code>/etc/default/ntpdate</code> contenant la référence au serveur NTP de l'école <code>ntp.polytech-lille.fr</code>, | ** <code>/etc/default/ntpdate</code> contenant la référence au serveur NTP de l'école <code>ntp.polytech-lille.fr</code>, | ||

** <code>/etc/apt/sources.list</code> contenant les lignes pour les dépots Devuan <code>daedalus</code>, regardez les fichiers sur les Zabeth pour référence, | ** <code>/etc/apt/sources.list</code> contenant les lignes pour les dépots Devuan <code>daedalus</code>, regardez les fichiers sur les Zabeth pour référence, | ||

** et tout autre fichier nécessaire au bon fonctionnement des travaux pratiques de | ** et tout autre fichier nécessaire au bon fonctionnement des travaux pratiques de migration ; | ||

* un rôle d'installation des paquetages nécessaires pour les divers autres rôles : | * un rôle d'installation des paquetages nécessaires pour les divers autres rôles : | ||

** paquetage <code>bind9</code> pour le serveur DNS, | ** paquetage <code>bind9</code> pour le serveur DNS, | ||

Version du 31 janvier 2024 à 11:18

Atelier système et réseau

Création d'un conteneur

Le but de cette première manipulation est la création d'un conteneur pas à pas sous Linux.

Le système de fichiers

La première étape est de créer un système de fichiers isolé par rapport au système de la machine hébergeur :

- commencez par créer un fichier

disk.imgde 10Go sur la station de travail, pour cela vous utiliserez la commandedd, comme fichier source utilisez le générateur de zéro/dev/zeroet les optionsbs(block size) etcount; - en tant qu'administrateur créez un système de fichiers sur

disk.imgavec la commandemkfs(make filesystem), vous pouvez utilisez le système de fichiersext4; - toujours en tant qu'administrateur, montez le système de fichiers

disk.imgsur un répertoire vide (par exemple/tmp/diskque vous aurez préalablement créé) ; - vous pouvez enfin installez un système de fichiers Linux minimal sur votre partition virtuelle par la commande

debootstrap stable /dev/disk.

Lancement du conteneur

Lancez le conteneur avec la commande du cours. Dans un premier temps n'utilisez que les options -p -m. Vérifiez que les processus du conteneur sont bien isolés, de même pour les montages de systèmes de fichiers. Regardez les interfaces réseau du conteneur, conclusion ? Sortez du conteneur, relancez-le en ajoutant les options -n -u. Vérifiez à nouveau les interfaces réseau du conteneur, conclusion ?

Laissez le conteneur tourner dans son terminal de commande, n'en sortez plus.

Création d'une interface réseau

Créez un commutateur virtuel vide d'interfaces avec les commandes présentées en cours. Créez une interface Ethernet virtuelle avec les commandes présentées en cours. Trouvez le PID du processus unshare du conteneur et déplacez le pair de l'interface Ethernet virtuel dans l'espace de nom du conteneur.

Démarrez toutes les interfaces réseau avec la commande ip link set <IF> up, mettez une adresse IPv4 sur le commutateur virtuelle (e.g. 192.168.0.1/24) et sur le pair dans le conteneur (e.g. 192.168.0.2/24), vérifiez la connexion entre les deux interfaces virtuelles.

Sortie sur Internet

Utilisez les commandes vue en cours pour créer une mascarade sur la station de travail pour le réseau du conteneur. Vérifiez que le conteneur a bien accès aux même machines que la station de travail.

Préparation des travaux pratiques "migration"

Vous allez préparer le terrain pour les travaux pratiques de migration de machine virtuelles créées dans un environnement de type VMWare. Cette préparation doit se faire proprement en utilisant Ansible pour configurer les machines.

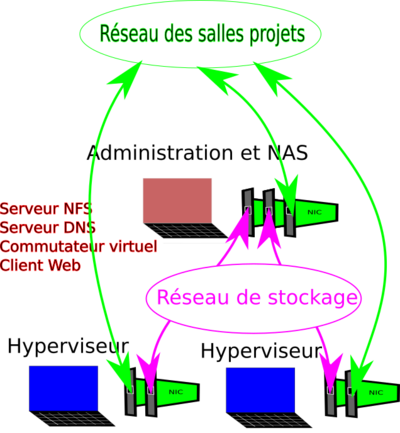

Schéma synthétique

Comme indiqué sur le schéma ci-dessous les travaux pratiques de migration se font en utilisant, par binôme, deux hyperviseurs et une machine de services fournissant , principalement, un service de stockage. Les deux hyperviseurs sont implantés sur deux stations de travail de même type via l'installation du système d'exploitation ESXi de VMWare.

Les machines d'administration doivent être réalisées à partir des anciennes stations de travail que vous devez renommer en NASXX et repérer avec les étiquettes données. Ces machines doivent avoir une adresse dans le réseau des salles projets de la forme 172.26.145.30+XX. Ces machines doivent être reliées au réseau des salles via deux commutateurs gigabit à installer en E304 et E306.

Pour réaliser le câblage du réseau de stockage votre NAS doit être à coté de vos hyperviseurs. Pour savoir où installer physiquement votre NAS la liste des postes de travail est donnée ci-dessous.

| Poste de travail | Salle | Hyperviseur 1 | Hyperviseur 2 |

|---|---|---|---|

| Poste n°1 | E302 | zabeth26 |

zabeth27

|

| Poste n°2 | E304 | zabeth02 |

zabeth03

|

| Poste n°3 | E304 | zabeth04 |

zabeth05

|

| Poste n°4 | E304 | zabeth06 |

zabeth07

|

| Poste n°5 | E304 | zabeth08 |

zabeth10

|

| Poste n°6 | E304 | zabeth09 |

zabeth11

|

| Poste n°7 | E304 | zabeth12 |

zabeth28 (à rapatrier de la E302 à la E304)

|

| Poste n°8 | E306 | zabeth13 |

zabeth17

|

| Poste n°9 | E306 | zabeth14 |

zabeth16

|

| Poste n°10 | E306 | zabeth18 |

zabeth19

|

| Poste n°11 | E306 | zabeth20 |

zabeth21

|

Le numéro de la zabeth utilisée en premier hyperviseur est noté A et le numéro de la zabeth utilisée en second hyperviseur est noté B. Attention ces notations sont utilisées pour la description des rôles Ansible.

Installation de la distribution Devuan

Tous les binômes doivent installer une distribution Linux Devuan daedalus sur les machines d'administration, i.e. les anciennes stations de travail. Pour ce faire vous devez récupérer la bonne version de l'image ISO du DVD d'installation netinst, vous devez installer cette image sur une clef USB et vous devez démarrer la station de travail en amorçant sur la clef. Le plus simple pour copier l'image sur la clef est d'utiliser l'utilitaire dd avec comme "input file" (if) l'image ISO et comme "output file" (of) le périphérique bloc correspondant à la clef. Pour récupérer le périphérique bloc de la clef utilisez l'utilitaire lsblk.

Tâches supplémentaires

Câblage des anciennes stations

Un binôme s'occupe de la mise en place des commutateurs gigabit, un sur une table en E304, un autre dans la baie serveurs en E306. Les commutateurs doivent avoir tous leurs ports configurés dans le VLAN 50. Le même binôme effectue les câblages en utilisant des câbles de longueur adaptée et en utilisant le chemin de câble de la E306. Le câblage doit pouvoir rester en place jusqu'aux travaux pratiques de migration sans entraver le moins du monde le fonctionnement des salles.

Installation de disques

Un binôme se charge d'ajouter un second disque dans les stations de travail optiplex 7060 qui vont être utilisée comme hyperviseur et qui ne possédent qu'un disque.

Configuration d'un serveur Ansible

Le serveur Ansible doit être installé sur la zabeth15 qui n'est pas utilisée comme hyperviseur. Vous commencez par créer une clef asymétrique comme montré en cours et vous diffusez la partie publique par courriel à l'ensemble de la promotion. Charge aux divers binômes d'installer la clef publique dans le fichier /root/.ssh/authorized_keys de leur NAS.

Le binôme en charge de la configuration du serveur Ansible doit aussi :

- créer le fichier d'inventaire des machines d'administration ;

- créer le "jeu" (playbook) appliquant les rôles réalisés par les autres binômes à l'ensemble des machines d'administration ;

- tester la bonne exécution de la commande

uname -asur l'ensemble des machines d'administration.

C'est à la charge des autres binôme de s'assurer que tous les rôles s'exécutent bien sur leur propre machine d'administration et aux binôme chargés des rôles que ceux-ci sont fonctionnels.

Configuration des rôles Ansible

Les rôles Ansible ci-dessous doivent être créés sur le serveur Ansible. Un seul binôme se charge des deux premiers rôles triviaux.

- un rôle de propagation de fichiers systèmes généraux :

/etc/network/interfacesne contenant que la définition de l'interface loopback,/etc/default/ntpdatecontenant la référence au serveur NTP de l'écolentp.polytech-lille.fr,/etc/apt/sources.listcontenant les lignes pour les dépots Devuandaedalus, regardez les fichiers sur les Zabeth pour référence,- et tout autre fichier nécessaire au bon fonctionnement des travaux pratiques de migration ;

- un rôle d'installation des paquetages nécessaires pour les divers autres rôles :

- paquetage

bind9pour le serveur DNS, - paquetage

nfs-kernel-serverpour le serveur NFS, - paquetage

bridge-utilspour la création de commutateurs virtuels, - paquetage

ntpetntpdatepour la mise à l'heure, - et tout autre paquetage demandé par un autre groupe ;

- paquetage

- un rôle de configuration de l'interface réseau de la carte mère des anciennes stations, placez un fichier de configuration dans

/etc/network/interfaces.dcréé à partir d'un modèle et de la directivemap, l'interface doit avoir son adresse dans le réseau des salles de projets (VLAN 50) comme adresse IPv4 principale et son adresse dans le réseau d'administration des travaux pratiques de migration comme adresse secondaire, soit10.10.A.4/24; - un rôle de configuration du commutateur virtuel de stockage englobant les deux interfaces réseau PCI express, placez le fichier de configuration dans

/etc/network/interfaces.d, crééz-le à partir d'un modèle et de la directivemap, le commutateur doit avoir comme adresse IPv4, son adresse dans le réseau de stockage, soit10.10.B.4/24; - un rôle de configuration pour utiliser le serveur NTP de l'école

ntp.polytech-lille.fr; - un rôle pour configurer le DNS, en particulier pour envoyer le fichier statique

named.conf.localmais aussi le fichier à adapterdb.pifou.lanpour lequel vous utiliserez un modèle et la directivemap, le fichier à adapter est présent dans l'archive des travaux pratiques sur la zabeth15 et le fichier statique est dans le sujet des travaux pratiques disponible dans la même archive ; - un rôle pour configurer le serveur NFS, à savoir pour propager le fichier

/etc/exportsmais aussi pour créer le répertoire concerné ; - rôle d'installation d'une masquarade sur les anciennes stations pour le réseau d'administration vers le réseau de l'école, les règles

iptablesdoivent être rendues permanentes avec le paquetageiptables-persistent; - rôle de recopie de l'archive de TP à partir d'un original sur la

zabeth15, la recopie doit être lancée parrsyncet en tâche de fond pour ne pas bloquer Ansible.

Annexes

Fichier source schéma architecture des travaux pratiques "Migration" : Media:2023_Architecture_TP_Migration.svg