« SE5 IdO sécurité des objets 2024/2025 b3 » : différence entre les versions

Aucun résumé des modifications |

Aucun résumé des modifications |

||

| Ligne 38 : | Ligne 38 : | ||

sudo mount /dev/sdb TempTaleUltra/ | sudo mount /dev/sdb TempTaleUltra/ | ||

</syntaxhighlight> | </syntaxhighlight> | ||

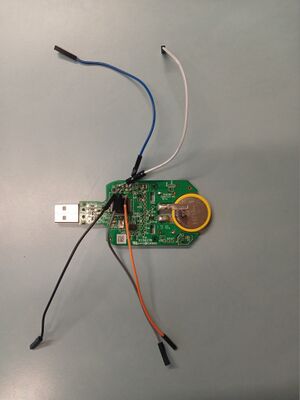

[[Fichier: | [[Fichier:Carte TempTale.jpg|vignette|Carte TempTale après soudage]] | ||

Comme une première tentative, on a essayé de modifier directement les données dans les fichiers mais ces dernières sont protégées en lecture seule. Et le fichier TTV est crypté. La seule solution pour modifier les données est de retirer cette protection dans le firmware. | Comme une première tentative, on a essayé de modifier directement les données dans les fichiers mais ces dernières sont protégées en lecture seule. Et le fichier TTV est crypté. La seule solution pour modifier les données est de retirer cette protection dans le firmware. | ||

| Ligne 53 : | Ligne 53 : | ||

PA13 : JTMS-SWDIO | PA13 : JTMS-SWDIO | ||

NRST : NRST | NRST : NRST | ||

BOOT0: BOOT0 | BOOT0: BOOT0 | ||

[...] | |||

-- | -- | ||

Membres : '''BILAL EL HASNAOUI''' et '''AYOUB CHAOUNI''' | Membres : '''BILAL EL HASNAOUI''' et '''AYOUB CHAOUNI''' | ||

Version du 21 octobre 2024 à 15:59

Sécurisation WiFi par WPA2-EAP

Séance (25/09) :

- Serveur virtuel

Nous avons créé une MV sous le nom de SE5-elhaschaouni sur Capbreton en utilisant l'hyperviseur xen. (voir mdp : cat /var/log/xen-tools/SE5-elhaschaouni.log)

Cette dernière a 2 interfaces, avec l'adresse IP 172.26.145.103 sous eth0 et 172.26.3.103 sous eth1 dans le VLAN 403.

Pour cela, les interfaces VLAN403 et br403 ont été configurées sur capbreton (voir /etc/network/interfaces.d)

- Point d'accés WiFi

Nous avons fait la première configuration via console du point d'accès Cisco, notamment la configuration du SSH pour que les autres binômes puissent se connecter à la borne via SSH.

Par la suite, on a configuré notre SSID VM_binome_3 pour qu'il utilise le VLAN403 puis on l'a sécurisé avec WPA2-EAP.

Mascarade : Implementée avec succés.

FreeRadius : Fonctionnel en PEAP-MSCHAPv2 (2 utilisateurs disponibles).

DNS : Configuré avec bind9.

Serveur DHCP : Configuré. Le "range" des adresses IP allant de 172.16.3.100 à 172.16.3.200

Accès Internet : OUI (On peut regarder des vidéos sur youtube)

Utilisateurs existants (user : mdp):

bilal : glopglop

ayoub : glopglop

Craquage TempTale Ultra Temperature Sensor

L'appareil TempTale Ultra est un enregistreur d'humidité et de température élégamment conçu avec USB intégré qui peut mesurer les températures ambiantes de -30°C à +70°C et l'humidité de 0% RH à 100% Rh (Rh). Cet appareil compact, simple ou polyvalent, crée automatiquement un fichier PDF sécurisé et un fichier de données cryptés sans avoir besoin de logiciels supplémentaires.

Il est simple d'accéder aux fichiers générés par TempTale Ultra :

sudo mount /dev/sdb TempTaleUltra/

Comme une première tentative, on a essayé de modifier directement les données dans les fichiers mais ces dernières sont protégées en lecture seule. Et le fichier TTV est crypté. La seule solution pour modifier les données est de retirer cette protection dans le firmware.

Après démontage de TempTale Ultra, on trouve que le MCU utilisé est : STM32L152RCT6.

D'après le Datasheet, on trouve les PINs SWDIO, SWDCLK, NRST et VDD qui nous permettent de reprogrammer le MCU à l'aide d'un ST-LINK et STM32CubeIDE.

Datasheet MCU STM32L152RCT6.

D'après le Datasheet, on a :

PA14 : JTCK-SWCLK

PA13 : JTMS-SWDIO

NRST : NRST

BOOT0: BOOT0

[...] --

Membres : BILAL EL HASNAOUI et AYOUB CHAOUNI