« Atelier SysRes SE4 2024/2025 E6 » : différence entre les versions

Aucun résumé des modifications |

|||

| Ligne 78 : | Ligne 78 : | ||

Maintenant, à l'aide de la commande suivante, nous pouvons nous connecter en SSH : | Maintenant, à l'aide de la commande suivante, nous pouvons nous connecter en SSH : | ||

ssh admin@193.48.57.161 -o KexAlgorithms=diffie-hellman-group-exchange-sha1,diffie-hellman-group14-sha1 -o HostKeyAlgorithms=ssh- | ssh admin@193.48.57.161 -o KexAlgorithms=diffie-hellman-group-exchange-sha1,diffie-hellman-group14-sha1 -o HostKeyAlgorithms=ssh-rsa | ||

Version du 4 février 2025 à 16:38

Création des machines

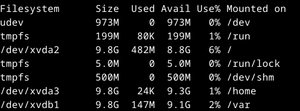

Partitions LVM

assigner les partitions dans le /etc/xen/SE4.Jinx (disk)

'phy:/dev/virtual/SE4.Jinx-home,xvda3,w', 'phy:/dev/virtual/SE4.Jinx-var,xvdb1,w',

modifier le /etc/fstab

var et home

pour var (critique) :

mkfs -t ext4 /dev/xvdb1 mount /dev/xvdb1 /mnt mv /var/* /mnt umount /mnt mount -a

pour home :

mkfs -t ext4 /dev/xvda3 mount -a

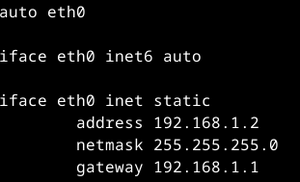

Réseau

adresse ipv4 locale et adresse ipv6 routée

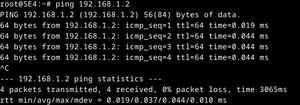

On rajoute une addresse ipv4 du réseau local a la machine mandataire.

On peut maintenant ping les autres machines de notre réseau privé.

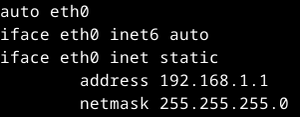

On configure la deuxième interface pour se connecter que le routeur avec la machine mandataire.

On ajoute une interface virtuel dans notre .cfg de VM :

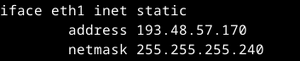

Puis on change /etc/network/interfaces :

Configuration du routeur Cisco

Premièrement, à l'aide de mes gentils camarades de classe nous avons reliés le routeur de promo avec capbreton à l'aide d'un cable fibre.

Séance improvisée du 4 Février

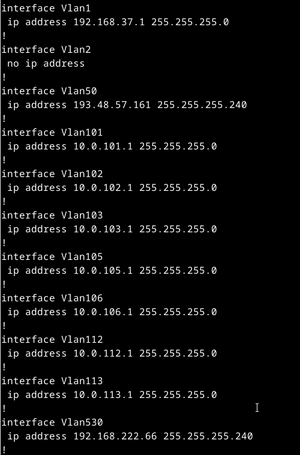

Nous avons créer plusieurs Vlan, le Vlan 1 de service, le Vlan 50 ou il y aura toutes les machines XEN. Ensuite, tout les VlanX (X = 100 + n) pour les machines de services (1 par personne). Enfin, le Vlan530 permet d'être relié au SR52 de l'école et de pouvoir sortir sur internet.

Après plusieurs erreurs, nous avons respecter les conditions données par le cahier des charges sur le sujet. Exemple d'erreur, le réseau IPV4 routé sur le vlan1

SSH

Pour le SSH, il fallait que le routeur accepte les connexions SSH de nos machines uniquement. Nous avosn donc créé une access-list acceptant (permit) le réseau 193.48.57.160 0.0.0.15 et refusant les autres (deny any). On rajoute cette access-list dans l'access-class de la line vty 0 15.

Maintenant, à l'aide de la commande suivante, nous pouvons nous connecter en SSH :

ssh admin@193.48.57.161 -o KexAlgorithms=diffie-hellman-group-exchange-sha1,diffie-hellman-group14-sha1 -o HostKeyAlgorithms=ssh-rsa