SE5 IdO sécurité des objets 2024/2025 b2

Infrastructure WiFi

VM SE5-cruchet-deryckere : 172.26.145.102

Connexion au point d'accès : ssh -l admin -o KexAlgorithms=diffie-hellman-group-exchange-sha1,diffie-hellman-group1-sha1 -o HostKeyAlgorithms=ssh-rsa -c aes128-cbc,3des-cbc,aes192-cbc 172.26.145.1

Nous avons finis la configuration WIFI avec le WPA2-EAP.

Plusieurs lots d'identifiants existent :

simon ; simon!

louis ; louis!

pifou ; pasglop

Cassage des objets connectés

Enregistreur de données de température TEMPTALE 4 USB

En E304 (sur les Zabeth 02, 03 et 04), l'objet n'a pas été reconnu, mais il l'a été sur Zabeth 15.

Nous aimerions pouvoir récupérer le firmware et le modifier pour "HACKER" l'objet.

Pour accéder aux fichiers de l'objet, il suffit de le connecter et d'attendre quelques secondes. Par la suite on peut le monter avec la commande suivante :

sudo mount /dev/sdb /dossier_au_choix

Une fois monté, on peut avoir accès aux fichiers générés. Il est possible de mettre un fichier dans l'objet, montrant une première vulnérabilité.

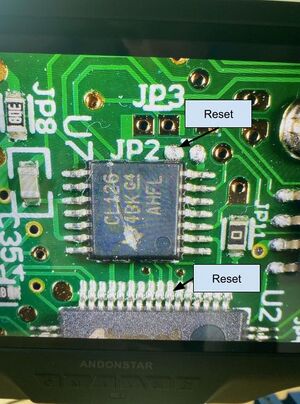

Nous avons également démonté l'objet pour voir sa carte, sur laquelle on peut voir différents composants électronique :

- le microcontrôleur (ARM de chez Atmel)

- une mémoire flash SPI

- l'écran (non soudé, seulement maintenu mécaniquement) et son driver

On peut également déchiffrer la référence du microcontrôleur : AT91SAM7S256 (dont la datasheet, sur laquelle nous nous sommes basés, est disponible ici).

Pour reprogrammer le firmware, nous avons :

- démonté la pile pour alimenter nous même la carte ;

- câblé les entrées/sorties de la flash pour récupérer ses informations via la Raspberry PI 4 ;

- câblé les entrées/sorties du microcontrôleur nécessaire à sa programmation (SWDIO, SWCLK, NRST et UART (UTXD et URXD) sur les pads suivants.

Pour extraire les données de la flash, nous utiliserons le software flashrom de la Raspberry PI 4.