SE5 IdO sécurité des objets 2025/2026 b5

Infrastructure Réseau 2025/2026

L’objectif de cette partie est de mettre en place une infrastructure réseau intégrant un serveur virtuel sur Capbreton, connecté au réseau bridgeStudents. Ce serveur héberge les services DHCP, DNS et une mascarade (NAT) afin d’assurer la connectivité et l’accès Internet des clients. Ajout d'une seconde interface réseau au serveur dans le VLAN 408, appartenant au sous-réseau 172.16.8.0/24.

La mise en place d'une sécurisation WiFi par WPA2-PSK pour garantir un accès protégé, et des tests ont été réalisés pour vérifier la visibilité du SSID, la connexion WiFi, la distribution d’adresses IP et l’accès à Internet.

Serveur Virtuel : 17/09

Création et configuration de la VM

Pour créer la VM :

xen-create-image --hostname=SE5-crhanim --dhcp --dir=/usr/local/xen --size=20Gb --memory=2048mb --dist=daedalus --bridge=bridgeStudents

Configuration réseau de la VM :

# This file describes the network interfaces available on your system

# and how to activate them. For more information, see interfaces(5).

# The loopback network interface

auto lo

iface lo inet loopback

# The primary network interface

auto eth0

iface eth0 inet static

address 172.26.145.108

netmask 255.255.255.0

gateway 172.26.145.251

dsn-nameservers 172.26.145.251

# post-up ethtool -K eth0 tx off

#

# The commented out line above will disable TCP checksumming which

# might resolve problems for some users. It is disabled by default

#Vérification :

ping 8.8.8.8

PING 8.8.8.8 (8.8.8.8) 56(84) bytes of data.

64 bytes from 8.8.8.8: icmp_seq=1 ttl=113 time=5.72 ms

64 bytes from 8.8.8.8: icmp_seq=2 ttl=113 time=5.72 ms

64 bytes from 8.8.8.8: icmp_seq=3 ttl=113 time=6.27 ms

^C

--- 8.8.8.8 ping statistics ---

3 packets transmitted, 3 received, 0% packet loss, time 2004ms

rtt min/avg/max/mdev = 5.717/5.901/6.267/0.258 msAjout de l'interface dans le VLAN408

Configuration de l'interface privé VLAN408 (eth1):

#VLAN 408

auto eth1

iface eth1 inet static

address 172.16.8.1

netmask 255.255.255.0

#

# The commented out line above will disable TCP checksumming which

# might resolve problems for some users. It is disabled by default

#Vérifications avec ip a :

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000

link/ether 00:16:3e:d7:30:83 brd ff:ff:ff:ff:ff:ff

inet 172.26.145.108/24 brd 172.26.145.255 scope global eth0

valid_lft forever preferred_lft forever

inet6 2001:660:4401:6050:216:3eff:fed7:3083/64 scope global dynamic mngtmpaddr

valid_lft 989sec preferred_lft 889sec

inet6 2a01:c916:2047:c850:216:3eff:fed7:3083/64 scope global dynamic mngtmpaddr

valid_lft 2591989sec preferred_lft 604789sec

inet6 fe80::216:3eff:fed7:3083/64 scope link

valid_lft forever preferred_lft forever

3: eth1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000

link/ether 00:16:3e:d7:30:84 brd ff:ff:ff:ff:ff:ff

inet 172.16.8.0/24 brd 172.16.8.255 scope global eth1

valid_lft forever preferred_lft forever

inet6 fe80::216:3eff:fed7:3084/64 scope link

valid_lft forever preferred_lft foreverSur Capbreton: dans le fichier de configuration de ma VM : etc/xen/SE5-crhanim.cfg

#

# Networking

#

dhcp = 'dhcp'

vif = [ 'mac=00:16:3E:D7:30:83,bridge=bridgeStudents',

'mac=00:16:3E:D7:30:84,bridge=g5_crhanim' ]Sur /etc/network/interfaces.d/g5_crhanim Configuration de l'interface Vlan408 et bridge: g5_crhanim

auto Trunk.408

iface Trunk.408 inet manual

vlan-raw-device Trunk

up ip link set $IFACE up

down ip link set $IFACE down

auto g5_crhanim

iface g5_crhanim inet manual

bridge_ports Trunk.408

up ip link set $IFACE up

down ip link set $IFACE downSécurisation WiFi par WPA2-PSK : 29/09

La connexion au point d’accès s’effectue via le port série depuis la machine hôte à l’aide de Minicom. L’objectif est de configurer les paramètres du WiFi : SSID, chiffrement et VLAN.

Création et configuration du SSID au VLAN408

dot11 ssid SE5-crhanim

vlan 408

authentication open

authentication key-management wpa

wpa-psk ascii 0 " "

mbssid guest-mode

exit

interface Dot11Radio1

encryption vlan 408 mode ciphers aes-ccm

ssid SE5-crhanim

mbssid

no shutdown

exit

interface Dot11Radio1.408

encapsulation dot1Q 408

bridge-group 8

exit

interface GigabitEthernet0.408

encapsulation dot1Q 408

bridge-group 8

exitPour vérifier : ap#sh dot11 bssid

ap#sh dot11 bssid

Interface BSSID Guest SSID

Dot11Radio1 04da.d2d1.4bf0 Yes SE5-azongo

Dot11Radio1 04da.d2d1.4bf1 Yes SE5-crhanim

Dot11Radio1 04da.d2d1.4bf2 Yes SE5-handrianConfiguration du serveur DHCP

Dans la machine virtuelle, j'ai configuré le fichier : /etc/dhcp/dhcpd.conf pour définir le réseau du VLAN 408 (172.16.8.0/24). Le serveur attribue automatiquement des adresses IP comprises entre 172.16.8.100 et 172.16.8.200 aux clients WiFi.

subnet 172.16.8.0 netmask 255.255.255.0 {

range 172.16.8.100 172.16.8.200;

option routers 172.16.8.1;

#option routers rtr-239-0-1.example.org, rtr-239-0-2.example.org;

option domain-name-servers 172.16.8.1;

}dans /etc/sysctl.conf : j'ai décommenté la ligne : net.ipv4.ip_forward=1

sysctl -p /etc/sysctl.conf : pour recharger configuration sysctl.

sysctl net.ipv4.ip_forward : pour vérifier

Implémentation du serveur DNS

Pour implémenter un serveur DNS, dans le fichier /etc/bind/named.conf.options :

options {

directory "/var/cache/bind";

recursion yes;

allow-query {172.16.8.0/24; 127.0.0.1;};

forwarders {

8.8.8.8;

1.1.1.1;

};

dnssec-validation auto;

listen-on { 127.0.0.1; 172.16.8.1; };

listen-on-v6 { none; };

};Mise en place de la mascarade sur le serveur virtuel 03/10

Pour permettre aux machines du VLAN 408 (172.16.8.0/24) d’accéder à Internet via le serveur virtuel, j'ai ajouté une règle de mascarade avec iptables:

iptables -t nat -A POSTROUTING -j MASQUERADE -s 172.16.8.0/24Cette règle remplace l’adresse source des paquets sortants par celle du serveur, assurant ainsi la traduction d’adresses (NAT).

L’état de la table NAT peut être vérifié avec la commande iptables -t nat -L -v, qui affiche la règle de POSTROUTING active :

Chain PREROUTING (policy ACCEPT 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

Chain INPUT (policy ACCEPT 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

Chain POSTROUTING (policy ACCEPT 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

122 51438 MASQUERADE 0 -- * * 172.16.8.0/24 0.0.0.0/0Cette configuration permet aux clients connectés au WiFi du VLAN 408 de naviguer sur Internet à travers le serveur virtuel.

Interception de flux:03/10

Redirection par DNS

J'ai modifié la configuration de BIND sur le serveur virtuel. Dans le fichier /etc/bind/named.conf.local, une nouvelle zone a été ajoutée pour le domaine github.com :

//

// Do any local configuration here

//

// Consider adding the 1918 zones here, if they are not used in your

// organization

//include "/etc/bind/zones.rfc1918";

zone "github.com"{

type master;

file "/etc/bind/db.github.com";

};création de la zone db.github.com

$TTL 604800

@ IN SOA ns.github.com. admin.github.com. (

1 ; Serial

604800 ; Refresh

86400 ; Retry

2419200 ; Expire

604800 ) ; Negative Cache TTL

;

@ IN NS ns.github.com.

ns IN A 172.16.8.1

@ IN A 172.16.8.1

www IN A 172.16.8.1Redirection réseau

J'ai ajouté une règle iptables pour rediriger le trafic TCP vers un port local.

iptables -t nat -L -n -v

Chain PREROUTING (policy ACCEPT 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

0 0 REDIRECT 6 -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:80 redir ports 8080

Chain INPUT (policy ACCEPT 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

Chain POSTROUTING (policy ACCEPT 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

122 51438 MASQUERADE 0 -- * * 172.16.8.0/24 0.0.0.0/0Serveur Apache sécurisé: 03/11

Commande utilisée pour générer le certificat auto-signé :

openssl req -x509 -nodes -days 365 \

-newkey rsa:2048 \

-keyout /etc/ssl/apache/apache-selfsigned.key \

-out /etc/ssl/apache/apache-selfsigned.crt \

-subj "/C=FR/ST=Nord/L=Lille/O=Polytech/CN=github.com"Configuration pour Apache :

j'ai mis la configuration dans le fichier etc/apache2/sites-available/site-github.conf

Mise en place d’un hôte virtuel HTTPS sur le port 443 avec le certificat auto-signé et redirection automatique du HTTP (port 80) vers le HTTPS.

<VirtualHost *:443>

ServerName github.com

DocumentRoot /var/www/html

SSLEngine on

SSLCertificateFile /etc/ssl/apache/apache-selfsigned.crt

SSLCertificateKeyFile /etc/ssl/apache/apache-selfsigned.key

ErrorLog ${APACHE_LOG_DIR}/github-error.log

CustomLog ${APACHE_LOG_DIR}/github-access.log combined

</VirtualHost>

<VirtualHost *:80>

ServerName github.com

Redirect permanent / https://github.com/

</VirtualHost>Pour activer la configuration du site et recharger Apache :

a2ensite site-github.conf

service apache2 reloadVérification :

:~#ss -tlnp | grep 443

LISTEN 0 128 *:443 *:* users:(("apache2",pid=1485,fd=6),("apache2",pid=1484,fd=6),("apache2",pid=1481,fd=6))

:~# ss -tlnp | grep 80

LISTEN 0 128 *:80 *:* users:(("apache2",pid=1485,fd=4),("apache2",pid=1484,fd=4),("apache2",pid=1481,fd=4))Machine virtuelle Android : 03/11

La redirection HTTPS est bloquée par les certificats X509. Comme il est difficile d’ajouter des certificats sur un téléphone moderne, une solution consiste à utiliser une machine virtuelle Android d'une ancienne version, sur laquelle il est possible d’ajouter les certificats nécessaires.

Tentative installation VM en utilisant QEMU

Pour l'installation de la VM sur PC en utilisant QEMU , j'ai suivi le tutoriel de ce site : https://help.clouding.io/hc/en-us/articles/4405454393756-How-to-virtualize-Android-with-QEMU-KVM. Pour la version, j'ai pris la version android 6.

Après installation j'ai lancé la VM en utilisant cette commande :

qemu-system-x86_64 -m 2048

-enable-kvm -drive file=~/VM_androidv6.img,format=qcow2

-cdrom ~/Downloads/android-x86_64-6.0-r1.iso

-boot d -net nic -net user -display sdlLa VM se connecte à Internet en utilisant la connexion du PC hôte, et elle ne détecte pas les WiFi disponible. Pour résoudre ce problème, nous avons modifié le fichier de configuration de la zabeth pour la connecter au wifi.

Configuration Wifi pour connecter la VM : 04/11

Pour cela, j'ai modifié le fichier /etc/network/interfaces. L'interface wlan1 est configurée en mode DHCP pour se connecter automatiquement au réseau WiFi avec le SSID “SE5-crhanim”, et une sécurité WPA2-PSK.

>>ip link set bridge down

/etc/network/interfaces

iface wlan1 inet dhcp

wpa-ssid SE5-crhanim

wpa-key-mgmt WPA-PSK

wpa-psk Chaymae08Lors de cette configuration, la connexion échouait malgré une détection correcte du réseau. La cause était l’absence du paquet wpa_supplicant, nécessaire pour l’authentification sur les réseaux Wi-Fi sécurisés. L’installation du paquet avec la commande suivante m'a permis de résoudre le problème :

sudo apt install wpasupplicantProblèmes rencontrés

L’installation de l’application Nedis Smart Life, utilisée pour gérer l’objet connecté, s’est déroulée avec succès. Cependant, une erreur est survenue lors de son lancement sur la machine android virtuelle.

Tentative installation de Android x86_64 en utilisant les commandes du Dockerfile

Les étapes réalisées (sur zabeth08 et sans Docker ) :

- Installation des dépendances nécessaires (OpenJDK, outils de compilation, librairies graphiques).

- Téléchargement des Android Command Line Tools.

- Configuration des variables d’environnement Android (ANDROID_HOME, ANDROID_SDK_ROOT).

- Installation des composants du SDK Android via sdkmanager (platform-tools, emulator, images système Android 30).

- Création d’un AVD avec avdmanager : avdmanager create avd -n test_avd -k "system-images;android-30;google_apis;x86_64".

- Tentative de lancement de l’émulateur Android en ligne de commande.

L’objectif est de faire tourner un émulateur Android directement sur la VM pour pouvoir utiliser l’application associée à l’objet connecté. Toutefois, l’appareil virtuel lancé présentait de nombreux dysfonctionnements et manquait de stabilité, rendant impossible l’utilisation correcte du téléphone.

Création de VM en utilisant Android studio

Installation de Android studio

Pour le téléchargement d’Android Studio j'ai utilisé la dernière version depuis le site officiel. Une fois l’archive obtenue au format .tar.gz, je l’ai décompressée à l’aide de la commande tar -xvf android-studio-*.tar.gz, ce qui a extrait l’environnement complet d’Android Studio. Comme il s’agit d’un logiciel installé manuellement, je l’ai ensuite déplacé dans le répertoire standard /opt.

Pour lancer l'application : /opt/android-studio/bin/studio.sh

Android Studio a téléchargé et installé les composants suivants : Android SDK Platform 30 et 36, Build-tools 36.1.0, Platform-tools, System Images, Sources Android.

Tout le SDK a été installé dans le répertoire : /home/crhanim/android/

Création d'un nouvel AVD.

Dans Android Studio : Ouverture du Device Manager : Tools → Device Manager

Création d’un nouvel appareil virtuel :

Category : Phone

Device choisi : Pixel 4

System Image : Android 10 (API 29)

Pour un premier essai, j’ai choisi une image ARM pour créer mon appareil virtuel. Cependant, un problème est survenu lors du lancement de l’AVD :

« AVD's CPU Architecture 'arm64' is not supported by the QEMU2 emulator on x86_64 host ».

Solution : J’ai finalement opté pour une image x86_64 (Google APIs x86_64), qui est pleinement prise en charge par l’émulateur.

Après ce changement, j’ai pu finaliser la configuration et créer correctement l’AVD.

APK utilisé pour Nedis smartLife

Pour installer l'application de l'objet connecté, j'ai utilisé le lien suivant : https://nedis-smartlife.en.aptoide.com/app .Cette fois ci l'application se lance correctement.

Ajout de certificat dans la VM

Première tentative

Pour obtenir un accès root sur l’émulateur, j'ai installé l'outil Magisk, lien d'installation: https://gitlab.com/newbit/rootAVD.

les commandes utilisées pour mettre le certificat sur la VM :

adb root

adb shell avbctl disable-verification

adb reboot

adb wait-for-device root

adb remount

adb push 9ab369ad.0 /system/etc/security/cacertsCependant, la commande adb push échoue : Erreur d’accès : le répertoire est en lecture seule (Read-only file system).

Même après adb remount, la partition /system reste non modifiable.

Pour contourner ce problème, j’ai tenté de relancer l’émulateur en mode système modifiable avec la commande :

emulator -avd <nom_avd> -writable-system -gpu swiftshader_indirect -no-snapshot -no-boot-anim &Ce lancement permet bien de modifier temporairement /system, mais il ne force pas un redémarrage propre de l’AVD. Donc le certificat est ajouté uniquement en mémoire, et disparaît dès que l’AVD est redémarré, et les modifications ne sont pas persistées sur l’image système.

Deuxième tentative

J'ai opté pour une méthode alternative : créer un module Magisk permettant d’injecter automatiquement le certificat dans le système au démarrage. Cette approche contourne la protection en lecture seule (dm-verity) puisqu’un module Magisk monte un overlay persistant au boot.

Utilisation de module magisk --> réussie. Le certificat est ajoutée avec succès et mon site github.com est bien redirigé.

Objet : Interrupteur connecté

L'objectif de cette partie du TP est d'analyser la communication réseau entre un smart wall switch et un téléphone (l'application nedis smartlife) afin de comprendre le trajet des paquets et les protocoles utilisés. Pour essayer de forger mon propre paquet qui permet d'allumer/éteindre l'interrupteur sans passer par l'application.

l'Interrupteur peut être commandé à distance par l'application mobile Nedis Smart Life pour l'éteindre ou allumer, j'ai fait les tests avec mon telephone et la VM android --> réussi.

Analyse du trafic en utilisant wireshark

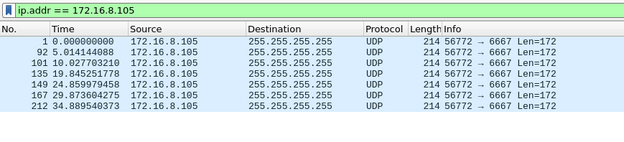

J'ai identifié l'adresse IP et mac de l'interrupteur connecté :

IP : 172.16.8.105

MAC : d8:1f:12:98:93:58

Sur wireshark, j'ai procédé à plusieurs captures avec différents filtres pour comprendre la communication.

Filtre utilisé : ip.addr == 172.16.8.105.

J'ai observé du trafic UDP en broadcast vers 255.255.255.255 sur le port 6667. L'interrupteur envoie des annonces périodiques, toutes les ~5 secondes contenant la signature 000055aa et son état actuel chiffré.

le 0055aa corrrespond à la signature Tuya: le header fixé par le protocole de communication qu'utilise Tuya.

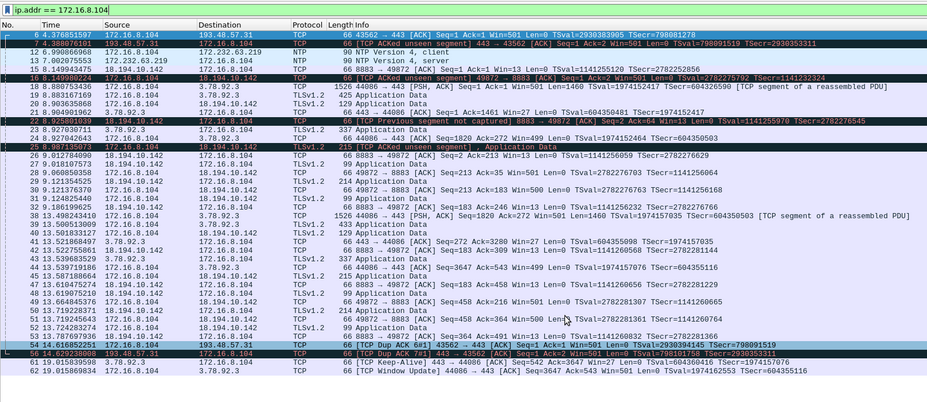

Filtre : ip.addr == 172.16.8.105 && ip.addr == 172.16.8.104

Communication directe téléphone ↔ interrupteur

Aucun paquet capturé. Ce qui est normal ca indique qu'il n'existe aucune communication directe entre le téléphone et l'interrupteur sur le réseau local. Toutes les

commandes passent par les serveurs cloud Tuya.

Filtre utilisé : ip.addr == 172.16.8.104

172.16.8.104 est l'adresse IP de la machine Android VM ou j'éxécute l'application Nedis Smart Life.

Ce filtre permet de capturer l'ensemble de l'activité réseau du téléphone, notamment les connexions HTTPS/TLS établies vers les serveurs cloud Tuya, les paquets "Application Data" chiffrés contenant les commandes d'allumage et d'extinction, ainsi que les confirmations renvoyées par les serveurs. J'ai pu identifier que toutes les commandes transitent par des serveurs AWS localisés en Europe (3.78.92.3, 18.194.10.142, 193.48.57.31), communiquant sur le port 443 via le protocole HTTPS, révélant ainsi une architecture entièrement basée sur le cloud.

| Source | Destination | Port | Protocole | Commentaires |

|---|---|---|---|---|

| 172.16.8.105 | 255.255.255.255 | 6667 | UDP | Annonce: L'interrupteur annonce sa présence en broadcast. Contient la signature Tuya (000055aa) et l'état actuel chiffré. |

| 172.16.8.104 | 3.78.92.3 | -->443 | TCP | Établissement de la connexion TLS avec le serveur principal Tuya (AWS Frankfurt). |

| 172.16.8.104 | 3.78.92.3 | -->443 | TLSv1.2 | Données chiffrées contenant la commande "Allumer l'interrupteur" (423 bytes d'Application Data). |

| 172.16.8.104 | 18.194.10.142 | -->443 | TLSv1.2 | Réplication : Copie de la commande vers le serveur secondaire Tuya pour redondance. |

| 3.78.92.3 | 172.16.8.104 | 443--> | TCP | Le serveur principal confirme la réception du paquet de commande (TCP ACK) |

| 172.16.8.104 | 18.194.10.142 | -->443 | TLSv1.2 | Synchronisation d'état entre les serveurs Tuya pour cohérence des données. |

| 18.194.10.142 | 172.16.8.104 | 443 | TLSv1.2 | Confirmation de réception par le serveur secondaire. |

| 193.48.57.31 | 172.16.8.104 | 443--> | TLSv1.2 | Confirme que la commande a été exécutée avec succès par l'interrupteur. |

Utilisation de TinyTuya pour l’analyse de la communication ON/OFF

Dans cette partie, j'ai utilisé l’outil TinyTuya afin d’analyser la communication entre le Smart Wall Switch Tuya et le téléphone lors des commandes ON / OFF.

TinyTuya est une bibliothèque Python qui permet de communiquer localement avec des appareils Tuya (sans passer par le cloud), en utilisant le protocole Tuya LAN. Elle permet notamment de découvrir les appareils sur le réseau, de récupérer leurs informations et d’envoyer des commandes (ON/OFF).

Après avoir créé un environnement Python, j'ai installé les bibliothèques nécessaires :

python3 -m pip install pycryptodome

python3 -m pip install tinytuyaEnsuite, j'ai utilisé la commande python -m tinytuya scan : qui permet de scanner le réseau local afin de détecter les appareils Tuya présents.

root@zabeth08:~/penv# bin/python3 -m tinytuya scan

TinyTuya (Tuya device scanner) [1.17.4]

Scanning on UDP ports 6666 and 6667 and 7000 for devices for 18 seconds...

New Broadcast from App at 172.16.8.104 - {'from': 'app', 'ip': '172.16.8.104'}

Unknown v3.3 Device Product ID = key7axydcvmea3x9 [Valid Broadcast]:

Address = 172.16.8.105 Device ID = bf256839cbc866aa26yeyc (len:22) Local Key = Version = 3.3 Type = default, MAC =

No Stats for 172.16.8.105: DEVICE KEY required to poll for status

New Broadcast from App at 127.0.0.1 - {'from': 'app', 'ip': '10.0.2.16'}

Scan completed in 18.0288 seconds

Scan Complete! Found 1 devices.

Broadcasted: 1

Versions: 3.3: 1

Unknown Devices: 1

Saving device snapshot data to snapshot.jsonPour pouvoir communiquer correctement avec l’appareil, j'ai créé un compte développeur sur eu.platform.tuya.com et j'ai ajouté le Smart Wall Switch sur la plateforme en utilisant l’application SmartLife pour scanner le QR code et lier l’appareil au compte Tuya. Une fois l’appareil lié au compte Tuya, j'ai lancé :

python -m tinytuya wizardCette commande permet de scanner le réseau et elle récupère les informations depuis la plateforme Tuya pour générer automatiquement les fichiers de configuration.

Configuration Data Saved to tinytuya.json

{

"apiKey": "pwtm5xhprm393rxf8jsh",

"apiSecret": "aef15868be684109b0cb71a8d4681e2d",

"apiRegion": "eu",

"apiDeviceID": "bf256839cbc866aa26yeyc"

}À la fin de cette étape, le fichier tinytuya.json est créé et il contient les clés d’API Tuya et les informations nécessaires pour récupérer automatiquement les paramètres du Smart Switch. Ces informations sont ensuite utilisées pour créer le fichier devices.json, indispensable à la communication locale avec l’appareil. Pour vérifier et afficher les informations complètes du Smart Switch, on lance la commande :

python -m tinytuya devicescette commande génére le fichier devices.json, qui contient l'identifiant et la clé de l'interrupteur, l’adresse IP, le modèle de l’interrupteur et la liste des Data Points (DP), utilisés par l’appareil. Les Data Points (DP) qui identifient les différentes fonctionnalités du switch.

root@zabeth08:~/penv# bin/python3 -m tinytuya devices

TinyTuya (Tuya device scanner) [1.17.4]

Loaded devices.json - 1 devices:

Device Listing

[

{

"name": "Interrupteur connect\u00e9",

"id": "bf256839cbc866aa26yeyc",

"key": "<UfC-OoB>RVu=@t>",

"mac": "d8:1f:12:98:93:58",

"uuid": "ec7b74129b6b536c",

"sn": "TXWDC05ME002D9",

"category": "kg",

"product_name": "Wall switch",

"product_id": "bkmg3ht7emkqwv91",

"biz_type": 18,

"model": "WIFIWS10WT",

"sub": false,

"icon": "https://images.tuyaeu.com/smart/icon/ay1513237774906SMBA3/456c398229a72ede67a148535fd2a5ab.png",

"mapping": {

"1": {

"code": "switch_1",

"type": "Boolean",

"values": {}

},

"7": {

"code": "countdown_1",

"type": "Integer",

"values": {

"unit": "s",

"min": 0,

"max": 86400,

"scale": 0,

"step": 1

}

},

"14": {

"code": "relay_status",

"type": "Enum",

"values": {

"range": [

"power_off",

"power_on",

"last"

]

}

},

"17": {

"code": "cycle_time",

"type": "String",

"values": "{}"

},

"18": {

"code": "random_time",

"type": "String",

"values": "{}"

},

"19": {

"code": "switch_inching",

"type": "String",

"values": "{}"

}

},

"ip": "172.16.8.105",

"version": "3.3"

}

]À partir des informations contenues dans devices.json, j ’ai développé un script Python en utilisant la librairie TinyTuya afin de communiquer directement avec le Smart Wall Switch sur le réseau local. Ce script me permet de récupérer l’état actuel de l’interrupteur, d’envoyer une commande ON, puis une commande OFF. L’activation du mode debug affiche les différentes étapes de la communication, notamment la construction des messages Tuya, leur chiffrement, leur envoi sur le réseau local ainsi que les réponses retournées par l’interrupteur.

Voici le code python utilisé :

import tinytuya

import time

DEVICE_ID = "bf256839cbc866aa26yeyc"

LOCAL_KEY = "<UfC-OoB>RVu=@t>"

DEVICE_IP = "172.16.8.105"

VERSION = 3.3

tinytuya.set_debug(True)

# Création du device

d = tinytuya.OutletDevice(

dev_id=DEVICE_ID,

address=DEVICE_IP,

local_key=LOCAL_KEY

)

d.set_version(VERSION)

print("État initial :")

print(d.status())

print("\n--- ON ---")

d.turn_on()

time.sleep(2)

print("\nÉtat après ON :")

print(d.status())

print("\n--- OFF ---")

d.turn_off()

time.sleep(2)

print("\nÉtat après OFF :")

print(d.status())

Grâce au script Python basé sur TinyTuya, j’ai pu contrôler avec succès le Smart Wall Switch uniquement via le réseau local, sans passer par le cloud Tuya.

L’analyse des logs en mode debug montre que les commandes ON et OFF sont envoyées sous forme de trames Tuya chiffrées, les messages sont chiffrés en AES (protocole Tuya v3.3). Chaque commande repose sur l’envoi d’un message contenant un champ dps, où le Data Point 1 contrôle l’état de l’interrupteur (true pour ON, false pour OFF).

DEBUG:TinyTuya [1.17.4]

DEBUG:Python 3.11.2 (main, Nov 30 2024, 21:22:50) [GCC 12.2.0] on linux

DEBUG:Using pyca/cryptography 46.0.3 for crypto, GCM is supported

État initial :

DEBUG:status() entry (dev_type is default)

DEBUG:final payload_dict for 'bf256839cbc866aa26yeyc' ('v3.3'/'default'): {1: {'command': {'gwId': '', 'devId': '', 'uid': '', 't': ''}}, 7: {'command': {'devId': '', 'uid': '', 't': ''}}, 8: {'command': {'gwId': '', 'devId': ''}}, 9: {'command': {'gwId': '', 'devId': ''}}, 10: {'command': {'gwId': '', 'devId': '', 'uid': '', 't': ''}}, 13: {'command': {'devId': '', 'uid': '', 't': ''}}, 16: {'command': {'devId': '', 'uid': '', 't': ''}}, 18: {'command': {'dpId': [18, 19, 20]}}, 64: {'command': {'reqType': '', 'data': {}}}}

DEBUG:building command 10 payload=b'{"gwId":"bf256839cbc866aa26yeyc","devId":"bf256839cbc866aa26yeyc","uid":"bf256839cbc866aa26yeyc","t":"1768324046"}'

DEBUG:sending payload

DEBUG:payload encrypted=b'000055aa000000010000000a0000008818244f706e1005740059ceddf02f1829ed8b0833ddcb840a79ab3d00b5422a037737dfd0f905d7f80639a2608b830aeeed482913615be0cf5e62a732214bd02079928148c6ee178e35610640a3cf196aed8b0833ddcb840a79ab3d00b5422a0372733d68a3c7214f502ee01c4a2106ba8f3c59fd5d5731db7677bc1229c7a135649067940000aa55'

DEBUG:received data=b'000055aa000000010000000a0000004c0000000028ecbcc865e25c62b3d20e4d52cb91f6018cae5ba21fcd8ed5c0ce43dfe9c82eb62a4080c77fa007b1cae9e83cefef8142f977f994f1b0bdbc1bea641c4d38a740bf74f30000aa55'

DEBUG:received message=TuyaMessage(seqno=1, cmd=10, retcode=0, payload=b'(\xec\xbc\xc8e\xe2\\b\xb3\xd2\x0eMR\xcb\x91\xf6\x01\x8c\xae[\xa2\x1f\xcd\x8e\xd5\xc0\xceC\xdf\xe9\xc8.\xb6*@\x80\xc7\x7f\xa0\x07\xb1\xca\xe9\xe8<\xef\xef\x81B\xf9w\xf9\x94\xf1\xb0\xbd\xbc\x1b\xead\x1cM8\xa7', crc=1086289139, crc_good=True, prefix=21930, iv=None)

DEBUG:raw unpacked message = TuyaMessage(seqno=1, cmd=10, retcode=0, payload=b'(\xec\xbc\xc8e\xe2\\b\xb3\xd2\x0eMR\xcb\x91\xf6\x01\x8c\xae[\xa2\x1f\xcd\x8e\xd5\xc0\xceC\xdf\xe9\xc8.\xb6*@\x80\xc7\x7f\xa0\x07\xb1\xca\xe9\xe8<\xef\xef\x81B\xf9w\xf9\x94\xf1\xb0\xbd\xbc\x1b\xead\x1cM8\xa7', crc=1086289139, crc_good=True, prefix=21930, iv=None)

DEBUG:decode payload=b'(\xec\xbc\xc8e\xe2\\b\xb3\xd2\x0eMR\xcb\x91\xf6\x01\x8c\xae[\xa2\x1f\xcd\x8e\xd5\xc0\xceC\xdf\xe9\xc8.\xb6*@\x80\xc7\x7f\xa0\x07\xb1\xca\xe9\xe8<\xef\xef\x81B\xf9w\xf9\x94\xf1\xb0\xbd\xbc\x1b\xead\x1cM8\xa7'

DEBUG:decrypting=b'(\xec\xbc\xc8e\xe2\\b\xb3\xd2\x0eMR\xcb\x91\xf6\x01\x8c\xae[\xa2\x1f\xcd\x8e\xd5\xc0\xceC\xdf\xe9\xc8.\xb6*@\x80\xc7\x7f\xa0\x07\xb1\xca\xe9\xe8<\xef\xef\x81B\xf9w\xf9\x94\xf1\xb0\xbd\xbc\x1b\xead\x1cM8\xa7'

DEBUG:decrypted 3.x payload=b'{"dps":{"1":false,"7":0,"14":"memory","17":"","18":""}}'

DEBUG:payload type = <class 'bytes'>

DEBUG:decoded results='{"dps":{"1":false,"7":0,"14":"memory","17":"","18":""}}'

DEBUG:status() received data={'dps': {'1': False, '7': 0, '14': 'memory', '17': '', '18': ''}}

{'dps': {'1': False, '7': 0, '14': 'memory', '17': '', '18': ''}}

--- ON ---

DEBUG:building command 7 payload=b'{"devId":"bf256839cbc866aa26yeyc","uid":"bf256839cbc866aa26yeyc","t":"1768324047","dps":{"1":true}}'

DEBUG:sending payload

DEBUG:payload encrypted=b'000055aa000000020000000700000087332e3300000000000000000000000005ce79f17f973575c5f3b202529a10d2ed482913615be0cf5e62a732214bd02079928148c6ee178e35610640a3cf196aed8b0833ddcb840a79ab3d00b5422a035b1a69a9b681f527762a90c9d9768e7b6e503f335ebd5ef5e8b7a10a99ce938df56511b866449fccbf838c71e1f5adaa74845e6a0000aa55'

DEBUG:received data=b'000055aa00000000000000080000004b00000000332e330000000000002ecd00000001fb053bf4082a784d112a22a3d415707c2782e1bcb5a76e331ef111baac66f30cb27edc041220e6dabfed29faa91e838d65b884ea0000aa55'

DEBUG:received message=TuyaMessage(seqno=0, cmd=8, retcode=0, payload=b'3.3\x00\x00\x00\x00\x00\x00.\xcd\x00\x00\x00\x01\xfb\x05;\xf4\x08*xM\x11*"\xa3\xd4\x15p|\'\x82\xe1\xbc\xb5\xa7n3\x1e\xf1\x11\xba\xacf\xf3\x0c\xb2~\xdc\x04\x12 \xe6\xda\xbf\xed)\xfa\xa9\x1e\x83\x8d', crc=1706591466, crc_good=True, prefix=21930, iv=None)

DEBUG:raw unpacked message = TuyaMessage(seqno=0, cmd=8, retcode=0, payload=b'3.3\x00\x00\x00\x00\x00\x00.\xcd\x00\x00\x00\x01\xfb\x05;\xf4\x08*xM\x11*"\xa3\xd4\x15p|\'\x82\xe1\xbc\xb5\xa7n3\x1e\xf1\x11\xba\xacf\xf3\x0c\xb2~\xdc\x04\x12 \xe6\xda\xbf\xed)\xfa\xa9\x1e\x83\x8d', crc=1706591466, crc_good=True, prefix=21930, iv=None)

DEBUG:decode payload=b'3.3\x00\x00\x00\x00\x00\x00.\xcd\x00\x00\x00\x01\xfb\x05;\xf4\x08*xM\x11*"\xa3\xd4\x15p|\'\x82\xe1\xbc\xb5\xa7n3\x1e\xf1\x11\xba\xacf\xf3\x0c\xb2~\xdc\x04\x12 \xe6\xda\xbf\xed)\xfa\xa9\x1e\x83\x8d'

DEBUG:removing 3.x=b'\xfb\x05;\xf4\x08*xM\x11*"\xa3\xd4\x15p|\'\x82\xe1\xbc\xb5\xa7n3\x1e\xf1\x11\xba\xacf\xf3\x0c\xb2~\xdc\x04\x12 \xe6\xda\xbf\xed)\xfa\xa9\x1e\x83\x8d'

DEBUG:decrypting=b'\xfb\x05;\xf4\x08*xM\x11*"\xa3\xd4\x15p|\'\x82\xe1\xbc\xb5\xa7n3\x1e\xf1\x11\xba\xacf\xf3\x0c\xb2~\xdc\x04\x12 \xe6\xda\xbf\xed)\xfa\xa9\x1e\x83\x8d'

DEBUG:decrypted 3.x payload=b'{"dps":{"1":true},"t":1768324046}'

DEBUG:payload type = <class 'bytes'>

DEBUG:decoded results='{"dps":{"1":true},"t":1768324046}'

DEBUG:set_status received data={'dps': {'1': True}, 't': 1768324046}

État après ON :

DEBUG:.................DEBUG:status() received data={'dps': {'1': True, '7': 0, '14': 'memory', '17': '', '18': ''}}

{'dps': {'1': True, '7': 0, '14': 'memory', '17': '', '18': ''}}

--- OFF ---

DEBUG:building command 7 payload=b'{"devId":"bf256839cbc866aa26yeyc","uid":"bf256839cbc866aa26yeyc","t":"1768324050","dps":{"1":false}}'

DEBUG:sending payload

DEBUG:payload encrypted=b'000055aa000000040000000700000087332e3300000000000000000000000005ce79f17f973575c5f3b202529a10d2ed482913615be0cf5e62a732214bd02079928148c6ee178e35610640a3cf196aed8b0833ddcb840a79ab3d00b5422a032c023980a15c42049143fff860acf21d1a7f60ac058279fbd401f003b4d79044000fb3f9a415dc32b5b503abca466df5cb62aa460000aa55'

DEBUG:received data=b'000055aa00000000000000080000004b00000000332e330000000000002ece0000000128ecbcc865e25c62b3d20e4d52cb91f69bb1f0f3d320ab01586ea0bb05cb8607266c12fccccf93cbedeced4b00ee0cc0e4e4882e0000aa55'

DEBUG:received message=TuyaMessage(seqno=0, cmd=8, retcode=0, payload=b'3.3\x00\x00\x00\x00\x00\x00.\xce\x00\x00\x00\x01(\xec\xbc\xc8e\xe2\\b\xb3\xd2\x0eMR\xcb\x91\xf6\x9b\xb1\xf0\xf3\xd3 \xab\x01Xn\xa0\xbb\x05\xcb\x86\x07&l\x12\xfc\xcc\xcf\x93\xcb\xed\xec\xedK\x00\xee\x0c\xc0', crc=3840182318, crc_good=True, prefix=21930, iv=None)

DEBUG:raw unpacked message = TuyaMessage(seqno=0, cmd=8, retcode=0, payload=b'3.3\x00\x00\x00\x00\x00\x00.\xce\x00\x00\x00\x01(\xec\xbc\xc8e\xe2\\b\xb3\xd2\x0eMR\xcb\x91\xf6\x9b\xb1\xf0\xf3\xd3 \xab\x01Xn\xa0\xbb\x05\xcb\x86\x07&l\x12\xfc\xcc\xcf\x93\xcb\xed\xec\xedK\x00\xee\x0c\xc0', crc=3840182318, crc_good=True, prefix=21930, iv=None)

DEBUG:decode payload=b'3.3\x00\x00\x00\x00\x00\x00.\xce\x00\x00\x00\x01(\xec\xbc\xc8e\xe2\\b\xb3\xd2\x0eMR\xcb\x91\xf6\x9b\xb1\xf0\xf3\xd3 \xab\x01Xn\xa0\xbb\x05\xcb\x86\x07&l\x12\xfc\xcc\xcf\x93\xcb\xed\xec\xedK\x00\xee\x0c\xc0'

DEBUG:removing 3.x=b'(\xec\xbc\xc8e\xe2\\b\xb3\xd2\x0eMR\xcb\x91\xf6\x9b\xb1\xf0\xf3\xd3 \xab\x01Xn\xa0\xbb\x05\xcb\x86\x07&l\x12\xfc\xcc\xcf\x93\xcb\xed\xec\xedK\x00\xee\x0c\xc0'

DEBUG:decrypting=b'(\xec\xbc\xc8e\xe2\\b\xb3\xd2\x0eMR\xcb\x91\xf6\x9b\xb1\xf0\xf3\xd3 \xab\x01Xn\xa0\xbb\x05\xcb\x86\x07&l\x12\xfc\xcc\xcf\x93\xcb\xed\xec\xedK\x00\xee\x0c\xc0'

DEBUG:decrypted 3.x payload=b'{"dps":{"1":false},"t":1768324049}'

DEBUG:payload type = <class 'bytes'>

DEBUG:decoded results='{"dps":{"1":false},"t":1768324049}'

DEBUG:set_status received data={'dps': {'1': False}, 't': 1768324049}

État après OFF :

DEBUG:status()..............DEBUG:status() received data={'dps': {'1': False, '7': 0, '14': 'memory', '17': '', '18': ''}}

{'dps': {'1': False, '7': 0, '14': 'memory', '17': '', '18': ''}}Cette observation permet d’envisager une méthode alternative pour contrôler le switch sans passer par TinyTuya, en reproduisant la trame nécessaire.